翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Direct Connect Classic 接続を設定する

既存の Direct Connect 接続がある場合は、Classic 接続を設定します。

ステップ 1: にサインアップする AWS

を使用するには AWS Direct Connect、アカウントをまだお持ちでない場合は、アカウントが必要です。

にサインアップする AWS アカウント

がない場合は AWS アカウント、次の手順を実行して作成します。

にサインアップするには AWS アカウント

オンラインの手順に従います。

サインアップ手順の一環として、電話またはテキストメッセージを受け取り、電話キーパッドで検証コードを入力します。

にサインアップすると AWS アカウント、 AWS アカウントのルートユーザー が作成されます。ルートユーザーには、アカウントのすべての AWS のサービス とリソースへのアクセス権があります。セキュリティベストプラクティスとして、ユーザーに管理アクセス権を割り当て、ルートユーザーアクセスが必要なタスクの実行にはルートユーザーのみを使用するようにしてください。

AWS サインアッププロセスが完了すると、 から確認メールが送信されます。https://aws.amazon.com/

管理アクセスを持つユーザーを作成する

にサインアップしたら AWS アカウント、日常的なタスクにルートユーザーを使用しないように AWS アカウントのルートユーザー、 を保護し AWS IAM Identity Center、 を有効にして管理ユーザーを作成します。

を保護する AWS アカウントのルートユーザー

-

ルートユーザーを選択し、 AWS アカウント E メールアドレスを入力して、アカウント所有者AWS Management Console

として にサインインします。次のページでパスワードを入力します。 ルートユーザーを使用してサインインする方法については、AWS サインイン ユーザーガイドのルートユーザーとしてサインインするを参照してください。

-

ルートユーザーの多要素認証 (MFA) を有効にします。

手順については、IAM ユーザーガイドの AWS アカウント 「ルートユーザー (コンソール) の仮想 MFA デバイスを有効にする」を参照してください。

管理アクセスを持つユーザーを作成する

-

IAM アイデンティティセンターを有効にします。

手順については、「AWS IAM Identity Center ユーザーガイド」の「AWS IAM Identity Centerの有効化」を参照してください。

-

IAM アイデンティティセンターで、ユーザーに管理アクセスを付与します。

を ID ソース IAM アイデンティティセンターディレクトリ として使用する方法のチュートリアルについては、AWS IAM Identity Center 「 ユーザーガイド」の「デフォルトを使用してユーザーアクセスを設定する IAM アイデンティティセンターディレクトリ」を参照してください。

管理アクセス権を持つユーザーとしてサインインする

-

IAM アイデンティティセンターのユーザーとしてサインインするには、IAM アイデンティティセンターのユーザーの作成時に E メールアドレスに送信されたサインイン URL を使用します。

IAM Identity Center ユーザーを使用してサインインする方法については、AWS サインイン 「 ユーザーガイド」の AWS 「 アクセスポータルにサインインする」を参照してください。

追加のユーザーにアクセス権を割り当てる

ステップ 2: AWS Direct Connect 専用接続をリクエストする

専用接続の場合は、 AWS Direct Connect コンソールを使用して接続リクエストを送信できます。ホスト接続の場合は、 AWS Direct Connect パートナーと協力してホスト接続をリクエストします。次の情報があることを確認します。

-

必要なポートスピード。接続リクエストの作成後にポート速度を変更することはできません。

-

接続を終了する AWS Direct Connect 場所。

注記

AWS Direct Connect コンソールを使用してホスト接続をリクエストすることはできません。代わりに、ホスト接続を作成できる AWS Direct Connect パートナーに連絡して、承諾してください。次の手順をスキップして「ホスト接続の許可」に進みます。

新しい AWS Direct Connect 接続を作成するには

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home

) を開きます。 -

ナビゲーションペインで [接続] を選択し、[接続の作成] を選択します。

-

[Classic] を選択します。

-

[接続の作成] ペインの [Connection settings (接続の設定)] で、以下を実行します。

-

[名前] に、接続の名前を入力します。

-

[Location (場所)] で、適切な AWS Direct Connect の場所を選択します。

-

該当する場合は、[サブロケーション] で、お客様、またはお客様のネットワークプロバイダーに最も近いフロアを選択します。このオプションは、ロケーションで建物の複数のフロアに会議室 (MMR) がある場合のみ該当します。

-

[ポートスピード] で接続帯域幅を選択します。

-

オンプレミスの場合は、この接続を使用してデータセンターに接続するときに、 AWS Direct Connect パートナー経由で接続を選択します。

-

サービスプロバイダーで、 AWS Direct Connect パートナーを選択します。リストにないパートナーを使用する場合は、[Other] を選択します。

-

[サービスプロバイダー] で [Other] を選択した場合は、[プロバイダーの名前] に、使用するパートナーの名前を入力します。

-

(オプション) タグを追加または削除します。

[タグの追加] [タグの追加] を選択して、以下を実行します。

[キー] にはキー名を入力します。

[値] にキー値を入力します。

[タグの削除] タグの横にある [タグの削除] を選択します。

-

-

[接続の作成] を選択します。

がリクエストを確認し、接続用のポートをプロビジョニング AWS するまでに最大 72 営業時間かかる場合があります。この時間中、ユースケースまたは指定された場所に関する詳細情報のリクエストを含む E メールが送信される場合があります。E メールは、サインアップ時に使用した E メールアドレスに送信されます AWS。7 日以内に応答する必要があり、応答しないと接続は削除されます。

詳細については、「AWS Direct Connect 専用接続とホスト接続」を参照してください。

ホスト接続の許可

仮想インターフェイスを作成する前に、 AWS Direct Connect コンソールでホスト接続を受け入れる必要があります。このステップは、ホスト接続にのみ適用されます。

ホスト型仮想インターフェイスを承諾するには

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home

) を開きます。 -

ナビゲーションペインで [Connections (接続)] を選択します。

-

ホスト接続を選択し、[承諾] を選択します。

[Accept (承諾)] を選択します。

(専用接続) ステップ 3: LOA-CFA をダウンロードする

接続がリクエストされると、当社は、Letter of Authorization and Connecting Facility Assignment (LOA-CFA) をダウンロード可能にするか、追加情報をリクエストする E メールを送信します。LOA-CFA は に接続するための認可であり AWS、コロケーションプロバイダーまたはネットワークプロバイダーがクロスネットワーク接続 (クロスコネクト) を確立するために必要です。

LOA-CFA のダウンロード方法

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home

) を開きます。 -

ナビゲーションペインで [Connections (接続)] を選択します。

-

接続を選択したら、[View Details (詳細の表示)] を選択します。

-

[Download LOA-CFA] を選択します。

LOA-CFA が PDF ファイルとしてコンピュータにダウンロードされます。

注記

リンクが有効になっていない場合、LOA-CFA がまだダウンロード可能になっていません。追加情報のリクエストメールを確認します。それでも使用できない場合、または 72 営業時間経過しても E メールが届かない場合は、 AWS サポート

にお問い合わせください。 -

LOA-CFA をダウンロードしたら、次のいずれかを実行します。

-

AWS Direct Connect パートナーまたはネットワークプロバイダーを使用している場合は、 AWS Direct Connect ロケーションでクロスコネクトを注文できるように、LOA-CFA を送信します。メンバーまたはプロバイダがクロスコネクトをお客様に代わって注文できない場合は、直接コロケーションプロバイダにお問い合わせください。

-

AWS Direct Connect ロケーションに機器がある場合は、コロケーションプロバイダーに連絡してクロスネットワーク接続をリクエストしてください。お客様はコロケーションプロバイダーの顧客である必要があります。また、 AWS ルーターへの接続を許可する LOA-CFA と、ネットワークに接続するために必要な情報も提示する必要があります。

-

AWS Direct Connect 複数のサイトとしてリストされているロケーション (Equinix DC1-DC6 や DC10-DC11 など) は、キャンパスとして設定されます。お客様またはネットワークプロバイダの機器がこれらのいずれかのサイトに配置されている場合は、キャンパスの別の建物に存在している場合でも、割り当てられたポートへのクロスコネクトをリクエストできます。

重要

キャンパスは 1 つの AWS Direct Connect 場所として扱われます。高可用性を実現するために、別の AWS Direct Connect ロケーションへの接続を設定します。

お客様またはネットワークプロバイダーに、物理的な接続の確立に関する問題が発生した場合は、「レイヤー 1 (物理) の問題をトラブルシューティングする」を参照してください。

ステップ 4: 仮想インターフェイスを作成する

AWS Direct Connect 接続の使用を開始するには、仮想インターフェイスを作成する必要があります。プライベート仮想インターフェイスを作成して、VPC に接続することができます。または、パブリック仮想インターフェイスを作成して、VPC にないパブリック AWS サービスに接続することもできます。VPC へのプライベート仮想インターフェイスを作成するときは、接続する VPC ごとにプライベート仮想インターフェイスが必要です。たとえば、3 つの VPC に接続するには 3 つのプライベート仮想インターフェイスが必要です。

作業を開始する前に、次の情報が揃っていることを確認してください。

| リソース | 必要な情報 |

|---|---|

| Connection | 仮想インターフェイスを作成する AWS Direct Connect 接続またはリンク集約グループ (LAG)。 |

| 仮想インターフェイス名 | 仮想インターフェイスの名前。 |

| 仮想インターフェイス所有者 | 別のアカウントの仮想インターフェイスを作成する場合は、別の AWS アカウントのアカウント ID が必要です。 |

| (プライベート仮想インターフェイスのみ) 接続 | 同じ AWS リージョンの VPC に接続するには、VPC の仮想プライベートゲートウェイが必要です。Amazon 側の BGP セッションのための ASN は、仮想プライベートゲートウェイから継承されます。仮想プライベートゲートウェイを作成するときに、独自のプライベート ASN を指定できます。そうでない場合は、Amazon によってデフォルトの ASN が指定されます。詳細については、Amazon VPC ユーザーガイドの Create a Virtual Private Gateway を参照してください。Direct Connect Gateway 経由で VPC に接続する場合は、Direct Connect Gateway が必要です。詳細については、「Direct Connect Gateway」を参照してください。 |

| VLAN | 仮想ローカルエリアネットワーク (VLAN) の、まだ接続で使用されていない一意のタグ。値は 1 ~ 4094 を指定する必要があります。またイーサネット 802.1Q 規格を満たしている必要があります。このタグは、 AWS Direct Connect 接続を通過するすべてのトラフィックに必要です。 ホスト接続がある場合、 AWS Direct Connect パートナーはこの値を提供します。仮想インターフェイス作成後に値を変更することはできません。 |

| ピア IP アドレス | 仮想インターフェイスは、IPv4 または IPv6 に対して 1 つの BGP ピアリングセッションをサポートできます。または両方に対して 1 つずつ BGP ピアリングセッションをサポートできます (デュアルスタック)。パブリック仮想インターフェイスの作成に Amazon プールからの Elastic IP (EIP) および Bring your own IP アドレス (BYOIP) を使用して作成しないでください。同じ仮想インターフェイスで同じ IP アドレスファミリに対して複数の BGP セッションを作成することはできません。BGP ピアセッションでは、仮想インターフェイスの両端に IP アドレス範囲が割り当てられます。

|

| アドレスファミリー | BGP ピアリングセッションが IPv4 と IPv6 のどちらを使用するか。 |

| BGP 情報 |

|

| (パブリック仮想インターフェイスのみ) アドバタイズするプレフィックス | BGP 経由でアドバタイズするパブリックの IPv4 ルートまたは IPv6 ルート。BGP を使用して少なくとも 1 つ (最大 1,000 個) のプレフィックスをアドバタイズする必要があります。

|

| (プライベート仮想インターフェイスとトランジット仮想インターフェイスのみ) ジャンボフレーム | パケットオーバーの最大送信単位 (MTU) AWS Direct Connect。デフォルトは 1500 です。仮想インターフェースの MTU を 9001 (ジャンボフレーム) に設定すると、基盤となる物理接続を更新する要因となることがあります (ジャンボフレームをサポートするために更新されていない場合)。接続の更新は、この接続に関連付けられるすべての仮想インターフェイスのネットワーク接続を最大で 30 秒間中断します。ジャンボフレームは、 からの伝播されたルートにのみ適用されます AWS Direct Connect。仮想プライベートゲートウェイを指すルートテーブルに静的ルートを追加する場合、静的ルートを介してルーティングされるトラフィックは 1500 MTU を使用して送信されます。接続または仮想インターフェイスがジャンボフレームをサポートしているかどうかを確認するには、 AWS Direct Connect コンソールでそれを選択し、仮想インターフェイスの一般的な設定ページでジャンボフレームが対応しているかどうかを確認します。 |

パブリックプレフィックスまたは ASN が ISP またはネットワークキャリアに属している場合、当社はお客様に追加情報をリクエストします。これは、ネットワークプレフィックス/ASN をお客様が使用できることを確認する、会社の正式なレターヘッドを使用したドキュメント、または会社のドメイン名からの E メールとすることができます。

プライベート仮想インターフェイスとパブリック仮想インターフェイスで、ネットワーク接続の最大送信単位 (MTU) とは、接続を介して渡すことができる最大許容パケットサイズ (バイト単位) です。プライベート仮想インターフェイスの MTU は、1500 または 9001 (ジャンボフレーム) のいずれかです。トランジット仮想プライベートインターフェイスの MTU では、1500 あるいは 8500 (ジャンボフレーム) のどちらでも使用できます。インターフェイスの作成時あるいは作成後の更新時に、MTU を指定できます。仮想インターフェイスの MTU を8500 (ジャンボフレーム) または 9001 (ジャンボフレーム) に設定すると、基盤となる物理接続を更新する要因となることがあります (ジャンボフレームをサポートするために更新されていない場合)。接続の更新は、この接続に関連付けられるすべての仮想インターフェイスのネットワーク接続を最大で 30 秒間中断します。接続または仮想インターフェイスがジャンボフレームをサポートしているかどうかを確認するには、 AWS Direct Connect コンソールでそれを選択し、概要タブでジャンボフレーム機能を見つけます。

パブリック仮想インターフェイスを作成すると、 がリクエストを確認して承認 AWS するまでに最大 72 営業日かかる場合があります。

非 VPC サービスへのパブリック仮想インターフェイスをプロビジョニングするには

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home

) を開きます。 -

ナビゲーションペインで、[Virtual Interfaces] を選択します。

-

[仮想インターフェイスの作成] を選択します。

-

[Virtual interface type (仮想インターフェイスタイプ)] の [タイプ] で [パブリック] を選択します。

-

[Public Virtual Interface settings (仮想インターフェイス設定)] で以下を実行します。

-

[仮想インターフェイス名] に、仮想インターフェイスの名前を入力します。

-

[接続] で、このインターフェイスに使用する Direct Connect 接続を選択します。

-

[VLAN] に、仮想ローカルエリアネットワーク (VLAN) の ID 番号を入力します。

-

[BGP ASN] に、新しい仮想インターフェイスのオンプレミスピアルーターのボーダーゲートウェイプロトコル自律システム番号を入力します。有効な値は 1~4294967294 です。これには、ASNs (1-2147483647) と長い ASNs (1-4294967294) の両方のサポートが含まれます。ASNs ASNs 「」を参照してくださいでの長い ASN サポート AWS Direct Connect。

-

-

[追加設定] で、以下を実行します。

-

IPv4 BGP あるいは an IPv6 ピアを設定するには、以下を実行します。

[IPv4] IPv4 BGP ピアを設定する場合は、[IPv4] を選択し、以下のいずれかを実行します。

-

これらの IP アドレスを手動で指定するには、[ルーターのピア IP] に、Amazon がトラフィックを送信する送信先 IPv4 CIDR アドレスを入力します。

-

[Amazon ルーターのピア IP] に、 AWSへのトラフィック送信に使用する IPv4 CIDR アドレスを入力します。

[IPv6] IPv6 BGP ピアを設定する場合は、[IPv6] を選択します。ピア IPv6 アドレスは、Amazon の IPv6 アドレスのプールから自動的に割り当てられます。独自の IPv6 アドレスを指定することはできません。

-

-

独自の BGP キーを指定するには、使用する BGP MD5 キーを入力します。

値が入力されない場合は、当社の側で自動的に BGP キーを生成します。

-

Amazon にプレフィックスを発行するには、[アドバタイズするプレフィックス] に、この仮想インターフェイスを介してルーティングされるトラフィックのルーティング先となる IPv4 CIDR アドレスをカンマで区切って入力します。

-

(オプション) タグを追加または削除します。

[タグの追加] [タグの追加] を選択して、以下を実行します。

-

[キー] にはキー名を入力します。

-

[値] にキー値を入力します。

[タグの削除] タグの横にある [タグの削除] を選択します。

-

-

-

[仮想インターフェイスの作成] を選択します。

VPC へのプライベート仮想インターフェイスをプロビジョニングするには

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home

) を開きます。 -

ナビゲーションペインで、[Virtual Interfaces] を選択します。

-

[仮想インターフェイスの作成] を選択します。

-

[Virtual interface type (仮想インターフェイスタイプ)] の [タイプ] で [プライベート] を選択します。

-

[プライベート仮想インターフェイス設定] で以下を実行します。

-

[仮想インターフェイス名] に、仮想インターフェイスの名前を入力します。

-

[接続] で、このインターフェイスに使用する Direct Connect 接続を選択します。

-

[ゲートウェイタイプ] で、[仮想プライベートゲートウェイ] または [Direct Connect ゲートウェイ] を選択します。

-

仮想インターフェイス所有者 で、別の AWS アカウントを選択し、 AWS アカウントを入力します。

-

[仮想プライベートゲートウェイ] で、このインターフェイスに使用する仮想プライベートゲートウェイを選択します。

-

[VLAN] に、仮想ローカルエリアネットワーク (VLAN) の ID 番号を入力します。

-

[BGP ASN] に、新しい仮想インターフェイスが使用するオンプレミスピアルーターの、ボーダーゲートウェイプロトコル自律システム番号を入力します。

有効な値は 1~4294967294 です。これには、ASNs (1-2147483647) と長い ASNs (1-4294967294) の両方のサポートが含まれます。ASNs ASNs 「」を参照してくださいでの長い ASN サポート AWS Direct Connect。

-

-

[追加設定] で、以下を実行します。

-

IPv4 BGP あるいは an IPv6 ピアを設定するには、以下を実行します。

[IPv4] IPv4 BGP ピアを設定する場合は、[IPv4] を選択し、以下のいずれかを実行します。

-

これらの IP アドレスを手動で指定するには、[ルーターのピア IP] に、Amazon がトラフィックを送信する送信先 IPv4 CIDR アドレスを入力します。

-

[Amazon router peer ip] (Amazon ルーターのピア IP) に、 AWSへのトラフィック送信に使用する IPv4 CIDR アドレスを入力します。

重要

AWS Direct Connect 仮想インターフェイスを設定するときは、RFC 1918 を使用して独自の IP アドレスを指定したり、他のアドレス指定スキームを使用したり、point-to-point接続のために RFC 3927 169.25 AWS IPv4.0.0/16 IPv4 リンクローカル範囲から割り当てられた IPv4 /29 CIDR アドレスを選択したりできます。これらのpoint-to-point接続は、カスタマーゲートウェイルーターと Direct Connect エンドポイント間の eBGP ピア接続にのみ使用する必要があります。Site AWS Site-to-Site Private IP VPN や Transit Gateway Connect などの VPC トラフィックまたはトンネリングの目的で、 ではpoint-to-point接続の代わりに、カスタマーゲートウェイルーターのループバックまたは LAN インターフェイスをソースアドレスまたは宛先アドレスとして使用 AWS することをお勧めします。

-

RFC 1918 の詳細については、「プライベートインターネットのアドレス割り当て

」を参照してください。 -

RFC 3927 の詳細については、「IPv4 リンクローカルアドレスのダイナミック設定

」を参照してください。

-

[IPv6] IPv6 BGP ピアを設定する場合は、[IPv6] を選択します。ピア IPv6 アドレスは、Amazon の IPv6 アドレスのプールから自動的に割り当てられます。独自の IPv6 アドレスを指定することはできません。

-

-

最大送信単位 (MTU) を 1500 (デフォルト) から 9001 (ジャンボフレーム) に変更するには、[ジャンボ MTU (MTU サイズ 9001)] を選択します。

(オプション) [Enable SiteLink] (SiteLink の有効化) で [Enabled] (有効) を選択して、Direct Connect の POP (Point Of Presence) 間の直接接続を有効にします。

-

(オプション) タグを追加または削除します。

[タグの追加] [タグの追加] を選択して、以下を実行します。

[キー] にはキー名を入力します。

[値] にキー値を入力します。

[タグの削除] タグの横にある [タグの削除] を選択します。

-

-

[仮想インターフェイスの作成] を選択します。

-

パブリック VIF 接続に使用するネットワークをアドバタイズするには、BGP デバイスを使用する必要があります。

ステップ 5: ルーター設定をダウンロードする

AWS Direct Connect 接続用の仮想インターフェイスを作成したら、ルーター設定ファイルをダウンロードできます。このファイルには、プライベートまたはパブリック仮想インターフェイスで使用する、ルーターを設定するために必要なコマンドが含まれています。

ルーター設定をダウンロードするには

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home

) を開きます。 -

ナビゲーションペインで、[Virtual Interfaces] を選択します。

-

接続を選択したら、[View Details (詳細の表示)] を選択します。

-

[ルーター設定をダウンロードする] を選択します。

-

[ルーター設定をダウンロードする] で、次を実行します。

-

[Vendor] で、ルーターの製造元を選択します。

-

[Platform] で、ルーターのモデルを選択します。

-

[Software] で、ルーターのソフトウェアのバージョンを選択します。

-

-

[ダウンロード] を選択してから、ルーターに対応する適切な設定を使用して AWS Direct Connectに接続できることを確認します。

ルーターの手動設定の詳細については、「」を参照してください ルーター設定ファイルをダウンロードする。

ルーターを設定した後は、仮想インターフェイスのステータスは UP になります。仮想インターフェイスがダウンしたままで、 AWS Direct Connect デバイスのピア IP アドレスに ping を実行できない場合は、「」を参照してくださいレイヤー 2 (データリンク) の問題をトラブルシューティングする。ピア IP アドレスに対して ping を送信できる場合は、「レイヤー 3/4 (ネットワーク/トランスポート) の問題のトラブルシューティング」を参照してください。BGP ピア接続セッションが確立されたが、トラフィックをルーティングできない場合は、「ルーティング問題のトラブルシューティング」を参照してください。

ステップ 6: 作成した仮想インターフェイスを検証する

AWS クラウドまたは Amazon VPC への仮想インターフェイスを確立したら、次の手順を使用して AWS Direct Connect 接続を確認できます。

AWS クラウドへの仮想インターフェイス接続を確認するには

-

を実行して

traceroute、 AWS Direct Connect 識別子がネットワークトレースにあることを確認します。

Amazon VPC への仮想 int+erface 接続を確認するには

-

Amazon Linux AMI など Ping に応答する AMI を使用して、仮想プライベートゲートウェイにアタッチされている VPC に EC2 インスタンスを起動します。Amazon EC2 コンソールのインスタンス起動ウィザードを使用すれば、Amazon Linux AMI を [Quick Start (クイックスタート)] タブで使用することができます。詳細については、「Amazon EC2 ユーザーガイド」の「インスタンスの起動」を参照してください。インスタンスに関連付けられたセキュリティグループに、インバウンド ICMP トラフィックを許可するルール (ping リクエストの場合) が含まれていることを確認します。

-

インスタンスが実行中になった後、そのプライベート IPv4 アドレス (たとえば 10.0.0.4) を取得します。Amazon EC2 コンソールにインスタンスの詳細の一部としてアドレスが表示されます。

-

プライベート IPv4 アドレスに Ping を実行し、応答を確認します。

(推奨) ステップ 7: 冗長接続を設定する

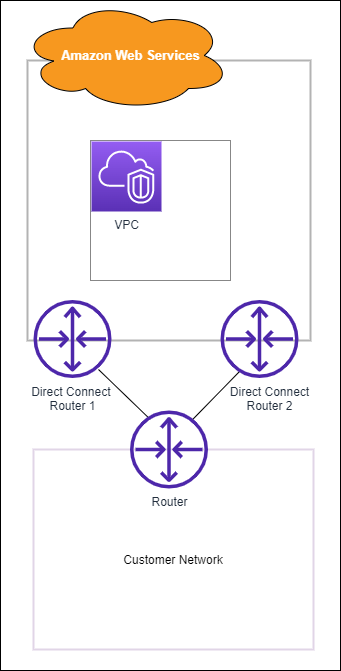

フェイルオーバーを実現するには、次の図に示すように AWS、 への 2 つの専用接続をリクエストして設定することをお勧めします。これらの接続は、お客様のネットワーク内の 1 台もしくは 2 台のルーターを終端とすることができます。

2 本の専用接続をプロビジョニングする際の設定は、以下からどちらかを選びます。

-

アクティブ/アクティブ (BGP マルチパス)。これは、両方の接続がアクティブであるデフォルト設定です。 は、同じ場所内の複数の仮想インターフェイスへのマルチパス AWS Direct Connect をサポートし、トラフィックはフローに基づいてインターフェイス間でロード共有されます。一方の接続が使用できなくなった場合、すべてのトラフィックが他方の接続のネットワーク経由でルーティングされます。

-

アクティブ/パッシブ (フェイルオーバー)。一方の接続がトラフィックを処理し、他方はスタンバイ状態となります。アクティブな接続が使用できなくなった場合、すべてのトラフィックがパッシブ接続を介してルーティングされます。AS パスに、パッシブリンクとなるいずれかのリンクのルートを付加する必要があります。

どちらの接続設定でも冗長性には影響ありませんが、これら 2 本の接続でのデータのルーティングポリシーが変わってきます。推奨設定はアクティブ/アクティブです。

冗長性を確保するために VPN 接続を使用する場合は、ヘルスチェックとフェイルオーバーメカニズムを確実に実装してください。以下のいずれかの設定を使用する場合は、新しいネットワークインターフェイスにルーティングするようにルートテーブルのルーティングを確認する必要があります。

-

ルーティングには独自のインスタンスを使用します。たとえば、インスタンスがファイアウォールなどです。

-

VPN 接続を終了する独自のインスタンスを使用します。

高可用性を実現するには、異なる AWS Direct Connect 場所への接続を設定することを強くお勧めします。

障害耐性の詳細については、 AWS Direct Connect AWS Direct Connect 「障害耐性に関する推奨事項