Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

So beeinflussen API Gateway-Ressourcenrichtlinien den Autorisierungs-Workflow

Wenn API Gateway die an die API angefügte Ressourcenrichtlinie ausgewertet wird, wird das Ergebnis vom Authentifizierungstyp beeinflusst, den Sie für die API definiert haben, wie in den Ablaufdiagrammen in den folgenden Abschnitten dargestellt.

Themen

Nur API Gateway-Ressourcenrichtlinie

In diesem Workflow wird eine API Gateway-Ressourcenrichtlinie an die API angehängt. Es wird jedoch kein Authentifizierungstyp für die API definiert. Die Bewertung der Richtlinie beinhaltet das Suchen nach einer expliziten Erlaubnis basierend auf den eingehenden Kriterien des Aufrufers. Eine implizite Verweigerung oder eine explizite Verweigerung führt dazu, dass der Aufrufer abgelehnt wird.

Im Folgenden finden Sie ein Beispiel für eine solche Ressourcenrichtlinie.

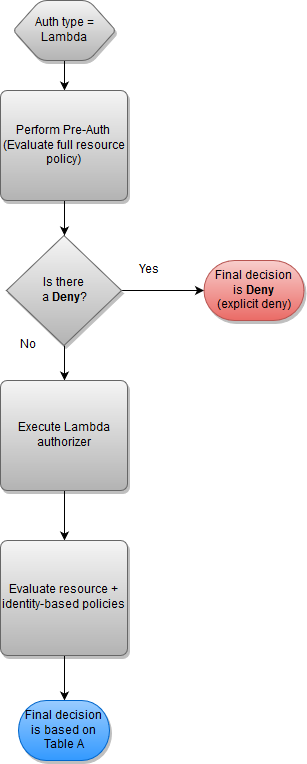

Lambda-Genehmiger und Ressourcenrichtlinie

In diesem Workflow wird zusätzlich zu einer Ressourcenrichtlinie ein Lambda-Genehmiger für die API konfiguriert. Die Ressourcenrichtlinie wird in zwei Phasen ausgewertet. Bevor der Lambda-Genehmiger aufgerufen wird, evaluiert API Gateway zunächst die Richtlinie und prüft auf eine explizite Verweigerung. Wenn dies der Fall ist, wird dem Aufrufer der Zugriff sofort verweigert. Andernfalls wird der Lambda-Genehmiger aufgerufen, und es wird ein Richtliniendokument zurückgegeben, das in Verbindung mit der Ressourcenrichtlinie ausgewertet wird. Wenn Ihr Autorisierer Caching verwendet, gibt API Gateway möglicherweise das zwischengespeicherte Richtliniendokument zurück. Das Ergebnis wird basierend auf den Angaben in Tabelle A bestimmt.

Die folgende Beispielressourcenrichtlinie ermöglicht Aufrufe nur vom VPC-Endpunkt, dessen VPC-Endpunkt-ID lautetvpce-1a2b3c4d

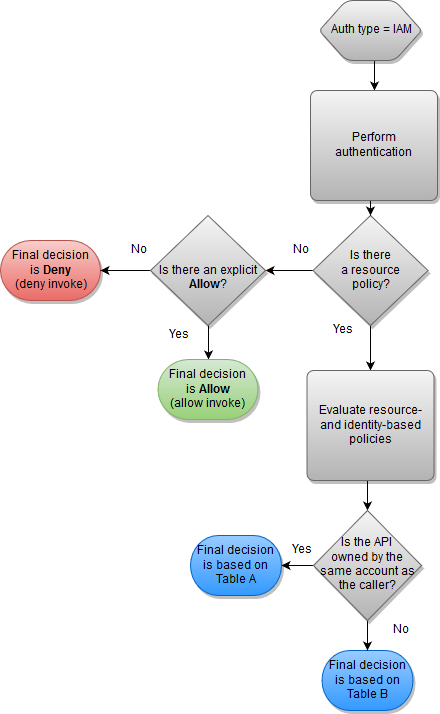

IAM-Authentifizierung und Ressourcenrichtlinie

In diesem Workflow wird die IAM-Authentifizierung für die API zusätzlich zu einer Ressourcenrichtlinie konfiguriert. Nach dem Authentifizieren des Benutzers mit dem IAM-Service wertet die API die dem Benutzer zugeordneten Richtlinien und die Ressourcenrichtlinie aus. Das Ergebnis hängt davon ab, ob sich der Anrufer im selben AWS-Konto oder einem anderen als AWS-Konto dem API-Besitzer befindet.

Wenn der Aufrufer und der API-Besitzer aus separaten Konten stammen, erlauben sowohl die IAM-Richtlinien als auch die Ressourcenrichtlinie dem Aufrufer explizit, fortzufahren. Weitere Informationen finden Sie unter Tabelle B.

Wenn sich der Aufrufer und der API-Besitzer allerdings im selben AWS-Konto befinden, müssen die Benutzerrichtlinien oder die Ressourcenrichtlinie dem Aufrufer ausdrücklich erlauben, fortzufahren. Weitere Informationen finden Sie unter Tabelle A.

Im Folgenden finden Sie ein Beispiel für eine kontoübergreifende Ressourcenrichtlinie. Unter der Annahme, dass die IAM-Richtlinie einen Zulassungseffekt enthält, erlaubt diese Ressourcenrichtlinie Aufrufe nur von der VPC, deren VPC-ID vpc-2f09a348

Amazon Cognito-Authentifizierung und Ressourcenrichtlinie

In diesem Workflow wird zusätzlich zu einer Ressourcenrichtlinie ein Amazon Cognito-Benutzerpool für die API konfiguriert. API Gateway versucht zunächst, den Aufrufer über Amazon Cognito zu authentifizieren. Dies wird in der Regel über ein JWT-Token durchgeführt, das vom Aufrufer bereitgestellt wird. Wenn die Authentifizierung erfolgreich ist, wird die Ressourcenrichtlinie unabhängig ausgewertet und eine explizite Genehmigung erforderlich. Eine Zugriffsverweigerung oder weder "Allow" (Zugriffserlaubnis) oder "Deny" (Zugriffsverweigerung) führt zu einer Zugriffsverweigerung. Es folgt ein Beispiel für eine Ressourcenrichtlinie, die zusammen mit Amazon Cognito-Benutzerpools verwendet werden könnte.

Im Folgenden finden Sie ein Beispiel für eine Ressourcenrichtlinie, die Aufrufe nur von einer bestimmten Quelle zulässt IPs, vorausgesetzt, dass das Amazon Cognito Cognito-Authentifizierungstoken eine Zulassung enthält. Weitere Informationen finden Sie unter Tabelle B.

Ergebnistabellen für die Richtlinienauswertung

In Tabelle A wird das jeweilige Verhalten aufgeführt, wenn der Zugriff auf eine API-Gateway-API durch eine IAM-Richtlinie oder einen Lambda-Genehmiger und eine API-Gateway-Ressourcenrichtlinie gesteuert wird, die sich beide im selben AWS-Konto befinden.

IAM-Richtlinie (oder Lambda-Genehmiger) |

API-Gateway-Ressourcenrichtlinie |

Resultierendes Verhalten |

|---|---|---|

| Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf |

| Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Weder Zulassen noch Verweigern | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf |

| Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Deny | Explizite Zugriffsverweigerung |

| Weder Zulassen noch Verweigern | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf |

| Weder Zulassen noch Verweigern | Weder Zulassen noch Verweigern | Implizite Zugriffsverweigerung |

| Weder Zulassen noch Verweigern | Deny | Explizite Zugriffsverweigerung |

| Deny | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Explizite Zugriffsverweigerung |

| Deny | Weder Zulassen noch Verweigern | Explizite Zugriffsverweigerung |

| Deny | Deny | Explizite Zugriffsverweigerung |

In Tabelle B ist das Verhalten aufgeführt, das entsteht, wenn der Zugriff auf eine API-Gateway-API durch eine IAM-Richtlinie gesteuert wird oder ein Amazon Cognito Cognito-Benutzerpool-Autorisierer und eine API Gateway Gateway-Ressourcenrichtlinie, die sich unterscheiden, gesteuert wird. AWS-Konten Wenn einer der beiden Parameter nicht zulässt (weder zulassen noch verweigern), wird der kontoübergreifende Zugriff verweigert. Ein kontoübergreifender Zugriff erfordert, dass sowohl die Ressourcenrichtlinie als auch die IAM-Richtlinie (oder ein Lambda- oder Amazon-Cognito-Benutzerpool-Genehmiger) den Zugriff ausdrücklich gewähren.

IAM-Richtlinie (oder Amazon-Cognito-Benutzerpool-Genehmiger) |

API-Gateway-Ressourcenrichtlinie |

Resultierendes Verhalten |

|---|---|---|

| Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf |

| Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Weder Zulassen noch Verweigern | Implizite Zugriffsverweigerung |

| Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Deny | Explizite Zugriffsverweigerung |

| Weder Zulassen noch Verweigern | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Implizite Zugriffsverweigerung |

| Weder Zulassen noch Verweigern | Weder Zulassen noch Verweigern | Implizite Zugriffsverweigerung |

| Weder Zulassen noch Verweigern | Deny | Explizite Zugriffsverweigerung |

| Deny | Sobald Sie die Details auf dieser Seite überprüft haben, klicken Sie auf | Explizite Zugriffsverweigerung |

| Deny | Weder Zulassen noch Verweigern | Explizite Zugriffsverweigerung |

| Deny | Deny | Explizite Zugriffsverweigerung |