Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

API Gateway-Lambda-Genehmiger verwenden

Verwenden Sie einen Lambda-Genehmiger (ehemals benutzerdefinierter Genehmiger) für die Zugriffskontrolle zu Ihrer API. Wenn ein Client eine Anfrage an die Methode Ihrer API stellt, ruft API Gateway Ihren Lambda-Genehmiger auf. Der Lambda-Genehmiger verwendet die Identität des Aufrufers als Eingabe und gibt eine IAM-Richtlinie als Ausgabe zurück.

Verwenden Sie einen Lambda-Genehmiger für die Implementierung eines benutzerdefinierten Genehmigungsschemas. Ihr Schema kann Anforderungsparameter verwenden, um die Identität des Anrufers zu ermitteln, oder eine Bearer-Token-Authentifizierungsstrategie wie SAML verwenden. OAuth Erstellen Sie einen Lambda-Authorizer in der API Gateway REST API-Konsole, indem Sie das oder ein AWS CLI AWS SDK verwenden.

Genehmigungsworkflow für Lambda-Genehmiger

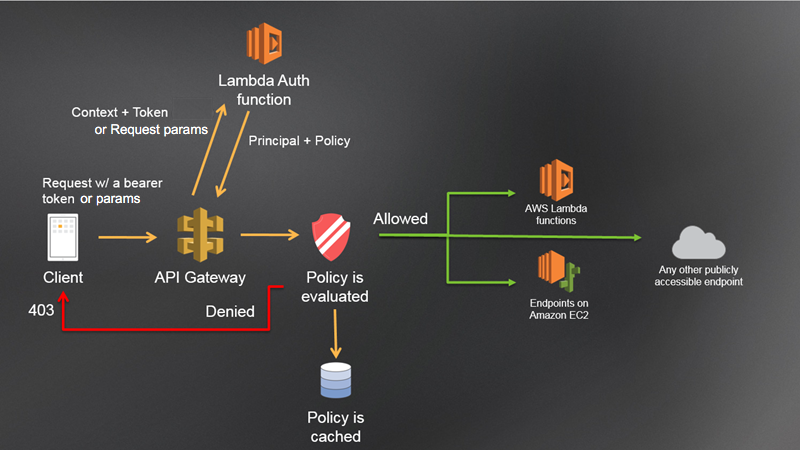

Im folgenden Diagramm sehen Sie den Genehmigungsworkflow für Lambda-Genehmiger.

API Gateway-Lambda-Autorisierungs-Workflow

-

Der Client ruft eine Methode für eine API-Gateway-API auf, wobei er ein Bearer-Token oder mehrere Anforderungsparameter übergibt.

-

API Gateway prüft, ob ein Lambda-Genehmiger für die Methodenanforderung konfiguriert ist. Ist dies der Fall, ruft API Gateway die Lambda-Funktion auf.

-

Die Lambda-Funktion authentifiziert den Aufrufer. Die Funktion kann sich wie folgt authentifizieren:

-

Indem Sie einen OAuth Anbieter anrufen, um ein OAuth Zugriffstoken zu erhalten.

-

Aufruf über einen SAML-Anbieter, um eine SAML-Zusicherung zu erhalten

-

Generierung einer IAM-Richtlinie basierend auf den Werten der Anforderungsparameter.

-

Abrufen von Anmeldeinformationen aus einer Datenbank

-

-

Die Lambda-Funktion gibt eine IAM-Richtlinie und eine Prinzipal-ID zurück. Wenn die Lambda-Funktion diese Informationen nicht zurückgibt, schlägt der Aufruf fehl.

-

API Gateway wertet die IAM-Richtlinie aus.

-

Wenn der Zugriff verweigert wird, gibt API Gateway einen geeigneten HTTP-Statuscode zurück, wie z. B.

403 ACCESS_DENIED. -

Wenn der Zugriff gestattet wird, ruft API Gateway die Methode auf.

Wenn Sie Genehmigungs-Caching aktivieren, speichert API Gateway die Richtlinie zwischen, sodass die Lambda-Genehmigungsfunktion nicht erneut aufgerufen wird. Stellen Sie sicher, dass Ihre Richtlinie für alle Ressourcen und Methoden Ihrer API gilt.

-

Sie können die 403

ACCESS_DENIED oder die 401 UNAUTHORIZED-Gateway-Antworten anpassen. Weitere Informationen hierzu finden Sie unter Gateway-Antworten für REST-APIs in API Gateway.

Auswahl eines Lambda-Genehmigertyps

Es gibt zwei Arten von Lambda-Genehmigern:

- Parameterbasierten Lambda-Genehmiger anfordern (

REQUEST-Genehmiger) anfordern -

Ein

REQUEST-Genehmiger empfängt die Identität des Aufrufers in einer Kombination aus Headern, Abfragezeichenfolgeparametern, stageVariables sowie $context-Variablen. Sie können einenREQUEST-Genehmiger zur Erstellung detaillierte Richtlinien auf Basis von Informationen aus verschiedenen Identitätsquellen wie den$context.path- und$context.httpMethod-Kontextvariablen verwenden.Wenn Sie das Genehmigungs-Caching für einen

REQUEST-Genehmiger aktivieren, überprüft API Gateway, ob alle angegebenen Identitätsquellen in der Anforderung vorhanden sind. Sollte eine angegebene Identifikationsquelle fehlen, Null oder leer sein, gibt API Gateway eine401 Unauthorized-HTTP-Antwort zurück, ohne die Lambda-Genehmigerfunktion aufzurufen. Wenn mehrere Identitätsquellen definiert sind, werden sie alle für die Ableitung des Cache-Schlüssel des Genehmigers verwendet. Sie können einen detaillierten Cache-Schlüssel durch eine Verwendung mehrerer Identitätsquellen definieren.Wenn Sie Teile des Cache-Schlüssels ändern und Ihre API erneut bereitstellen, verwirft der Genehmiger das im Cache befindliche Richtliniendokument und generiert ein neues Dokument.

Wenn Sie das Genehmigungs-Caching für einen

REQUEST-Genehmiger deaktivieren, leitet API Gateway die Anforderung direkt an die Lambda-Funktion weiter. - Token-basierter Lambda-Genehmiger (

TOKEN-Genehmiger) -

Ein

TOKENAutorisierer erhält die Identität des Aufrufers in einem Trägertoken, z. B. einem JSON Web Token (JWT) oder einem Token. OAuthWenn Sie das Genehmigungs-Caching für einen

TOKEN-Genehmiger aktivieren, wird der in der Token-Quelle angegebene Header-Name zum Cache-Schlüssel.Darüber hinaus können Sie die Token-Validierung verwenden, um eine Anweisung einzugeben. RegEx API Gateway führt eine erste Überprüfung des Eingabe-Tokens für diesen Ausdruck durch und ruft nach erfolgreichen Validierung die Lambda-Genehmigerfunktion auf. Dies trägt dazu bei, die Anzahl der Aufrufe Ihrer API zu reduzieren.

Die

IdentityValidationExpression-Eigenschaft wird ausschließlich fürTOKEN-Genehmiger unterstützt. Weitere Informationen finden Sie unter x-amazon-apigateway-authorizer Objekt.

Anmerkung

Wir empfehlen, dass Sie einen REQUEST-Genehmiger für die Zugriffskontrolle auf Ihre API verwenden. Sie können den Zugriff auf Ihre API auf Basis mehrerer Identitätsquellen steuern, wenn Sie einen REQUEST-Genehmiger verwenden, anstatt einer einzigen Identitätsquelle, wenn Sie einen TOKEN-Genehmiger verwenden. Außerdem können Sie unterschiedliche Cache-Schlüssel mithilfe mehrerer Identitätsquellen für einen REQUEST-Genehmiger separieren.

Beispiel für eine Lambda-Funktion für REQUEST-Genehmiger

Der folgende Beispielcode erstellt eine Lambda-Funktion für Genehmiger, die eine Anforderung zulässt, wenn der vom Client bereitgestellte HeaderAuth1-Header, der QueryString1-Abfrageparameter und die Stufenvariable StageVar1 jeweils den angegebenen Werten von headerValue1, queryValue1 und stageValue1 entsprechen.

In diesem Beispiel prüft die Lambda-Autorisierungsfunktion die Eingabeparameter und verhält sich wie folgt:

-

Wenn alle erforderlichen Parameterwerte mit den erwarteten Werten übereinstimmen, gibt die Genehmiger-Funktion eine

200 OK-HTTP-Antwort und eine IAM-Richtlinie zurück (wie nachfolgend gezeigt), und die Methodenanforderung wird erfolgreich ausgeführt: -

Andernfalls gibt die Genehmigerfunktion eine

401 Unauthorized-HTTP-Antwort zurück, und die Methodenanforderung schlägt fehl.

Zusätzlich zur Rückgabe einer IAM-Richtlinie muss die Lambda-Funktion des Genehmigers auch die Prinzipal-ID des Aufrufers zurückgeben. Optional kann auch ein context-Objekt mit zusätzlichen Informationen zurückgegeben werden, die dem Integrations-Backend übergeben werden können. Weitere Informationen finden Sie unter Ausgabe von einem API-Gateway-Lambda-Genehmiger.

Im Produktions-Code kann eine Authentifizierung des Benutzers erforderlich sein, bevor eine Autorisierung erfolgt. Sie können die Authentifizierungslogik zu der Lambda-Funktion hinzufügen, indem Sie einen Authentifizierungsanbieter aufrufen. Befolgen Sie hierzu die Anleitungen in der Dokumentation des Anbieters.

Beispiel für eine Lambda-Funktion für TOKEN-Genehmiger

Der folgende Beispielcode erstellt eine TOKEN Lambda-Genehmigungsfunktion, die es einem Aufrufer erlaubt, eine Methode aufzurufen, wenn der vom Client bereitgestellte Tokenwert allow lautet. Der Aufrufer darf die Anforderung nicht aufrufen, wenn der Tokenwert deny ist. Wenn der Tokenwert unauthorized lautet oder eine leere Zeichenfolge ist, gibt die Genehmigerfunktion eine 401 UNAUTHORIZED-Antwort zurück.

Wenn in diesem Beispiel die API eine Methodenanfrage empfängt, übergibt API Gateway das Quell-Token an diese Lambda-Genehmigerfunktion im Attribut event.authorizationToken. Die Lambda-Genehmigerfunktion liest das Token und verhält sich wie folgt:

-

Wenn der Token-Wert

allowlautet, gibt die Genehmigerfunktion eine200 OK-HTTP-Antwort und eine IAM-Richtlinie zurück (wie nachfolgend gezeigt), und die Methodenanforderung wird erfolgreich ausgeführt: -

Wenn der Token-Wert

denylautet, gibt die Genehmigerfunktion eine200 OK-HTTP-Antwort und eineDeny-IAM-Richtlinie zurück (wie nachfolgend gezeigt), und die Methodenanforderung schlägt fehl:Anmerkung

Außerhalb der Testumgebung gibt API Gateway eine

403 Forbidden-HTTP-Antwort zurück und die Methodenanforderung schlägt fehl. -

Wenn der Token-Wert

unauthorizedlautet oder eine leere Zeichenfolge ist, gibt die Genehmigerfunktion eine401 Unauthorized-HTTP-Antwort zurück, und der Methodenaufruf schlägt fehl. -

Wenn das Token anders lautet, erhält der Client eine

500 Invalid token-Antwort, und der Methodenaufruf schlägt fehl.

Zusätzlich zur Rückgabe einer IAM-Richtlinie muss die Lambda-Funktion des Genehmigers auch die Prinzipal-ID des Aufrufers zurückgeben. Optional kann auch ein context-Objekt mit zusätzlichen Informationen zurückgegeben werden, die dem Integrations-Backend übergeben werden können. Weitere Informationen finden Sie unter Ausgabe von einem API-Gateway-Lambda-Genehmiger.

Im Produktions-Code kann eine Authentifizierung des Benutzers erforderlich sein, bevor eine Autorisierung erfolgt. Sie können die Authentifizierungslogik zu der Lambda-Funktion hinzufügen, indem Sie einen Authentifizierungsanbieter aufrufen. Befolgen Sie hierzu die Anleitungen in der Dokumentation des Anbieters.

Weitere Beispiele für Lambda-Genehmigerfunktionen

Die folgende Liste enthält weitere Beispiele für Lambda-Genehmigerfunktionen. Sie können eine Lambda-Funktion in demselben oder in einem anderen Konto als dem Konto erstellen, in dem Sie Ihre API erstellt haben.

Für die vorherigen Lambda-Beispielfunktionen können Sie die integrierten Funktionen verwenden AWSLambdaBasicExecutionRole, da diese Funktionen keine anderen AWS Dienste aufrufen. Wenn Ihre Lambda-Funktion andere AWS Dienste aufruft, müssen Sie der Lambda-Funktion eine IAM-Ausführungsrolle zuweisen. Folgen Sie beim Erstellen einer Rolle den Anweisungen unter AWS Lambda -Ausführungsrolle.

Weitere Beispiele für Lambda-Genehmigerfunktionen

-

Eine Beispielanwendung finden Sie unter Open Banking Brasilien — Authorization Samples

on GitHub. -

Weitere Lambda-Beispielfunktionen finden Sie unter aws-apigateway-lambda-authorizer-blueprints on

. GitHub -

Sie können einen Lambda-Genehmiger erstellen, der Benutzer mithilfe von Amazon-Cognito-Benutzerpools authentifiziert und Aufrufer anhand eines Richtlinienspeichers mithilfe Verified Permissions autorisiert. Weitere Informationen finden Sie unter Zugriffssteuerung anhand der Attribute einer Identität mit Verified Permissions.

-

Die Lambda-Konsole stellt einen Python-Blueprint bereit, den Sie verwenden können, indem Sie Blueprint verwenden und dann Blueprint auswählen. api-gateway-authorizer-python