Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Führen Sie das GitHub Enterprise Server-Beispiel für aus CodeBuild

AWS CodeBuild unterstützt GitHub Enterprise Server als Quell-Repository. Dieses Beispiel zeigt, wie Sie Ihre CodeBuild Projekte einrichten, wenn in Ihrem GitHub Enterprise Server-Repository ein Zertifikat installiert ist. Es zeigt auch, wie Sie Webhooks aktivieren, sodass der Quellcode jedes Mal CodeBuild neu erstellt wird, wenn eine Codeänderung in Ihr GitHub Enterprise Server-Repository übertragen wird.

Themen

Voraussetzungen

-

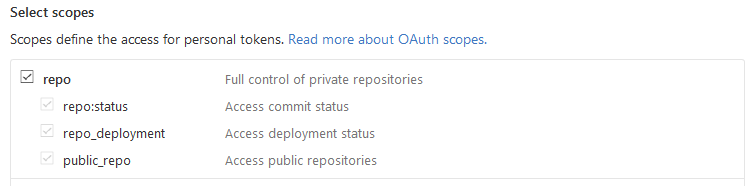

Generieren Sie ein persönliches Zugriffstoken für Ihr CodeBuild Projekt. Wir empfehlen Ihnen, einen GitHub Enterprise-Benutzer zu erstellen und ein persönliches Zugriffstoken für diesen Benutzer zu generieren. Kopieren Sie es in Ihre Zwischenablage, damit Sie es bei der Erstellung Ihres CodeBuild Projekts verwenden können. Weitere Informationen finden Sie auf der GitHub Hilfeseite unter Erstellen eines persönlichen Zugriffstokens für die Befehlszeile

. Bei der Erstellung der persönlichen Zugriffstoken nehmen Sie den repo-Umfang in die Definition auf.

-

Laden Sie Ihr Zertifikat von GitHub Enterprise Server herunter. CodeBuild verwendet das Zertifikat, um eine vertrauenswürdige SSL-Verbindung zum Repository herzustellen.

Linux/macOS-Clients:

Führen Sie in einem Terminalfenster den folgenden Befehl aus:

echo -n | openssl s_client -connectHOST:PORTNUMBER\ | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > /folder/filename.pemErsetzen Sie die Platzhalter im Befehl durch die folgenden Werte:

HOST. Die IP-Adresse Ihres GitHub Enterprise Server-Repositorys.PORTNUMBER. Die Portnummer, die Sie für die Verbindung verwenden (z. B. 443).folder. Der Ordner, in den Sie Ihr Zertifikat heruntergeladen haben.filename. Der Dateiname Ihrer Zertifikatsdatei.Wichtig

Speichern Sie das Zertifikat als .pem-Datei.

Windows-Clients:

Verwenden Sie Ihren Browser, um Ihr Zertifikat von GitHub Enterprise Server herunterzuladen. Wenn Sie die Zertifikatdetails der Website sehen, wählen Sie das Vorhängeschlosssymbol. Weitere Informationen zum Exportieren des Zertifikats finden Sie in der Dokumentation zu Ihrem Browser.

Wichtig

Speichern Sie das Zertifikat als .pem-Datei.

-

Laden Sie Ihre Zertifikatdatei in einen S3-Bucket hoch. Weitere Informationen zum Erstellen eines S3-Buckets finden Sie unter Erstellen eines S3-Buckets. Weitere Informationen zum Hochladen von Objekten in einen S3-Bucket finden Sie unter Dateien und Ordner in einen Bucket hochladen.

Anmerkung

Dieser Bucket muss sich in derselben AWS Region wie Ihre Builds befinden. Wenn Sie beispielsweise angeben, dass ein Build in der Region USA Ost (Ohio) ausgeführt werden soll, muss sich der Bucket in der Region USA Ost (Ohio) befinden. CodeBuild

Schritt 1: Erstellen Sie ein Build-Projekt mit GitHub Enterprise Server und aktivieren Sie Webhooks

Öffnen Sie die AWS CodeBuild Konsole unter https://console.aws.amazon.com/codesuite/codebuild/home

. Wenn eine CodeBuild Informationsseite angezeigt wird, wählen Sie Build-Projekt erstellen. Erweitern Sie andernfalls im Navigationsbereich Build, wählen Sie Build projects und dann Create build project aus.

Geben Sie unter Project name (Projektname) einen Namen für dieses Build-Projekt ein. Die Namen von Build-Projekten müssen für jedes AWS Konto eindeutig sein. Sie können auch eine optionale Beschreibung des Build-Projekts hinzufügen, damit andere Benutzer verstehen, wofür dieses Projekt verwendet wird.

-

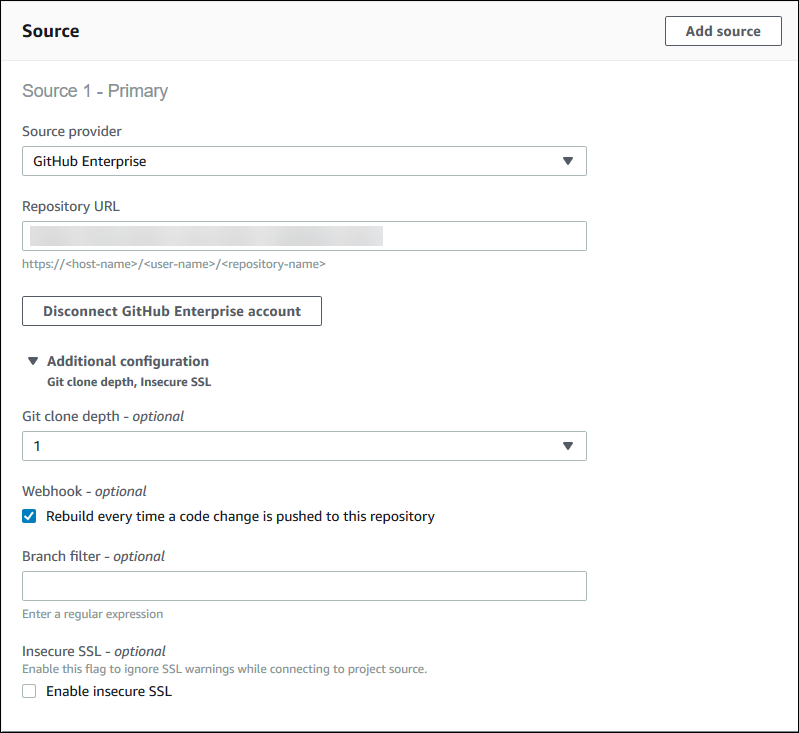

Wählen Sie unter Quelle unter Quellanbieter die Option GitHub Enterprise Server aus.

-

Wählen Sie Kontoanmeldeinformationen verwalten und dann Persönliches Zugriffstoken aus. Wählen Sie für Service Secrets Manager (empfohlen) und konfigurieren Sie Ihr Geheimnis. Geben Sie dann unter GitHub Enterprise Personal Access Token Ihr persönliches Zugriffstoken ein und wählen Sie Speichern.

-

Geben Sie für Repository URL (Repository-URL) den Pfad zu Ihrem Repository ein, einschließlich des Namens des Repositorys.

-

Erweitern Sie Additional configuration (Zusätzliche Konfiguration).

-

Wählen Sie Rebuild every time a code change is pushed to this repository (Bei jeder Veröffentlichung einer Codeänderung in diesem Repository neu erstellen) aus, um bei jeder Veröffentlichung einer Codeänderung in diesem Repository einen neuen Build zu erstellen.

-

Wählen Sie Unsicheres SSL aktivieren aus, um SSL-Warnungen zu ignorieren, während Sie eine Verbindung zu Ihrem GitHub Enterprise Server-Projekt-Repository herstellen.

Anmerkung

Wir empfehlen, dass Sie Enable insecure SSL (Unsicheres SSL aktivieren) nur für Tests verwenden. Es sollte nicht in einer Produktionsumgebung verwendet werden.

-

In Environment (Umgebung):

Führen Sie für Environment image (Umgebungs-Image) einen der folgenden Schritte aus:

-

Um ein Docker-Image zu verwenden, das von verwaltet wird AWS CodeBuild, wählen Sie Verwaltetes Image aus und treffen dann eine Auswahl unter Betriebssystem, Runtime (s), Image und Image-Version. Treffen Sie eine Auswahl unter Environment type (Umgebungstyp), sofern verfügbar.

-

Wenn Sie ein anderes Docker-Image verwenden möchten, wählen Sie Custom image (Benutzerdefiniertes Image) aus. Wählen Sie als Umgebungstyp ARM, Linux, Linux GPU oder Windows aus. Wenn Sie Andere Registrierung wählen, geben Sie für Externe Registrierungs-URL den Namen und das Tag des Docker-Images in Docker Hub ein. Verwenden Sie dabei das Format.

docker repository/docker image name -

Um ein privates Docker-Image zu verwenden, wählen Sie Benutzerdefiniertes Image. Wählen Sie als Umgebungstyp ARM, Linux, Linux GPU oder Windows aus. Wählen Sie unter Image registry (Abbildregistrierung) die Option Other registry (Andere Registrierung) aus und geben Sie dann den ARN der Anmeldeinformationen für Ihr privates Docker-Image ein. Die Anmeldeinformationen müssen von Secrets Manager erstellt werden. Weitere Informationen finden Sie unter Was ist AWS Secrets Manager? im AWS Secrets Manager -Benutzerhandbuch.

-

Führen Sie unter Service role (Service-Rolle) einen der folgenden Schritte aus:

-

Wenn Sie keine CodeBuild Servicerolle haben, wählen Sie Neue Servicerolle. Geben Sie im Feld Rollenname einen Namen für die neue Rolle ein.

-

Wenn Sie eine CodeBuild Servicerolle haben, wählen Sie Bestehende Servicerolle aus. Wählen Sie unter Role ARN die Servicerolle aus.

Anmerkung

Wenn Sie die Konsole verwenden, um ein Build-Projekt zu erstellen oder zu aktualisieren, können Sie gleichzeitig eine CodeBuild Servicerolle erstellen. In der Standardeinstellung funktioniert diese Rolle ausschließlich mit diesem Projekt. Wenn Sie die Konsole verwenden, um die Servicerolle mit einem anderen Build-Projekt zu verknüpfen, wird die Rolle so aktualisiert, dass sie mit dem anderen Build-Projekt funktioniert. Eine Servicerolle kann in bis zu zehn Build-Projekten verwendet werden.

-

-

Erweitern Sie Additional configuration (Zusätzliche Konfiguration).

Wenn Sie mit Ihrer VPC arbeiten möchten CodeBuild :

-

Wählen Sie für VPC die VPC-ID aus, die CodeBuild verwendet wird.

-

Wählen Sie für VPC-Subnetze die Subnetze aus, die Ressourcen enthalten, die verwendet werden. CodeBuild

-

Wählen Sie für VPC-Sicherheitsgruppen die Sicherheitsgruppen aus, CodeBuild die den Zugriff auf Ressourcen in der VPCs ermöglichen.

Weitere Informationen finden Sie unter Verwendung AWS CodeBuild mit Amazon Virtual Private Cloud.

-

Führen Sie in Buildspec einen der folgenden Schritte aus:

-

Wählen Sie Buildspec-Datei verwenden, um die Datei buildspec.yml im Quellcode-Stammverzeichnis zu verwenden.

-

Wählen Sie Build-Befehle einfügen, um die Konsole zum Einfügen von Build-Befehlen zu verwenden.

Weitere Informationen hierzu finden Sie unter Build-Spezifikationsreferenz.

-

Führen Sie unter Artifacts (Artefakte) für Type (Typ) einen der folgenden Schritte aus:

-

Wenn keine Build-Ausgabeartefakte erstellt werden sollen, klicken Sie auf die Option No artifacts (Keine Artefakte).

-

Um die Build-Ausgabe in einem S3-Bucket zu speichern, wählen Sie Amazon S3 und gehen Sie dann wie folgt vor:

-

Lassen Sie Name leer, wenn Sie den Projektnamen für die ZIP-Datei mit der Build-Ausgabe verwenden möchten. Geben Sie andernfalls den Namen ein. Standardmäßig ist der Artefaktname der Projektname. Wenn Sie einen anderen Namen verwenden möchten, geben Sie diesen in das Feld für den Artefaktnamen ein. Wenn Sie eine ZIP-Datei ausgeben möchten, schließen Sie die ZIP-Erweiterung mit ein.

-

Wählen Sie für Bucket name den Namen des Ausgabe-Buckets aus.

-

Wenn Sie in diesem Vorgang zuvor die Option Insert build commands (Build-Befehle einfügen) verwendet haben, geben Sie für Output files (Ausgabedateien) die Speicherorte der Build-Dateien ein, die in der ZIP-Datei oder in dem Ordner für die Build-Ausgabe enthalten sein sollen. Bei mehreren Speicherorten trennen Sie die einzelnen Speicherorte durch ein Komma, (wie z. B.

appspec.yml, target/my-app.jar). Weitere Informationen finden Sie in der Beschreibung vonfilesin Syntax der Build-Spezifikation.

-

-

Wählen Sie für Cache type (Cache-Typ) eine der folgenden Optionen aus:

-

Wenn Sie keinen Cache verwenden möchten, wählen Sie No cache.

-

Wenn Sie einen Amazon S3-Cache verwenden möchten, wählen Sie Amazon S3 und gehen Sie dann wie folgt vor:

-

Wählen Sie für Bucket den Namen des S3-Buckets, in dem der Cache gespeichert wird.

-

(Optional) Geben Sie für das Cache-Pfadpräfix ein Amazon S3 S3-Pfadpräfix ein. Der Wert für Cache path prefix (Cache-Pfadpräfix) ist mit einem Verzeichnisnamen vergleichbar. Er ermöglicht Ihnen das Speichern des Cache in demselben Verzeichnis eines Buckets.

Wichtig

Fügen Sie am Ende des Pfadpräfix keinen abschließenden Schrägstrich (/) an.

-

-

Wenn Sie einen lokalen Cache verwenden möchten, wählen Sie Local (Lokal) und dann mindestens einen lokalen Cache-Modus aus.

Anmerkung

Der Modus Docker layer cache (Docker-Ebenen-Cache) ist nur für Linux verfügbar. Wenn Sie diesen Modus auswählen, muss Ihr Projekt im privilegierten Modus ausgeführt werden.

Durch die Verwendung eines Caches wird eine erhebliche Ersparnis bei der Erstellungszeit erzielt, da wiederverwendbare Teile der Build-Umgebung im Cache gespeichert und über Builds hinweg verwendet werden. Weitere Informationen über die Angabe eines Cache in der Build-Spezifikationsdatei finden Sie unter Syntax der Build-Spezifikation. Weitere Informationen zum Caching finden Sie unter Cache-Builds zur Verbesserung der Leistung.

-

-

Wählen Sie Create build project (Build-Projekt erstellen) aus. Wählen Sie auf der Build-Projekt-Seite Start build (Build starten) aus.