Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Initiierung der SAML-Sitzung in Amazon-Cognito-Benutzerpools

Amazon Cognito unterstützt vom Service Provider initiiertes (SP-initiiertes) Single Sign-On (SSO) und IdP-initiiertes SSO. Als bewährte Sicherheitspraxis sollten Sie SP-initiiertes SSO in Ihrem Benutzerpool implementieren. Abschnitt 5.1.2 des SAML V2.0 Technical Overview

In einigen Anwendungsfällen für Unternehmen beginnt der Zugriff auf interne Anwendungen mit einem Lesezeichen in einem Dashboard, das vom Unternehmens-IDP gehostet wird. Wenn ein Benutzer ein Lesezeichen auswählt, generiert der IDP eine SAML-Antwort und sendet sie an den SP, um den Benutzer bei der Anwendung zu authentifizieren.

Sie können einen SAML-IdP in Ihrem Benutzerpool so konfigurieren, dass er IdP-initiiertes SSO unterstützt. Wenn Sie die IDP-initiierte Authentifizierung unterstützen, kann Amazon Cognito nicht überprüfen, ob es die empfangene SAML-Antwort angefordert hat, da Amazon Cognito die Authentifizierung nicht mit einer SAML-Anfrage initiiert. Bei SP-initiiertem SSO legt Amazon Cognito Zustandsparameter fest, die eine SAML-Antwort anhand der ursprünglichen Anfrage validieren. Mit der SP-initiierten Anmeldung können Sie sich auch vor Cross-Site Request Forgery (CSRF) schützen.

Themen

Implementieren Sie die SP-initiierte SAML-Anmeldung

Es hat sich bewährt, eine service-provider-initiated (vom SP initiierte) Anmeldung bei Ihrem Benutzerpool zu implementieren. Amazon Cognito initiiert die Sitzung Ihres Benutzers und leitet ihn an Ihren IdP weiter. Mit dieser Methode haben Sie die größte Kontrolle darüber, wer Anmeldeanfragen stellt. Unter bestimmten Bedingungen können Sie auch die vom IdP initiierte Anmeldung zulassen.

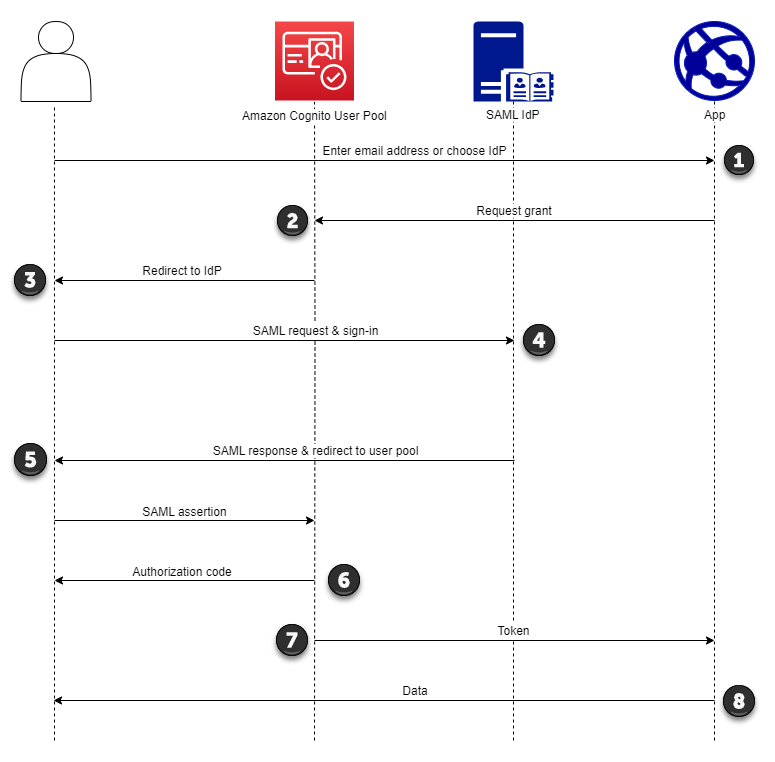

Der folgende Prozess zeigt, wie Benutzer die SP-initiierte Anmeldung bei Ihrem Benutzerpool über einen SAML-Anbieter abschließen.

-

Ihr Benutzer gibt seine E-Mail-Adresse auf einer Anmeldeseite ein. Um die Weiterleitung Ihres Benutzers zu seinem IdP zu ermitteln, können Sie seine E-Mail-Adresse in einer benutzerdefinierten Anwendung erfassen oder die verwaltete Anmeldung in der Webansicht aufrufen.

Sie können Ihre verwalteten Anmeldeseiten so konfigurieren, dass sie eine Liste von E-Mail-Adressen anzeigen IdPs oder zur Eingabe einer E-Mail-Adresse auffordern und diese mit der ID Ihres SAML-IdP abgleichen. Um nach einer E-Mail-Adresse zu fragen, bearbeiten Sie Ihren Branding-Stil für verwaltete Logins und suchen Sie in Foundation nach Authentifizierungsverhalten und legen Sie unter Anbieteranzeige die Option Anzeigestil auf Domain-Sucheingabe fest.

-

Ihre App ruft Ihren Benutzerpool-Weiterleitungsendpunkt auf und fordert eine Sitzung mit der Client-ID an, die der App entspricht, und der IdP-ID, die dem Benutzer entspricht.

-

Amazon Cognito leitet Ihren Benutzer mit einer optional signierten SAML-Anfrage in einem Element an den IdP weiter.

AuthnRequest -

Der IdP authentifiziert den Benutzer interaktiv oder mit einer gespeicherten Sitzung in einem Browser-Cookie.

-

Der IdP leitet Ihren Benutzer mit der optional verschlüsselten SAML-Assertion in seiner POST-Payload an den SAML-Antwortendpunkt Ihres Benutzerpools weiter.

Anmerkung

Amazon Cognito storniert Sitzungen, die innerhalb von 5 Minuten keine Antwort erhalten, und leitet den Benutzer zur verwalteten Anmeldung weiter. Wenn Ihr Benutzer dieses Ergebnis feststellt, erhält er eine

Something went wrongFehlermeldung. -

Nachdem es die SAML-Assertion verifiziert und Benutzerattribute den Ansprüchen in der Antwort zugeordnet hat, erstellt oder aktualisiert Amazon Cognito intern das Benutzerprofil im Benutzerpool. In der Regel gibt Ihr Benutzerpool einen Autorisierungscode an die Browsersitzung Ihres Benutzers zurück.

-

Ihr Benutzer präsentiert seinen Autorisierungscode in Ihrer App, die den Code gegen JSON-Webtoken (JWTs) eintauscht.

-

Ihre App akzeptiert und verarbeitet das ID-Token Ihres Benutzers als Authentifizierung, generiert autorisierte Anfragen an Ressourcen mit seinem Zugriffstoken und speichert das Aktualisierungstoken.

Wenn sich ein Benutzer authentifiziert und einen Autorisierungscode erhält, gibt der Benutzerpool ID-, Zugriffs- und Aktualisierungstoken zurück. Das ID-Token ist ein Authentifizierungsobjekt für die OIDC-basierte Identitätsverwaltung. Das Zugriffstoken ist ein Autorisierungsobjekt mit OAuth einem Gültigkeitsbereich von 2.0.

Sie können auch die Dauer der Aktualisierungstoken wählen. Nachdem das Aktualisierungstoken eines Benutzers abgelaufen ist, muss er sich erneut anmelden. Wenn sie sich über einen SAML-IdP authentifiziert haben, wird die Sitzungsdauer Ihrer Benutzer durch den Ablauf ihrer Token festgelegt, nicht durch den Ablauf ihrer Sitzung mit ihrem IdP. Ihre App muss das Aktualisierungstoken jedes Benutzers speichern und seine Sitzung erneuern, wenn sie abläuft. Bei der verwalteten Anmeldung werden Benutzersitzungen in einem Browser-Cookie verwaltet, das 1 Stunde lang gültig ist.

Implementieren Sie die IDP-initiierte SAML-Anmeldung

Wenn Sie Ihren Identitätsanbieter für die IDP-initiierte SAML 2.0-Anmeldung konfigurieren, können Sie SAML-Assertionen dem saml2/idpresponse Endpunkt in Ihrer Benutzerpool-Domäne präsentieren, ohne die Sitzung am starten zu müssen. Autorisieren des Endpunkts Ein Benutzerpool mit dieser Konfiguration akzeptiert IDP-initiierte SAML-Assertionen von einem externen Identitätsanbieter für Benutzerpools, den der angeforderte App-Client unterstützt.

-

Ein Benutzer fordert die SAML-Anmeldung mit Ihrer Anwendung an.

-

Ihre Anwendung ruft einen Browser auf oder leitet den Benutzer zur Anmeldeseite seines SAML-Anbieters weiter.

-

Der IdP authentifiziert den Benutzer interaktiv oder mit einer gespeicherten Sitzung in einem Browser-Cookie.

-

Der IdP leitet Ihren Benutzer mit der SAML-Assertion oder -Antwort in seinem POST-Text zu Ihrer Anwendung weiter.

-

Ihre Anwendung fügt die SAML-Assertion dem POST-Text einer Anfrage an Ihren Benutzerpool-Endpunkt hinzu.

saml2/idpresponse -

Amazon Cognito gibt Ihrem Benutzer einen Autorisierungscode aus.

-

Ihr Benutzer präsentiert seinen Autorisierungscode in Ihrer App, die den Code gegen JSON-Webtoken (JWTs) eintauscht.

-

Ihre Anwendung akzeptiert und verarbeitet das ID-Token Ihres Benutzers als Authentifizierung, generiert autorisierte Anfragen an Ressourcen mit seinem Zugriffstoken und speichert das Aktualisierungstoken.

In den folgenden Schritten wird der Gesamtprozess zur Konfiguration und Anmeldung bei einem vom IDP initiierten SAML 2.0-Anbieter beschrieben.

-

Erstellen oder bestimmen Sie einen Benutzerpool und einen App-Client.

-

Erstellen Sie einen SAML 2.0-IdP in Ihrem Benutzerpool.

-

Konfigurieren Sie Ihren IdP so, dass er die IdP-Initiierung unterstützt. Von IDP initiiertes SAML führt zu Sicherheitsüberlegungen, denen andere SSO-Anbieter nicht unterliegen. Aus diesem Grund können Sie keinem App-Client IdPs, der einen SAML-Anbieter mit IDP-initiierter Anmeldung verwendet, Nicht-SAML, einschließlich des Benutzerpools selbst, hinzufügen.

-

Ordnen Sie Ihren IDP-initiierten SAML-Anbieter einem App-Client in Ihrem Benutzerpool zu.

-

Leiten Sie Ihren Benutzer zur Anmeldeseite für Ihren SAML-IdP IdP und rufen Sie eine SAML-Assertion ab.

-

Leiten Sie Ihren Benutzer mit seiner SAML-Assertion zu Ihrem

saml2/idpresponseBenutzerpool-Endpunkt weiter. -

Empfangen Sie JSON-Webtoken ()JWTs.

Um unaufgeforderte SAML-Assertions in Ihrem Benutzerpool zu akzeptieren, müssen Sie die Auswirkungen auf die Sicherheit Ihrer App berücksichtigen. Anforderungs-Spoofing und CSRF-Versuche sind wahrscheinlich, wenn Sie vom IdP initiierte Anfragen annehmen. Obwohl Ihr Benutzerpool eine vom IdP initiierte Anmeldesitzung nicht verifizieren kann, validiert Amazon Cognito Ihre Anforderungsparameter und SAML-Assertionen.

Darüber hinaus darf Ihre SAML-Assertion keinen InResponseTo Anspruch enthalten und muss innerhalb der letzten 6 Minuten ausgestellt worden sein.

Sie müssen Anfragen mit IDP-initiierter SAML an Ihren senden. /saml2/idpresponse Für SP-initiierte und verwaltete Anmeldeautorisierungsanfragen müssen Sie Parameter angeben, die Ihren angeforderten App-Client, Bereiche, Umleitungs-URI und andere Details als Abfragezeichenfolgenparameter in Anfragen identifizieren. HTTP GET Bei IDP-initiierten SAML-Assertionen müssen die Details Ihrer Anfrage jedoch als RelayState Parameter im Hauptteil einer Anfrage formatiert werden. HTTP POST Der Anfragetext muss auch Ihre SAML-Assertion als Parameter enthalten. SAMLResponse

Im Folgenden finden Sie ein Beispiel für eine Anfrage und Antwort für einen vom IDP initiierten SAML-Anbieter.

POST /saml2/idpresponse HTTP/1.1 User-Agent:USER_AGENTAccept: */* Host:example.auth.us-east-1.amazoncognito.comContent-Type: application/x-www-form-urlencoded SAMLResponse=[Base64-encoded SAML assertion]&RelayState=identity_provider%3DMySAMLIdP%26client_id%3D1example23456789%26redirect_uri%3Dhttps%3A%2F%2Fwww.example.com%26response_type%3Dcode%26scope%3Demail%2Bopenid%2BphoneHTTP/1.1 302 Found Date: Wed, 06 Dec 2023 00:15:29 GMT Content-Length: 0 x-amz-cognito-request-id: 8aba6eb5-fb54-4bc6-9368-c3878434f0fb Location:https://www.example.com?code=[Authorization code]