Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwendung von SAML-Identitätsanbietern mit einem Benutzerpool

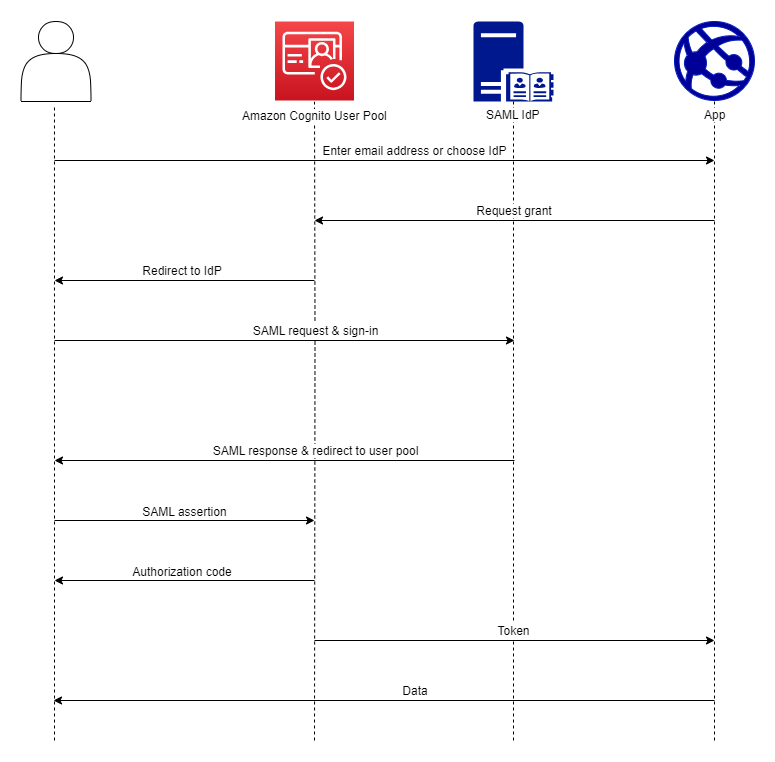

Sie können wählen, ob sich Ihre Web- und mobilen App-Benutzer über einen SAML-Identitätsanbieter (IdP) wie Microsoft Active Directory Federation Services (ADFS)

Mit der verwalteten Anmeldung authentifiziert Amazon Cognito lokale IdP-Benutzer und Drittanbieter-IdP-Benutzer und gibt JSON-Webtoken aus (). JWTs Mit den Tokens, die Amazon Cognito ausgibt, können Sie mehrere Identitätsquellen in einem universellen OpenID Connect (OIDC) -Standard für all Ihre Apps konsolidieren. Amazon Cognito kann SAML-Assertionen von Ihren Drittanbietern in diesen SSO-Standard umwandeln. Sie können einen SAML-IdP in der AWS Management Console, über oder mit der Amazon Cognito Cognito-Benutzerpools-API erstellen und verwalten. AWS CLI Informationen zum Erstellen Ihres ersten SAML-IdP in der finden Sie AWS Management Console unter. Hinzufügen und Verwalten von SAML-Identitätsanbietern in einem Benutzerpool

Anmerkung

Der Verbund mit Anmeldung über einen Drittanbieter-IdP ist eine Funktion der Amazon Cognito Cognito-Benutzerpools. Amazon Cognito-Identitätspools, manchmal auch Amazon Cognito Federated Identities genannt, sind eine Implementierung von Federation, die Sie in jedem Identitätspool separat einrichten müssen. Ein Benutzerpool kann ein Drittanbieter-IdP für einen Identitätspool sein. Weitere Informationen finden Sie unter Amazon-Cognito-Identitätspools.

Kurzreferenz für die IdP-Konfiguration

Sie müssen Ihren SAML-IdP so konfigurieren, dass er Anfragen akzeptiert und Antworten an Ihren Benutzerpool sendet. Die Dokumentation für Ihren SAML-IdP enthält Informationen darüber, wie Sie Ihren Benutzerpool als vertrauende Partei oder Anwendung für Ihren SAML 2.0-IdP hinzufügen können. Die folgende Dokumentation enthält die Werte, die Sie für die SP-Entitäts-ID und die URL des Assertion Consumer Service (ACS) angeben müssen.

Kurzübersicht zu den SAML-Werten für den Benutzerpool

- SP-Entitäts-ID

-

urn:amazon:cognito:sp:us-east-1_EXAMPLE - ACS-URL

-

https://Your user pool domain/saml2/idpresponse

Sie müssen Ihren Benutzerpool so konfigurieren, dass er Ihren Identitätsanbieter unterstützt. Die allgemeinen Schritte zum Hinzufügen eines externen SAML-IdP lauten wie folgt.

-

Laden Sie SAML-Metadaten von Ihrem IdP herunter oder rufen Sie die URL zu Ihrem Metadaten-Endpunkt ab. Siehe Konfiguration Ihres externen SAML-Identitätsanbieters.

-

Fügen Sie Ihrem Benutzerpool einen neuen IdP hinzu. Laden Sie die SAML-Metadaten hoch oder geben Sie die Metadaten-URL an. Siehe Hinzufügen und Verwalten von SAML-Identitätsanbietern in einem Benutzerpool.

-

Weisen Sie den IdP Ihren App-Clients zu. Siehe Anwendungsspezifische Einstellungen mit App-Clients.

Themen

Groß- und Kleinschreibung von SAML-Benutzernamen

Wenn ein Verbundbenutzer versucht, sich anzumelden, übergibt der SAML-Identitätsanbieter (IdP) in der SAML-Assertion des Benutzers einen eindeutigen NameId Wert für Amazon Cognito. Amazon Cognito identifiziert einen SAML-Verbundbenutzer anhand seines NameId-Anspruchs. Unabhängig von den Einstellungen für die Berücksichtigung von Groß- und Kleinschreibung in Ihrem Benutzerpool erkennt Amazon Cognito einen zurückkehrenden Verbundbenutzer von einem SAML-IdP, wenn er seinen eindeutigen Antrag unter Berücksichtigung der Groß- und Kleinschreibung weitergibt. NameId Wenn Sie ein Attribut wie email NameId zuordnen und Ihr Benutzer seine E-Mail-Adresse ändert, kann er sich nicht bei Ihrer App anmelden.

Ordnen Sie NameId in Ihren SAML-Assertionen von einem IDP-Attribut zu, das Werte enthält, die sich nicht ändern.

Carlos verfügt beispielsweise über ein Benutzerprofil in Ihrem Benutzerpool ohne Berücksichtigung der Groß- und Kleinschreibung aus einer SAML-Assertion von Active Directory Federation Services (ADFS), die den NameId-Wert Carlos@example.com übergibt. Wenn Carlos das nächste Mal versucht, sich anzumelden, übergibt Ihr ADFS-IDP den NameId-Wert carlos@example.com. Da die Groß- und Kleinschreibung von NameId exakt übereinstimmen muss, ist die Anmeldung nicht erfolgreich.

Wenn Ihre Benutzer sich nicht anmelden können, nachdem sich ihre NameID geändert hat, löschen Sie ihre Benutzerprofile aus Ihrem Benutzerpool. Amazon Cognito erstellt bei der nächsten Anmeldung neue Benutzerprofile.