Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden von SSL mit AWS Database Migration Service

Sie können Verbindungen für Quell- und Zielendpunkte mithilfe von SSL (Secure Sockets Layer) verschlüsseln. Dazu können Sie die AWS DMS Management Console oder AWS DMS API verwenden, um einem Endpunkt ein Zertifikat zuzuweisen. Sie können die AWS DMS Konsole auch verwenden, um Ihre Zertifikate zu verwalten.

Nicht alle Datenbanken verwenden SSL auf die gleiche Weise. Amazon Aurora MySQL-Compatible Edition verwendet den Servernamen, den Endpunkt der primären Instance im Cluster, als Endpunkt für SSL. Ein Amazon Redshift-Endpunkt verwendet bereits eine SSL-Verbindung und erfordert nicht die Einrichtung einer SSL-Verbindung durch AWS DMS. Ein Oracle-Endpunkt erfordert zusätzliche Schritte. Weitere Informationen finden Sie unter SSL-Unterstützung für einen Oracle-Endpunkt.

Themen

Um eine sichere Verbindung herzustellen, geben Sie das Stammzertifikat oder die Kette von CA-Zwischenzertifikaten an, die zum Stammzertifikat führen (als Zertifikatspaket), mit dem das SSL-Zertifikat des Servers am Endpunkt signiert wurde. Zertifikate werden nur als PEM-formatierte X.509-Dateien akzeptiert. Wenn Sie ein Zertifikat importieren, erhalten Sie einen ARN (Amazon Resource Name), mit dem Sie dieses Zertifikat für einen Endpunkt angeben können. Wenn Sie Amazon RDS verwenden, können Sie die Stammzertifizierungsstelle und das Zertifikatbündel herunterladen, die in der von Amazon RDS gehosteten rds-combined-ca-bundle.pem-Datei bereitgestellt werden. Weitere Informationen zum Herunterladen dieser Datei finden Sie unter Verwenden, SSL/TLS um eine Verbindung zu einer DB-Instance zu verschlüsseln im Amazon RDS-Benutzerhandbuch.

Sie können verschiedene SSL-Modi für die Überprüfung des SSL-Zertifikats auswählen.

-

none – Die Verbindung ist nicht verschlüsselt. Diese Option ist nicht sicher, erfordert jedoch weniger Aufwand.

-

require – Die Verbindung ist mit SSL (TLS) verschlüsselt, es wird aber keine CA-Verifizierung durchgeführt. Diese Option ist sicherer und erfordert mehr Aufwand.

-

verify-ca – Die Verbindung ist verschlüsselt. Diese Option ist sicherer und erfordert mehr Aufwand. Diese Option überprüft das Serverzertifikat.

-

verify-full – Die Verbindung ist verschlüsselt. Diese Option ist sicherer und erfordert mehr Aufwand. Diese Option überprüft das Serverzertifikat und prüft, ob der Server-Hostname dem Hostnamen-Attribut für das Zertifikat entspricht.

Nicht alle SSL-Modi funktionieren mit allen Datenbankendpunkten. Die folgende Tabelle zeigt, welche SSL-Modi für jede Datenbank-Engine unterstützt werden.

|

DB-Engine |

Keine |

require |

verify-ca |

verify-full |

|---|---|---|---|---|

|

MySQL/MariaDB/AmazonAurora MySQL |

Standard | Nicht unterstützt | Unterstützt | Unterstützt |

|

Microsoft SQL Server |

Standard | Unterstützt | Nicht unterstützt | Unterstützt |

|

PostgreSQL |

Standard | Unterstützt | Unterstützt | Unterstützt |

|

Amazon Redshift |

Standard | SSL nicht aktiviert | SSL nicht aktiviert | SSL nicht aktiviert |

|

Oracle |

Standard | Nicht unterstützt | Unterstützt | Nicht unterstützt |

|

SAP ASE |

Standard | SSL nicht aktiviert | SSL nicht aktiviert | Unterstützt |

|

MongoDB |

Standard | Unterstützt | Nicht unterstützt | Unterstützt |

|

Db2 LUW |

Standard | Nicht unterstützt | Unterstützt | Nicht unterstützt |

|

Db2 für z/OS |

Standard | Nicht unterstützt | Unterstützt | Nicht unterstützt |

Anmerkung

Die Option SSL-Modus auf der DMS-Konsole oder API gilt nicht für einige Daten-Streaming- und NoSQL-Dienste wie Kinesis und DynamoDB. Sie sind standardmäßig sicher, daher zeigt DMS an, dass die Einstellung für den SSL-Modus auf „Keine“ gesetzt ist (VSSL-Modus=Keine). Sie müssen keine zusätzliche Konfiguration für Ihren Endpunkt angeben, um SSL verwenden zu können. Wenn Sie beispielsweise Kinesis als Zielendpunkt verwenden, ist dies standardmäßig sicher. Alle API-Aufrufe an Kinesis verwenden SSL, so dass keine zusätzliche SSL-Option am DMS-Endpunkt erforderlich ist. Mithilfe des HTTPS-Protokolls, das DMS standardmäßig verwendet, wenn eine Verbindung zu einem Kinesis-Datenstrom hergestellt wird, können Sie Daten sicher über SSL-Endpunkte speichern und abrufen.

Einschränkungen bei der Verwendung von SSL mit AWS DMS

Im Folgenden finden Sie Einschränkungen bei der Verwendung von SSL mit AWS DMS:

-

SSL-Verbindungen zu Amazon Redshift Redshift-Zielendpunkten werden nicht unterstützt. AWS DMS verwendet einen Amazon S3 S3-Bucket, um Daten in die Amazon Redshift Redshift-Datenbank zu übertragen. Diese Übertragung wird von Amazon Redshift standardmäßig verschlüsselt.

-

SQL-Timeouts können auftreten, wenn CDC Aufgaben (Change Data Capture) mit SSL-fähigen Oracle-Endpunkten durchgeführt werden. Wenn dieses Problem auftritt, wobei CDC-Zähler nicht die erwarteten Zahlen anzeigen, legen Sie den Parameter

MinimumTransactionSizeaus dem AbschnittChangeProcessingTuningder Aufgabeneinstellungen auf einen niedrigeren Wert fest. Sie können mit einem Wert von 100 beginnen. Weitere Informationen zum ParameterMinimumTransactionSizeerhalten Sie unter Einstellungen für die Optimierung der Verarbeitung von Änderungen. -

Sie können Zertifikate nur in den Formaten .pem und .sso (Oracle Wallet) importieren.

-

In einigen Fällen wird Ihr Server-SSL-Zertifikat möglicherweise von einer Zwischenzertifizierungsstelle signiert. Wenn dies der Fall ist, stellen Sie sicher, dass die gesamte Zertifikatkette, die von der Zwischenzertifizierungsstelle bis zur Stammzertifizierungsstelle führt, als einzelne .pem-Datei importiert wird.

-

Wenn Sie selbstsignierte Zertifikate auf Ihrem Server verwenden, wählen Sie require als SSL-Modus aus. Der SSL-Modus require (erforderlich) vertraut dem SSL-Zertifikat des Servers implizit und prüft nicht, ob das Zertifikat von einer Zertifizierungsstelle signiert wurde.

-

AWS DMS unterstützt TLS Version 1.3 für MySQL und MariaDb Endpoints nicht.

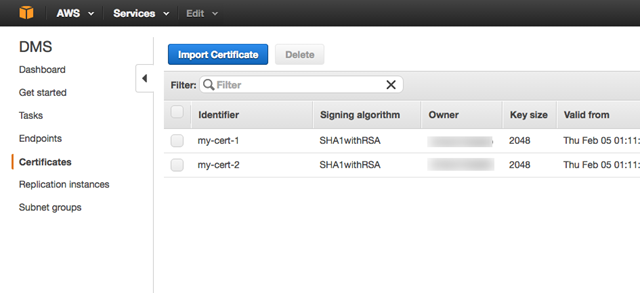

Verwalten von Zertifikaten

Sie können mithilfe der DMS-Konsole Ihre SSL-Zertifikate anzeigen und verwalten. Sie können auch Ihre Zertifikate mithilfe der DMS-Konsole importieren.

Aktivieren von SSL für einen MySQL-kompatiblen, PostgreSQL- oder SQL Server-Endpunkt

Sie können eine SSL-Verbindung zu einem neu erstellten Endpunkt oder zu einem vorhandenen Endpunkt hinzufügen.

Um einen AWS DMS Endpunkt mit SSL zu erstellen

-

Melden Sie sich bei https://console.aws.amazon.com/dms/v2/

an AWS Management Console und öffnen Sie die AWS DMS Konsole. Wenn Sie als AWS Identity and Access Management (IAM-) Benutzer angemeldet sind, stellen Sie sicher, dass Sie über die entsprechenden Zugriffsberechtigungen verfügen. AWS DMS Weitere Informationen zu den erforderlichen Berechtigungen für die Datenbankmigration finden Sie unter Erforderliche IAM-Berechtigungen zur Verwendung von AWS DMS.

-

Wählen Sie im Navigationsbereich Certificates aus.

-

Wählen Sie Import Certificate aus.

-

Laden Sie das Zertifikat hoch, das Sie zur Verschlüsselung der Verbindung zu einem Endpunkt verwenden möchten.

Anmerkung

Sie können ein Zertifikat auch über die AWS DMS Konsole hochladen, wenn Sie einen Endpunkt erstellen oder ändern, indem Sie auf der Seite Datenbank-Endpunkt erstellen die Option Neues CA-Zertifikat hinzufügen auswählen.

Für Aurora Serverless als Ziel holen Sie sich das unter Using TLS/SSL with Aurora Serverless erwähnte Zertifikat.

-

Erstellen Sie einen Endpunkt wie beschrieben unter Schritt 2: Angeben von Quell- und Zielendpunkten

Um einen vorhandenen AWS DMS Endpunkt für die Verwendung von SSL zu ändern

-

Melden Sie sich bei https://console.aws.amazon.com/dms/v2/

an AWS Management Console und öffnen Sie die AWS DMS Konsole. Wenn Sie als IAM-Benutzer angemeldet sind, müssen Sie über die entsprechenden Berechtigungen für den Zugriff auf AWS DMS verfügen. Weitere Informationen zu den erforderlichen Berechtigungen für die Datenbankmigration finden Sie unter Erforderliche IAM-Berechtigungen zur Verwendung von AWS DMS.

-

Wählen Sie im Navigationsbereich Certificates aus.

-

Wählen Sie Import Certificate aus.

-

Laden Sie das Zertifikat hoch, das Sie zur Verschlüsselung der Verbindung zu einem Endpunkt verwenden möchten.

Anmerkung

Sie können ein Zertifikat auch mithilfe der AWS DMS Konsole hochladen, wenn Sie einen Endpunkt erstellen oder ändern, indem Sie auf der Seite Datenbankendpunkt erstellen die Option Neues CA-Zertifikat hinzufügen auswählen.

-

Wählen Sie im Navigationsbereich die Option Endpoints aus. Wählen Sie dann den Endpunkt aus, den Sie ändern möchten, und klicken Sie auf Modify.

-

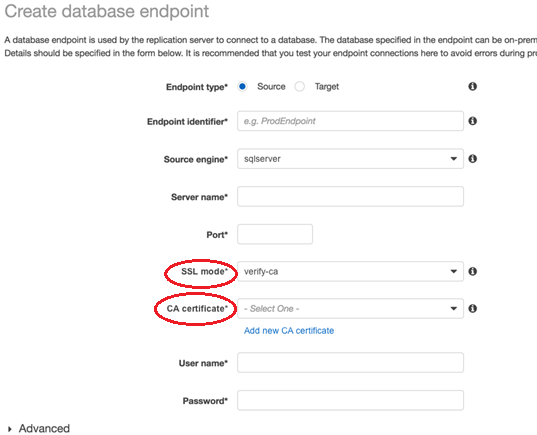

Wählen Sie einen Wert für den SSL-Modus.

Wenn Sie den Modus verify-ca oder verify-full auswählen, geben Sie das Zertifikat an, das Sie für das CA-Zertifikat verwenden möchten (siehe unten).

-

Wählen Sie Ändern aus.

-

Wenn der Endpunkt geändert wurde, wählen Sie den Endpunkt aus, und klicken Sie auf Test connection (Verbindung prüfen), um festzustellen, ob die SSL-Verbindung funktioniert.

Nachdem Sie die Quell- und Zielendpunkte erstellt haben, erstellen Sie eine Aufgabe, die diese Endpunkte verwendet. Weitere Informationen zum Erstellen einer Aufgabe finden Sie unter Schritt 3: Erstellen einer Aufgabe und Migrieren der Daten.