Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Starten von und Verbinden mit einer externen Amazon RDS-Instance in EC2 Classic

Wichtig

Amazon-EC2-Classic wird am 15. August 2022 sein Ende des Standard-Supports erreichen. Um Unterbrechungen Ihrer Workloads zu vermeiden, empfehlen wir Ihnen, vorher von Amazon-EC2-Classic zu einer VPC zu migrieren. Wir bitten Sie außerdem, in Zukunft keine AWS-Ressourcen auf Amazon-EC2-Classic zu starten und stattdessen Amazon VPC zu verwenden. Weitere Informationen finden Sie unter Migration aus EC2-Classic zu einer VPC und im Blogbeitrag EC2-Classic-Networking geht in den Ruhestand – So bereiten Sie sich vor

Wenn Sie EC2-Classic (ohne VPC) mit AWS Elastic Beanstalk verwenden, ändert sich die Prozedur aufgrund von Unterschieden in der Funktionsweise der Sicherheitsgruppen leicht. In EC2 Classic können DB-Instances keine EC2-Sicherheitsgruppen verwenden, sodass sie eine DB-Sicherheitsgruppe erhalten, die nur mit Amazon RDS funktioniert.

Sie können Regeln zu einer DB-Sicherheitsgruppe hinzufügen, die eingehenden Zugriff von EC2-Sicherheitsgruppen erlaubt. Sie können jedoch keine DB-Sicherheitsgruppe an die Auto-Scaling-Gruppe anhängen, die Ihrer Umgebung zugeordnet ist. Wenn Sie vermeiden möchten, eine Abhängigkeit zwischen der DB-Sicherheitsgruppe und Ihrer Umgebung zu erstellen, müssen Sie eine dritte Sicherheitsgruppe in Amazon EC2 erstellen. Dann müssen Sie eine Regel in der DB-Sicherheitsgruppe hinzufügen, um eingehenden Zugriff auf die neue Sicherheitsgruppe zu gewähren. Zuletzt sollten Sie es der Auto-Scaling-Gruppe in Ihrer Elastic-Beanstalk-Umgebung zuweisen.

Anmerkung

-

Wenn Sie mit einer Datenbank beginnen, die von Elastic Beanstalk erstellt und anschließend von einer Beanstalk-Umgebung entkoppelt wurde, können Sie die erste Gruppe von Schritten überspringen und mit den unter So erstellen Sie eine Bridge-Sicherheitsgruppe gruppierten Schritten fortfahren.

-

Wenn Sie vorhaben, die Datenbank zu verwenden, die Sie für eine Produktionsumgebung entkoppeln, überprüfen Sie, ob der Speichertyp, den die Datenbank verwendet, für Ihren Workload geeignet ist. Weitere Informationen finden Sie unter DB-Instance-Speicher und Ändern einer DB-Instance im Amazon-RDS-Benutzerhandbuch.

So starten Sie eine RDS-Instance in EC2-Classic (ohne VPC)

-

Öffnen Sie die RDS-Managementkonsole

. -

Wählen Sie Datenbank erstellen aus.

-

Führen Sie die Schritte im Assistenten aus. Beachten Sie die Werte, die Sie für die folgenden Optionen eingeben:

-

Master Username

-

Masterpasswort

-

-

Wenn Sie Configure advanced settings (Erweiterte Einstellungen konfigurieren) erreichen, wählen Sie in den Einstellungen für Network and Security (Netzwerk und Sicherheit) Folgendes aus:

-

VPC –

Not in VPC. Wenn diese Option nicht verfügbar ist, unterstützt Ihr Konto EC2 Classic möglicherweise nicht oder Sie haben einen Instance-Typ, der nur in VPC verfügbar ist. -

Availability Zone (Verfügbarkeitszone) –

No Preference -

DB Security Group(s) (DB-Sicherheitsgruppe[n]) –

Create new Security Group

-

-

Konfigurieren Sie die übrigen Optionen und wählen Sie Create database (Datenbank erstellen) aus. Beachten Sie die Werte, die Sie für die folgenden Optionen eingeben:

-

Datenbank-Name

-

Database Port (Datenbankport

-

In EC2-Classic hat Ihre DB-Instance eine DB-Sicherheitsgruppe anstelle einer VPC-Sicherheitsgruppe. Sie können keine DB-Sicherheitsgruppe an Ihre Elastic-Beanstalk-Umgebung anhängen. Stattdessen müssen Sie eine neue Sicherheitsgruppe erstellen, die Sie für den Zugriff auf die DB-Instance autorisieren und an Ihre Umgebung anhängen können. Wir bezeichnen dies als eine Brücken-Sicherheitsgruppe und nennen sie webapp-bridge.

So erstellen Sie eine Brücken-Sicherheitsgruppe

-

Öffnen Sie die Amazon EC2-Konsole

. -

Wählen Sie in der Navigationsleiste unter Network & Security die Option Security Groups aus.

-

Wählen Sie Sicherheitsgruppen erstellen aus.

-

Geben Sie für Security group name (Name der Sicherheitsgruppe) folgenden Namen ein:

webapp-bridge. -

Geben Sie für Description (Beschreibung) den Text

Provide access to DB instance from Elastic Beanstalk environment instances.ein. -

Übernehmen Sie für VPC den ausgewählten Standardwert.

-

Wählen Sie Create (Erstellen) aus.

Als Nächstes bearbeiten Sie die Sicherheitsgruppe für die DB-Instance, damit eingehender Datenverkehr von der Brücken-Sicherheitsgruppe zulässig ist.

So ändern Sie die Eingangsregeln für die Sicherheitsgruppe für Ihre RDS-Instance

-

Öffnen Sie die Amazon RDS-Konsole

. -

Wählen Sie Datenbanken aus.

-

Wählen Sie den Namen der DB-Instance, damit die Details der Instance angezeigt werden.

-

Im Abschnitt Konnektivität wird unter Sicherheit die Sicherheitsgruppe angezeigt, die der DB-Instance zugeordnet ist. Öffnen Sie den Link, um die Sicherheitsgruppe in der Amazon EC2-Konsole aufzurufen.

-

Legen Sie in den Details der Sicherheitsgruppe Connection Type (Verbindungstyp) auf EC2 Security Group (EC2-Sicherheitsgruppe) fest.

-

Legen Sie EC2 Security Group Name (EC2-Sicherheitsgruppenname) auf den Namen der Brücken-Sicherheitsgruppe fest, die Sie erstellt haben.

-

Klicken Sie auf Authorize.

Als Nächstes fügen Sie die Brücken-Sicherheitsgruppe zur ausgeführten Umgebung hinzu. Dieses Verfahren sieht vor, dass alle Instances in der Umgebung mit der zusätzlich zugeordneten Sicherheitsgruppe erneut bereitgestellt werden.

So fügen Sie eine Sicherheitsgruppe zur Umgebung hinzu

-

Gehen Sie folgendermaßen vor:

-

So fügen Sie eine Sicherheitsgruppe mit der Elastic Beanstalk-Konsole hinzu

Öffnen Sie die Elastic-Beanstalk-Konsole

und wählen Sie in der Liste Regions (Regionen) Ihre AWS-Region aus. -

Wählen Sie im Navigationsbereich Environments (Umgebungen) aus und wählen Sie dann in der Liste den Namen Ihrer Umgebung aus.

Anmerkung

Wenn Sie viele Umgebungen haben, verwenden Sie die Suchleiste, um die Umgebungsliste zu filtern.

Wählen Sie im Navigationsbereich Configuration (Konfiguration) aus.

-

Wählen Sie in der Konfigurationskategorie Instances die Option Edit (Bearbeiten).

-

Wählen Sie unter EC2 security groups (EC2-Sicherheitsgruppen) außer der von Elastic Beanstalk erstellten Instance-Sicherheitsgruppe, eine Sicherheitsgruppe aus, die an die Instances angehängt werden soll.

-

Wählen Sie unten auf der Seite die Option Apply (Anwenden) aus, um die Änderungen zu speichern.

-

Lesen Sie die Warnmeldung und klicken Sie dann auf Bestätigen.

-

Fügen Sie eine Sicherheitsgruppe mit einer Konfigurationsdatei hinzufügen. Verwenden Sie die

securitygroup-addexisting.config-Beispieldatei.

-

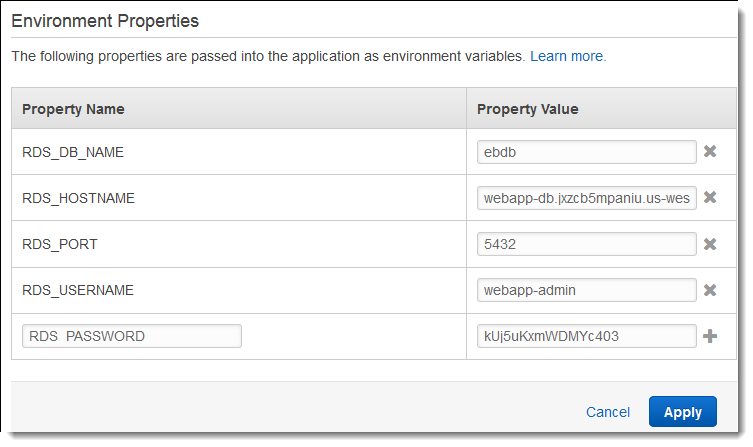

Anschließend werden die Verbindungsinformationen mithilfe von Umgebungseigenschaften an die Umgebung übergeben. Wenn Sie mit der Elastic-Beanstalk-Konsole der Umgebung eine DB-Instance hinzufügen, verwendet Elastic Beanstalk Umgebungseigenschaften, wie RDS_HOSTNAME, um Verbindungsinformationen an die Anwendung zu übergeben. Sie können dieselben Eigenschaften verwenden, um denselben Anwendungscode sowohl mit integrierten DB-Instances als auch mit externen DB-Instances zu verwenden. Alternativ können Sie auch Ihre eigenen Eigenschaftsnamen wählen.

So konfigurieren Sie Umgebungseigenschaften

Öffnen Sie die Elastic-Beanstalk-Konsole

und wählen Sie in der Liste Regions (Regionen) Ihre AWS-Region aus. -

Wählen Sie im Navigationsbereich Environments (Umgebungen) aus und wählen Sie dann in der Liste den Namen Ihrer Umgebung aus.

Anmerkung

Wenn Sie viele Umgebungen haben, verwenden Sie die Suchleiste, um die Umgebungsliste zu filtern.

Wählen Sie im Navigationsbereich Configuration (Konfiguration) aus.

-

Wählen Sie in der Konfigurationskategorie Updates, monitoring and logging (Updates, Überwachung und Protokolle) die Option Edit (Bearbeiten) aus.

-

Definieren Sie im Abschnitt Environment Properties (Umgebungseigenschaften) die Variablen, die Ihre Anwendung liest, um eine Verbindungszeichenfolge zu konstruieren. Für die Kompatibilität mit Umgebungen, die eine integrierte RDS-Instance haben, verwenden Sie Folgendes:

-

RDS_DB_NAME – Der DB Name, der in der Amazon-RDS-Konsole ist.

-

RDS_USERNAME – Der Master Username (Hauptbenutzername), den Sie eingeben, wenn Sie die Datenbank zu Ihrer Umgebung hinzufügen.

-

RDS_PASSWORD – Das Master Password (Master-Passwort), das Sie eingeben, wenn Sie die Datenbank zu Ihrer Umgebung hinzufügen.

-

RDS_HOSTNAME – Der Endpoint (Endpunkt) der DB-Instance, die in der Amazon-RDS-Konsole ist.

-

RDS_PORT – Der Port, der in der Amazon-RDS-Konsole ist.

-

-

Wählen Sie Apply (Anwenden) aus.

Wenn Sie Ihre Anwendung noch nicht für das Programmieren von Umgebungseigenschaften und Erstellen einer Verbindungszeichenfolge programmiert haben, finden Sie Anweisungen in den folgenden sprachspezifischen Themen:

-

Java SE – Verbinden mit einer Datenbank (Java SE-Plattformen)

-

Java mit Tomcat – Verbinden mit einer Datenbank (Tomcat-Plattformen)

-

Node.js – Verbinden mit einer Datenbank

-

PHP – Verbinden mit einer Datenbank mit einem PDO oder MySQLi

-

Python – Verbinden mit einer Datenbank

Je nachdem, wann Ihre Anwendung Umgebungsvariablen liest, müssen Sie den Anwendungsserver auf den Instances in Ihrer Umgebung möglicherweise neu starten.

So starten Sie die App-Server der Umgebung neu

Öffnen Sie die Elastic-Beanstalk-Konsole

und wählen Sie in der Liste Regions (Regionen) Ihre AWS-Region aus. -

Wählen Sie im Navigationsbereich Environments (Umgebungen) aus und wählen Sie dann in der Liste den Namen Ihrer Umgebung aus.

Anmerkung

Wenn Sie viele Umgebungen haben, filtern Sie Umgebungsliste mit der Suchleiste.

-

Klicken Sie auf Actions (Aktionen) und wählen Sie dann Restart App Server(s) (App-Server neu starten) aus.