Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sicherheitskonfigurationen auf der AWS Glue Konsole verwalten

Warnung

AWS Glue Sicherheitskonfigurationen werden derzeit in Ray-Jobs nicht unterstützt.

Eine Sicherheitskonfiguration in AWS Glue enthält die Eigenschaften, die erforderlich sind, wenn Sie verschlüsselte Daten schreiben. Sie erstellen Sicherheitskonfigurationen auf der AWS Glue-Konsole, um die Verschlüsselungseigenschaften bereitzustellen, die von Crawlern, Aufträgen und Entwicklungsendpunkten verwendet werden.

Zum Anzeigen einer Liste aller Sicherheitskonfigurationen, die Sie erstellt haben, öffnen Sie die AWS Glue-Konsole über https://console.aws.amazon.com/glue/

Die Liste der Sicherheitskonfigurationen zeigt die folgenden Eigenschaften für jede Konfiguration an:

- Name

Der eindeutige Name, den Sie bei der Erstellung der Konfiguration angegeben haben. Der Name darf Buchstaben (A–Z), Zahlen (0–9), Bindestriche (-) oder Unterstriche (_) enthalten und bis zu 255 Zeichen lang sein.

- Amazon-S3-Verschlüsselung aktivieren

Wenn diese Option aktiviert ist, wird der Amazon Simple Storage Service (Amazon S3)-Verschlüsselungsmodus wie zum Beispiel

SSE-KMSoderSSE-S3für Metadatenspeicherung im Datenkatalog verwendet.- Verschlüsselung von CloudWatch Amazon-Protokollen aktivieren

Wenn aktiviert, wird der Amazon S3 S3-Verschlüsselungsmodus

SSE-KMSaktiviert, z. B. beim Schreiben von Protokollen an Amazon CloudWatch.- Erweiterte Einstellungen: Verschlüsselung von Auftrags-Lesezeichen aktivieren

Wenn diese Option aktiviert ist, wird der Amazon S3-Verschlüsselungsmodus (z. B.

CSE-KMS) aktiviert, wenn Aufträge mit Lesezeichen versehen werden.

Sie können Konfigurationen im Abschnitt Security configurations (Sicherheitskonfigurationen) auf der Konsole hinzufügen oder löschen. Um weitere Details über eine Konfiguration zu sehen, wählen Sie den Namen der Konfiguration in der Liste aus. Zu den Details gehören die Informationen, die Sie beim Erstellen der Konfiguration definiert haben.

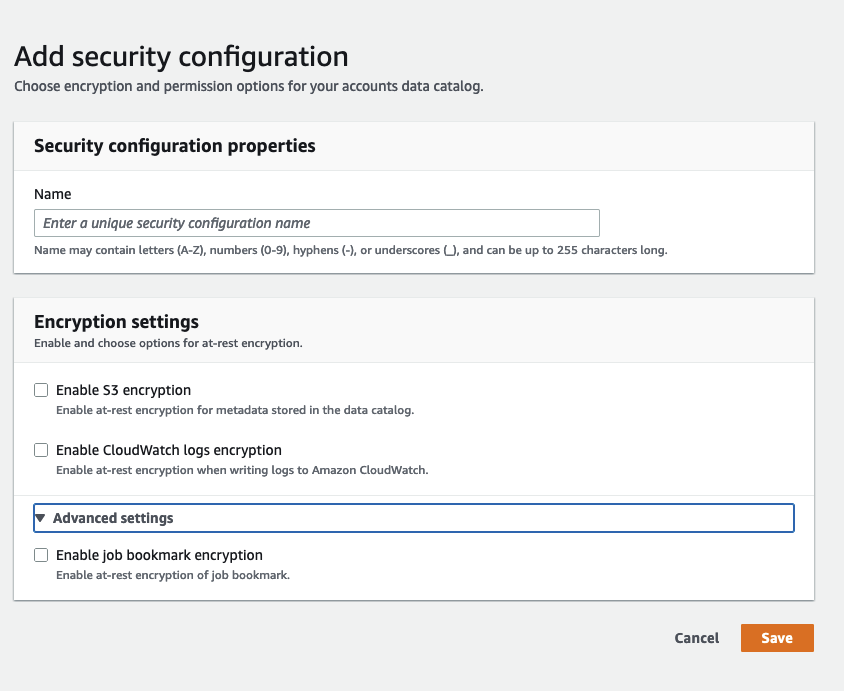

Hinzufügen einer Sicherheitskonfiguration

Um eine Sicherheitskonfiguration mithilfe der AWS Glue-Konsole hinzuzufügen, wählen Sie auf der Seite Security configurations (Sicherheitskonfigurationen) Add security configuration (Sicherheitskonfigurationen hinzufügen).

Eigenschaften der Sicherheitskonfiguration

Geben Sie einen eindeutigen Namen für die Sicherheitskonfiguration ein. Der Name darf Buchstaben (A–Z), Zahlen (0–9), Bindestriche (-) oder Unterstriche (_) enthalten und bis zu 255 Zeichen lang sein.

Verschlüsselungseinstellungen

Sie können die Verschlüsselung im Ruhezustand für Metadaten aktivieren, die im Datenkatalog in Amazon S3 und in Protokollen in Amazon CloudWatch gespeichert sind. Um die Verschlüsselung von Daten und Metadaten mit AWS Key Management Service (AWS KMS) -Schlüsseln auf der AWS Glue Konsole einzurichten, fügen Sie dem Konsolenbenutzer eine Richtlinie hinzu. Diese Richtlinie muss die zulässigen Ressourcen als wichtige Amazon-Ressourcennamen (ARNs) angeben, die zur Verschlüsselung von Amazon S3-Datenspeichern verwendet werden, wie im folgenden Beispiel.

Wichtig

Wenn eine Sicherheitskonfiguration an einen Crawler oder Job angehängt wird, muss die übergebene IAM-Rolle über Berechtigungen verfügen. AWS KMS Weitere Informationen finden Sie unter Verschlüsseln von Daten, die von AWS Glue geschrieben werden.

Wenn Sie eine Konfiguration definieren, können Sie Werte für die folgenden Eigenschaften angeben:

- S3-Verschlüsselung aktivieren

Wenn Sie Amazon S3 S3-Daten schreiben, verwenden Sie entweder serverseitige Verschlüsselung mit verwalteten Amazon S3 S3-Schlüsseln (SSE-S3) oder serverseitige Verschlüsselung mit AWS KMS verwalteten Schlüsseln (SSE-KMS). Dies ist ein optionales Feld. Um den Zugriff auf Amazon S3 zu ermöglichen, wählen Sie einen AWS KMS Schlüssel aus, oder wählen Sie Enter a key ARN und geben Sie den ARN für den Schlüssel ein. Geben Sie den ARN in der Form

arn:aws:kms:ein. Sie können den ARN auch in Form eines Schlüssel-Alias bereitstellen, wie z. B.region:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-nameWenn Sie die Spark-Benutzeroberfläche für Ihren Auftrag aktivieren, wird die auf Amazon S3 hochgeladene Spark-Benutzeroberflächen-Protokolldatei mit derselben Verschlüsselung angewendet.

Wichtig

AWS Glueunterstützt nur symmetrische Kunden-Masterschlüssel (CMKs). In der Liste der AWS KMS -Schlüssel werden nur symmetrische Schlüssel angezeigt. Wenn Sie jedoch „ AWS KMS Schlüssel-ARN auswählen“ auswählen, können Sie in der Konsole einen ARN für einen beliebigen Schlüsseltyp eingeben. Stellen Sie sicher, dass Sie nur ARNs für symmetrische Schlüssel eingeben.

- Aktivieren Sie die CloudWatch Protokollverschlüsselung

Die serverseitige Verschlüsselung (SSE-KMS) wird zur Verschlüsselung von Protokollen verwendet. CloudWatch Dies ist ein optionales Feld. Um ihn zu aktivieren, wählen Sie einen AWS KMS Schlüssel aus, oder wählen Sie Einen Schlüssel-ARN eingeben und geben Sie den ARN für den Schlüssel ein. Geben Sie den ARN in der Form

arn:aws:kms:ein. Sie können den ARN auch in Form eines Schlüssel-Alias bereitstellen, wie z. B.region:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name- Erweiterte Einstellungen: Verschlüsselung von Auftrags-Lesezeichen

Es wird eine Client-seitige Verschlüsselung (CSE-KMS) verwendet, um Auftrags-Lesezeichen zu verschlüsseln. Dies ist ein optionales Feld. Die Lesezeichendaten werden verschlüsselt, bevor sie zur Speicherung an Amazon S3 gesendet werden. Um ihn zu aktivieren, wählen Sie einen AWS KMS Schlüssel aus, oder wählen Sie Einen Schlüssel-ARN eingeben und geben Sie den ARN für den Schlüssel ein. Geben Sie den ARN in der Form

arn:aws:kms:ein. Sie können den ARN auch in Form eines Schlüssel-Alias bereitstellen, wie z. B.region:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name

Weitere Informationen finden Sie in den folgenden Themen im Benutzerhandbuch zum Amazon Simple Storage Service:

-

Weitere Informationen über

SSE-S3finden Sie unter Protecting Data Using Server-Side Encryption with Amazon S3-Managed Encryption Keys (SSE-S3) (Schutz von Daten durch serverseitige Verschlüsselung mit Amazon S3-Managed Encryption Keys (SSE-S3)). -

Weitere Informationen dazu

SSE-KMSfinden Sie unter Schützen von Daten mithilfe serverseitiger Verschlüsselung mit AWS KMS keys. -

Informationen zu

CSE-KMSfinden Sie unter Verwenden eines in AWS KMS gespeicherten KMS-Schlüssels.