Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden des Amazon TeamCity Inspector-Plug-ins

Das Amazon TeamCity Inspector-Plugin nutzt die Amazon Inspector SBOM Generator-Binärdatei und die Amazon Inspector Scan API, um am Ende Ihres Builds detaillierte Berichte zu erstellen, sodass Sie Risiken vor der Bereitstellung untersuchen und beheben können. Mit dem Amazon TeamCity Inspector-Plugin können Sie Amazon Inspector Inspector-Schwachstellenscans zu Ihrer TeamCity Pipeline hinzufügen. Amazon Inspector Vulnerability Scans können so konfiguriert werden, dass Pipeline-Ausführungen je nach Anzahl und Schweregrad der erkannten Sicherheitslücken bestanden oder fehlschlagen. Sie können die neueste Version des Amazon TeamCity Inspector-Plug-ins im TeamCity Marketplace unter https://plugins.jetbrains.com/plugin/23236- amazon-inspector-scanner

-

Richten Sie ein AWS-Konto.

-

Konfigurieren Sie eine AWS-Konto mit einer IAM-Rolle, die den Zugriff auf die Amazon Inspector Scan API ermöglicht. Detaillierte Anweisungen finden Sie unter Einrichtung eines AWS Kontos für die Nutzung der Amazon Inspector CI/CD Inspector-Integration.

-

-

Installieren Sie das Amazon TeamCity Inspector-Plugin.

-

Gehen Sie in Ihrem Dashboard zu Administration > Plugins.

-

Suchen Sie nach Amazon Inspector Scans.

-

Installieren Sie das -Plug-in.

-

-

Installieren Sie den Amazon Inspector SBOM Generator.

-

Installieren Sie die Amazon Inspector SBOM Generator-Binärdatei in Ihrem Teamcity-Serververzeichnis. Detaillierte Anweisungen finden Sie unter Installation von Sbomgen.

-

-

Fügen Sie Ihrem Projekt einen Amazon Inspector Scan-Build-Schritt hinzu.

-

Scrollen Sie auf der Konfigurationsseite nach unten zu Build Steps, wählen Sie Build-Schritt hinzufügen und dann Amazon Inspector Scan aus.

-

Konfigurieren Sie den Erstellungsschritt Amazon Inspector Scan, indem Sie die folgenden Details eingeben:

-

Fügen Sie einen Schrittnamen hinzu.

-

Wählen Sie zwischen zwei Installationsmethoden für Amazon Inspector SBOM Generator: Automatisch oder Manuell.

-

Lädt automatisch die neueste Version von Amazon Inspector SBOM Generator herunter, die auf Ihrer System- und CPU-Architektur basiert.

-

Für das Handbuch müssen Sie einen vollständigen Pfad zu einer zuvor heruntergeladenen Version von Amazon Inspector SBOM Generator angeben.

Weitere Informationen finden Sie unter Installation von Amazon Inspector SBOM Generator (SBOM Generator) in Amazon Inspector SBOM Generator.

-

-

Geben Sie Ihre Bild-ID ein. Ihr Bild kann lokal, remote oder archiviert sein. Bildnamen sollten der Docker Benennungskonvention entsprechen. Wenn Sie ein exportiertes Bild analysieren, geben Sie den Pfad zur erwarteten TAR-Datei an. Sehen Sie sich das folgende Beispiel für Image-ID-Pfade an:

-

Für lokale oder Remote-Container:

NAME[:TAG|@DIGEST] -

Für eine TAR-Datei:

/path/to/image.tar

-

-

Geben Sie für IAM-Rolle den ARN für die Rolle ein, die Sie in Schritt 1 konfiguriert haben.

-

Wählen Sie eine aus AWS-Region, über die die Scananforderung gesendet werden soll.

-

(Optional) Geben Sie für die Docker-Authentifizierung Ihren Docker-Benutzernamen und Ihr Docker-Passwort ein. Tun Sie dies nur, wenn sich Ihr Container-Image in einem privaten Repository befindet.

-

(Optional) Geben Sie für die AWS Authentifizierung Ihre AWS Zugriffsschlüssel-ID und Ihren AWS geheimen Schlüssel ein. Tun Sie dies nur, wenn Sie sich anhand von AWS Anmeldeinformationen authentifizieren möchten.

-

(Optional) Geben Sie die Schwellenwerte für Sicherheitslücken pro Schweregrad an. Wenn die von Ihnen angegebene Zahl während eines Scans überschritten wird, schlägt die Image-Erstellung fehl. Wenn die Werte alle sind, ist

0der Build unabhängig von der Anzahl der gefundenen Sicherheitslücken erfolgreich.

-

-

Wählen Sie Save (Speichern).

-

-

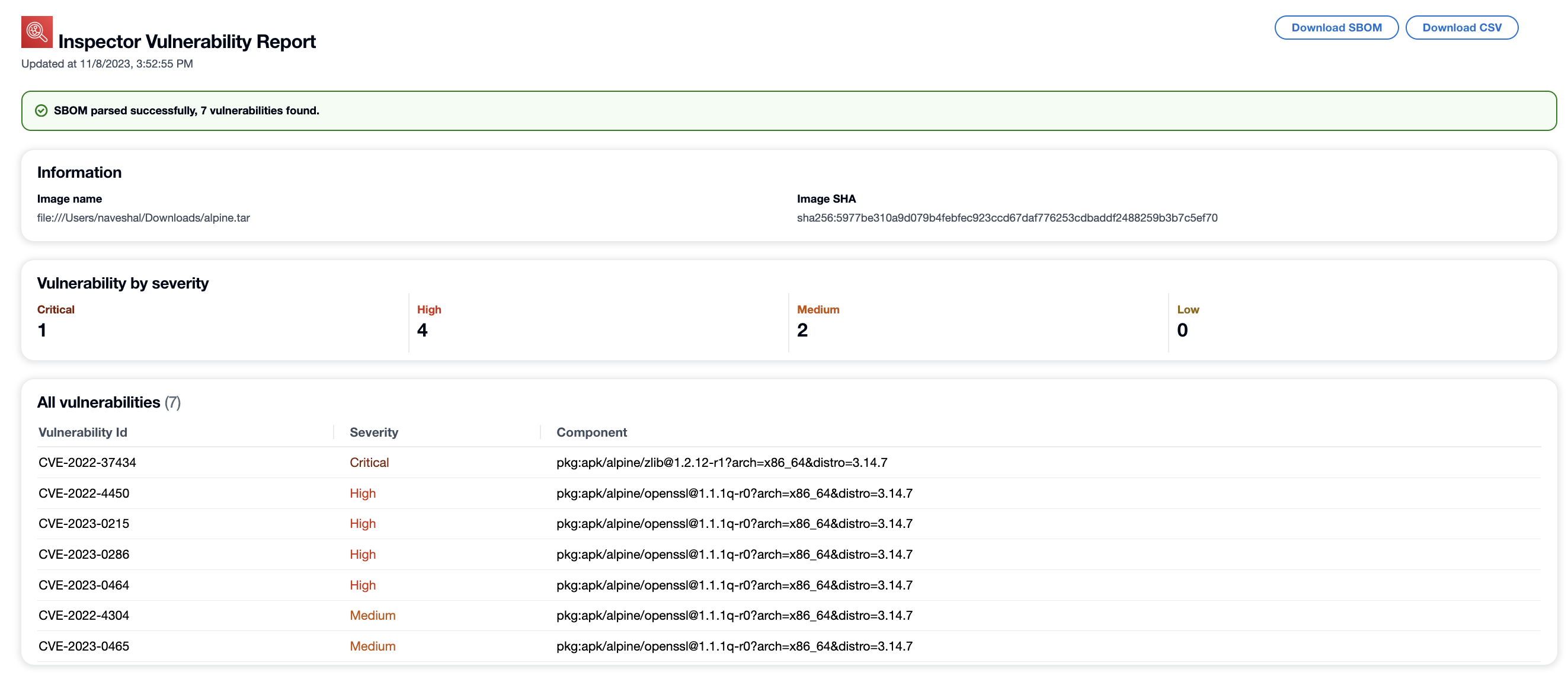

Sehen Sie sich Ihren Amazon Inspector Inspector-Schwachstellenbericht an.

-

Vervollständigen Sie einen neuen Build Ihres Projekts.

-

Wenn der Build abgeschlossen ist, wählen Sie ein Ausgabeformat aus den Ergebnissen aus. Wenn Sie HTML auswählen, haben Sie die Möglichkeit, eine JSON-, SBOM- oder CSV-Version des Berichts herunterzuladen. Im Folgenden finden Sie ein Beispiel für einen HTML-Bericht:

-