Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Anzeigen der kryptografischen Konfiguration von KMS-Schlüsseln

Nachdem Sie Ihren KMS-Schlüssel erstellt haben, können Sie seine kryptografische Konfiguration anzeigen. Die Konfiguration einmal erstellter KMS-Schlüssel kann nicht mehr geändert werden. Wenn Sie eine andere Konfiguration bevorzugen, löschen Sie den KMS-Schlüssel und erstellen Sie ihn erneut.

Sie können in der AWS KMS-Konsole oder mithilfe der AWS KMS-API die kryptografische Konfiguration Ihrer KMS-Schlüssel finden und Schlüsselspezifikation, Schlüsselnutzung und unterstützte Verschlüsselungs- oder Signaturalgorithmen einschließen. Details hierzu finden Sie unter Erkennen asymmetrischer KMS-Schlüssel.

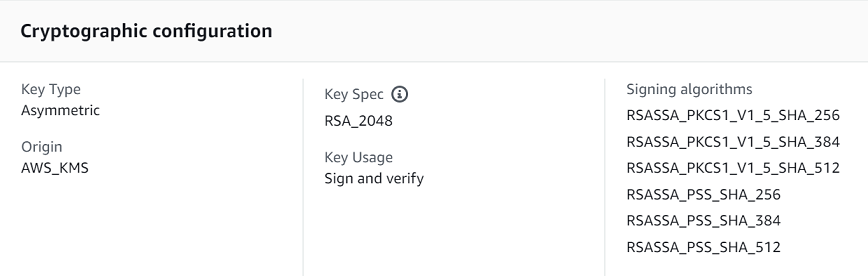

In der AWS KMS-Konsole enthält die Detailseite eines jeden KMS-Schlüssels die Registerkarte Cryptographic configuration (kryptografische Konfiguration), auf der kryptografische Details zu Ihren KMS-Schlüsseln angezeigt werden. Die folgende Abbildung zeigt beispielsweise die Registerkarte Cryptographic configuration (kryptografische Konfiguration) für einen RSA-KMS-Schlüssel, der für Signierung und Verifizierung verwendet wird.

Die Registerkarte Cryptographic configuration (Kryptografische Konfiguration) für einige spezielle KMS-Schlüssel enthält zusätzliche spezielle Abschnitte. Beispielsweise enthält die Registerkarte Cryptographic configuration (Kryptografische Konfiguration) für einen KMS-Schlüssel in einem benutzerdefinierten Schlüsselspeicher einen Abschnitt Custom key stores (Benutzerdefinierte Schlüsselspeicher). Die Registerkarte Cryptographic configuration (Kryptografische Konfiguration) für einen KMS-Schlüssel in einem externen Schlüsselspeicher enthält einen Abschnitt External key (Externer Schlüssel).

Verwenden Sie in der AWS KMS API die -DescribeKeyOperation. Die KeyMetadata-Struktur in der Antwort umfasst die kryptografische Konfiguration des KMS-Schlüssels. Beispielsweise gibt DescribeKey die folgende Antwort für einen RSA-KMS-Schlüssel zurück, der für Signierung und Verifizierung verwendet wird.

{ "KeyMetadata": { "Arn": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab", "AWSAccountId": "111122223333", "CreationDate": 1571767572.317, "CustomerMasterKeySpec": "RSA_2048", "Description": "", "Enabled": true, "KeyId": "1234abcd-12ab-34cd-56ef-1234567890ab", "KeyManager": "CUSTOMER", "KeyState": "Enabled", "MultiRegion": false, "Origin": "AWS_KMS", "KeySpec": "RSA_2048", "KeyUsage": "SIGN_VERIFY", "SigningAlgorithms": [ "RSASSA_PKCS1_V1_5_SHA_256", "RSASSA_PKCS1_V1_5_SHA_384", "RSASSA_PKCS1_V1_5_SHA_512", "RSASSA_PSS_SHA_256", "RSASSA_PSS_SHA_384", "RSASSA_PSS_SHA_512" ] } }