Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Externe Schlüsselspeicher

Externe Schlüsselspeicher ermöglichen es Ihnen, Ihre AWS Ressourcen mithilfe kryptografischer Schlüssel außerhalb von AWS zu schützen. Dieses erweiterte Feature wurde für regulierte Workloads entwickelt, die Sie mit Verschlüsselungsschlüsseln schützen müssen, die in einem externen System für die Schlüsselverwaltung gespeichert sind, das Sie kontrollieren. Externe Schlüsselspeicher unterstützen das Versprechen der AWS digitalen Souveränität

Ein externer Schlüsselspeicher ist ein benutzerdefinierter Schlüsselspeicher, der von einem externen Schlüsselmanager unterstützt wird, den Sie besitzen und den Sie außerhalb verwalten. AWS Ihr externer Schlüsselmanager kann ein physisches oder virtuelles Hardware-Sicherheitsmodul (HSMs) oder ein beliebiges hardware- oder softwarebasiertes System sein, das kryptografische Schlüssel generieren und verwenden kann. Verschlüsselungs- und Entschlüsselungsvorgänge, bei denen ein KMS-Schlüssel in einem externen Schlüsselspeicher verwendet wird, werden von Ihrem externen Schlüsselmanager unter Verwendung Ihres kryptografischen Schlüsselmaterials ausgeführt. Diese Funktion wird als Hold Your Own Keys () bezeichnet. HYOKs

AWS KMS interagiert nie direkt mit Ihrem externen Schlüsselmanager und kann Ihre Schlüssel nicht erstellen, anzeigen, verwalten oder löschen. AWS KMS Interagiert stattdessen nur mit der externen Schlüsselspeicher-Proxy-Software (XKS-Proxy), die Sie bereitstellen. Ihr externer Schlüsselspeicher-Proxy vermittelt die gesamte Kommunikation zwischen AWS KMS und Ihrem externen Schlüsselmanager. Er überträgt alle Anfragen von AWS KMS Ihrem externen Schlüsselmanager und überträgt die Antworten von Ihrem externen Schlüsselmanager zurück an AWS KMS. Der externe Schlüsselspeicher-Proxy übersetzt auch generische Anfragen AWS KMS in ein herstellerspezifisches Format, das Ihr externer Schlüsselmanager verstehen kann, sodass Sie externe Schlüsselspeicher mit Schlüsselmanagern verschiedener Anbieter verwenden können.

Sie können KMS-Schlüssel in einem externen Schlüsselspeicher für die clientseitige Verschlüsselung verwenden, auch mit dem AWS Encryption SDK. Externe Schlüsselspeicher sind jedoch eine wichtige Ressource für die serverseitige Verschlüsselung, sodass Sie Ihre AWS Ressourcen mehrfach AWS-Services mit Ihren kryptografischen Schlüsseln außerhalb von schützen können. AWS AWS-Services

die vom Kunden verwaltete Schlüssel für symmetrische Verschlüsselung unterstützen, unterstützen auch KMS-Schlüssel in einem externen Schlüsselspeicher. Einzelheiten zum Servicesupport finden Sie unter AWS -Serviceintegration

Externe Schlüsselspeicher ermöglichen die Verwendung AWS KMS für regulierte Workloads, bei denen Verschlüsselungsschlüssel gespeichert und außerhalb von verwendet werden müssen. AWS Sie weichen jedoch erheblich vom Standardmodell der übergreifenden Verantwortlichkeit ab und sind mit zusätzlichen operativen Belastungen verbunden. Das höhere Risiko für Verfügbarkeit und Latenz wird für die meisten Kunden die wahrgenommenen Sicherheitsvorteile externer Schlüsselspeicher übersteigen.

Mit externen Schlüsselspeichern haben Sie die Kontrolle über den Vertrauensanker. Daten, die mit KMS-Schlüsseln in Ihrem externen Schlüsselspeicher verschlüsselt wurden, können nur mithilfe des von Ihnen kontrollierten externen Schlüsselmanagers entschlüsselt werden. Wenn Sie den Zugriff auf Ihren externen Schlüsselmanager vorübergehend entziehen, z. B. indem Sie die Verbindung zum externen Schlüsselspeicher trennen oder Ihren externen Schlüsselmanager vom externen Schlüsselspeicher-Proxy trennen, AWS geht jeglicher Zugriff auf Ihre kryptografischen Schlüssel verloren, bis Sie ihn wiederherstellen. Während dieses Intervalls kann der unter Ihren KMS-Schlüsseln verschlüsselte Geheimtext nicht entschlüsselt werden. Wenn Sie den Zugriff auf Ihren externen Schlüsselmanager dauerhaft widerrufen, kann der gesamte unter einem KMS-Schlüssel verschlüsselte Geheimtext in Ihrem externen Schlüsselspeicher nicht wiederhergestellt werden. Die einzigen Ausnahmen sind AWS Dienste, die die durch Ihre KMS-Schlüssel geschützten Datenschlüssel kurzzeitig zwischenspeichern. Diese Datenschlüssel funktionieren so lange, bis Sie die Ressource deaktivieren oder der Cache abläuft. Details hierzu finden Sie unter Auswirkung von unbrauchbaren KMS-Schlüsseln auf Datenschlüssel.

Externe Schlüsselspeicher schließen die wenigen Anwendungsfälle für regulierte Workloads aus, bei denen Verschlüsselungsschlüssel ausschließlich unter Ihrer Kontrolle bleiben müssen und für die Sie keinen Zugriff haben müssen. AWS Dies ist jedoch eine große Änderung in der Art und Weise, wie Sie eine cloudbasierte Infrastruktur betreiben, und eine bedeutende Änderung des Modells der übergreifenden Verantwortlichkeit. Bei den meisten Workloads werden der zusätzliche Betriebsaufwand und die höheren Risiken für Verfügbarkeit und Leistung die wahrgenommenen Sicherheitsvorteile externer Schlüsselspeicher übersteigen.

Benötige ich einen externen Schlüsselspeicher?

Für die meisten Benutzer erfüllt der AWS KMS Standard-Schlüsselspeicher, der durch FIPS 140-3 Security Level 3-validierte Hardware-Sicherheitsmodule geschützt ist, ihre Sicherheits-

Wenn Sie einen externen Schlüsselspeicher in Betracht ziehen, nehmen Sie sich etwas Zeit, um sich mit den Alternativen vertraut zu machen. Dazu gehören ein AWS CloudHSM Schlüsselspeicher, der von einem AWS CloudHSM Cluster unterstützt wird, den Sie besitzen und verwalten, und KMS-Schlüssel mit importiertem Schlüsselmaterial, das Sie selbst generieren HSMs und bei Bedarf aus KMS-Schlüsseln löschen können. Insbesondere der Import von Schlüsselmaterial mit einem sehr kurzen Verfallsintervall könnte ein ähnliches Maß an Kontrolle bieten, ohne die Leistungs- oder Verfügbarkeitsrisiken einzugehen.

Ein externer Schlüsselspeicher könnte die richtige Lösung für Ihr Unternehmen sein, wenn Sie die folgenden Anforderungen erfüllen:

-

Sie müssen kryptografische Schlüssel in Ihrem lokalen Schlüsselmanager oder einem Schlüsselmanager verwenden AWS , den Sie nicht kontrollieren.

-

Sie müssen nachweisen, dass Ihre kryptografischen Schlüssel außerhalb der Cloud ausschließlich unter Ihrer Kontrolle aufbewahrt werden.

-

Sie müssen mithilfe kryptografischer Schlüssel mit unabhängiger Autorisierung verschlüsseln und entschlüsseln.

-

Für Schlüsselmaterial muss ein unabhängiger sekundärer Prüfungspfad eingerichtet sein.

Wenn Sie sich für einen externen Schlüsselspeicher entscheiden, beschränken Sie dessen Verwendung auf Workloads, die außerhalb von AWS mit kryptografischen Schlüsseln geschützt werden müssen.

Modell der geteilten Verantwortung

Standardmäßige KMS-Schlüssel verwenden Schlüsselmaterial, das in dem generiert und verwendet wird HSMs , der AWS KMS Eigentümer und Verwalter ist. Sie legen die Zugriffskontrollrichtlinien für Ihre KMS-Schlüssel fest und konfigurieren AWS-Services , dass KMS-Schlüssel zum Schutz Ihrer Ressourcen verwendet werden. AWS KMS übernimmt die Verantwortung für die Sicherheit, Verfügbarkeit, Latenz und Haltbarkeit des Schlüsselmaterials in Ihren KMS-Schlüsseln.

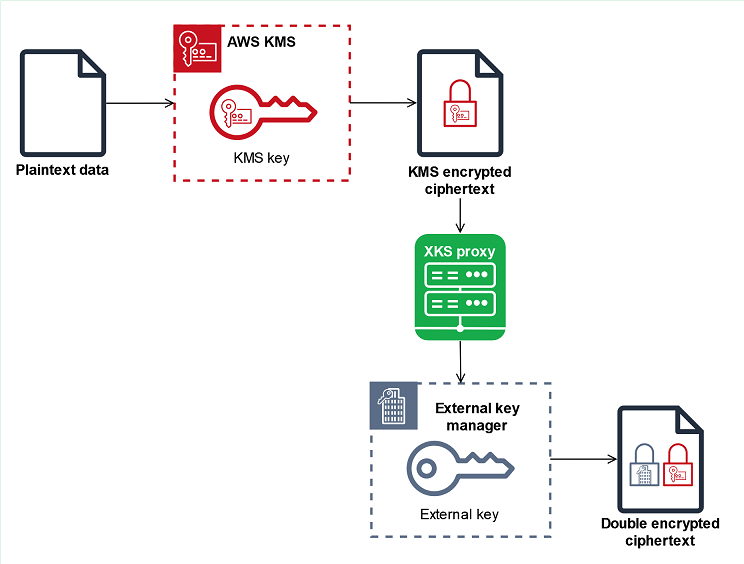

KMS-Schlüssel in externen Schlüsselspeichern hängen von wichtigen Materialien und Vorgängen in Ihrem externen Schlüsselmanager ab. Somit verschiebt sich das Gleichgewicht der Verantwortung in Ihre Richtung. Sie sind für die Sicherheit, Zuverlässigkeit, Haltbarkeit und Leistung der kryptografischen Schlüssel in Ihrem externen Schlüsselmanager verantwortlich. AWS KMS ist dafür verantwortlich, umgehend auf Anfragen zu antworten und mit Ihrem externen Schlüsselspeicher-Proxy zu kommunizieren und unsere Sicherheitsstandards aufrechtzuerhalten. Um sicherzustellen, dass jeder externe Schlüssel den Chiffretext mindestens so stark speichert wie der AWS KMS Standard-Chiffretext, verschlüsselt er AWS KMS zunächst den gesamten Klartext mit AWS KMS Schlüsselmaterial, das für Ihren KMS-Schlüssel spezifisch ist, und sendet ihn dann zur Verschlüsselung mit Ihrem externen Schlüssel an Ihren externen Schlüsselmanager. Dieses Verfahren wird als doppelte Verschlüsselung bezeichnet. Infolgedessen können weder AWS KMS noch der/die Besitzer:in des externen Schlüsselmaterials doppelt verschlüsselten Geheimtext alleine entschlüsseln.

Sie sind verantwortlich für die Pflege eines externen Schlüsselmanagers, der Ihren gesetzlichen und Leistungsstandards entspricht, für die Bereitstellung und Pflege eines externen Schlüsselspeicher-Proxys, der der API-Spezifikation für externe Schlüsselspeicher-Proxys von AWS KMS

Überprüfen Sie die CloudWatch Amazon-Metriken und -Dimensionen, die für externe Schlüsselgeschäfte AWS KMS aufgezeichnet wurden. AWS KMS empfiehlt dringend, CloudWatch Alarme zur Überwachung Ihres externen Schlüsselspeichers einzurichten, damit Sie die ersten Anzeichen von Leistungs- und Betriebsproblemen erkennen können, bevor sie auftreten.

Was ändert sich?

Externe Schlüsselspeicher unterstützen nur KMS-Schlüssel mit symmetrischer Verschlüsselung. Innerhalb AWS KMS verwenden und verwalten Sie KMS-Schlüssel in einem externen Schlüsselspeicher auf die gleiche Weise wie andere vom Kunden verwaltete Schlüssel, einschließlich der Festlegung von Zugriffskontrollrichtlinien und der Überwachung der Schlüsselverwendung. Sie verwenden dasselbe APIs mit denselben Parametern, um eine kryptografische Operation mit einem KMS-Schlüssel in einem externen Schlüsselspeicher anzufordern, den Sie für einen beliebigen KMS-Schlüssel verwenden. Der Preis ist derselbe wie für die Standard-KMS-Schlüssel. Einzelheiten finden Sie unter KMS-Schlüssel in externen Schlüsselspeichern und AWS Key Management Service

Preise

Bei externen Schlüsselspeichern ändern sich jedoch die folgenden Prinzipien:

-

Sie sind für die Verfügbarkeit, Beständigkeit und Latenz wichtiger Vorgänge verantwortlich.

-

Sie sind für alle Kosten für die Entwicklung, den Erwerb, den Betrieb und die Lizenzierung Ihres externen Schlüsselmanagersystems verantwortlich.

-

Sie können die unabhängige Autorisierung aller Anfragen AWS KMS an Ihren externen Schlüsselspeicher-Proxy implementieren.

-

Sie können alle Vorgänge Ihres externen Schlüsselspeicher-Proxys sowie alle Vorgänge Ihres externen Schlüsselmanagers im Zusammenhang mit AWS KMS Anfragen überwachen, prüfen und protokollieren.

Wo fange ich an?

Um einen externen Schlüsselspeicher zu erstellen und zu verwalten, müssen Sie die Proxy-Konnektivitätsoption für Ihren externen Schlüsselspeicher auswählen, die Voraussetzungen erfüllen und Ihren externen Schlüsselspeicher erstellen und konfigurieren.

Kontingente

AWS KMS ermöglicht bis zu 10 benutzerdefinierte Schlüsselspeicher in jeder AWS-Konto Region, einschließlich AWS CloudHSM Schlüsselspeichern und externer Schlüsselspeicher, unabhängig von deren Verbindungsstatus. Darüber hinaus gibt es AWS KMS -Anforderungskontingente für die Nutzung von KMS-Schlüsseln in einem externen Schlüsselspeicher.

Wenn Sie VPC-Proxykonnektivität für Ihren externen Schlüsselspeicher-Proxy wählen, gibt es möglicherweise auch Kontingente für die erforderlichen Komponenten VPCs, wie Subnetze und Netzwerk-Loadbalancer. Informationen über diese Kontingente erhalten Sie in der Service Quotas-Konsole

Regionen

Um die Netzwerklatenz zu minimieren, erstellen Sie Ihre externen Schlüsselspeicherkomponenten in der AWS-Region , die Ihrem externen Schlüsselmanager am nächsten liegt. Wählen Sie nach Möglichkeit eine Region mit einer Netzwerk-Round-Trip-Zeit (RTT) von maximal 35 Millisekunden.

Externe Schlüsselspeicher werden AWS-Regionen in allen Bereichen unterstützt, AWS KMS mit Ausnahme von China (Peking) und China (Ningxia).

Nicht unterstützte Funktionen

AWS KMS unterstützt die folgenden Funktionen in benutzerdefinierten Schlüsselspeichern nicht.

Weitere Informationen:

Ankündigung des AWS KMS External Key Store

im AWS News-Blog.

Konzepte für externe Schlüsselspeicher

Lernen Sie die grundlegenden Begriffe und Konzepte kennen, die in externen Schlüsselspeichern verwendet werden.

Externer Schlüsselspeicher

Ein externer Schlüsselspeicher ist ein AWS KMS benutzerdefinierter Schlüsselspeicher, der von einem externen Schlüsselmanager unterstützt wird AWS , der nicht Ihnen gehört und von dem Sie verwaltet werden. Jeder KMS-Schlüssel in einem externen Schlüsselspeicher ist mit einem externen Schlüssel in Ihrem externen Schlüsselmanager verknüpft. Wenn Sie einen KMS-Schlüssel in einem externen Schlüsselspeicher für die Verschlüsselung oder Entschlüsselung verwenden, wird der Vorgang in Ihrem externen Schlüsselmanager unter Verwendung Ihres externen Schlüssels ausgeführt. Diese Anordnung wird als Hold Your Own Keys (HYOK) bezeichnet. Dieses Feature wurde für Organisationen entwickelt, die ihre kryptografischen Schlüssel in ihrem eigenen externen Schlüsselmanager verwalten müssen.

Externe Schlüsselspeicher stellen sicher, dass die kryptografischen Schlüssel und Operationen, die Ihre AWS Ressourcen schützen, in Ihrem externen Schlüsselmanager unter Ihrer Kontrolle verbleiben. AWS KMS sendet Anfragen an Ihren externen Schlüsselmanager zum Verschlüsseln und Entschlüsseln von Daten, AWS KMS kann jedoch keine externen Schlüssel erstellen, löschen oder verwalten. Alle Anfragen AWS KMS an Ihren externen Schlüsselmanager werden über eine externe Schlüsselspeicher-Proxy-Softwarekomponente vermittelt, die Sie bereitstellen, besitzen und verwalten.

AWS Dienste, die vom AWS KMS Kunden verwaltete Schlüssel unterstützen, können die KMS-Schlüssel in Ihrem externen Schlüsselspeicher verwenden, um Ihre Daten zu schützen. Infolgedessen werden Ihre Daten letztendlich durch Ihre Schlüssel geschützt, indem Sie Ihre Verschlüsselungsvorgänge in Ihrem externen Schlüsselmanager verwenden.

Für die KMS-Schlüssel in einem externen Schlüsselspeicher gelten grundsätzlich andere Vertrauensmodelle, Regelungen zur gemeinsamen Verantwortung und Leistungserwartungen als für Standard-KMS-Schlüssel. Bei externen Schlüsselspeichern sind Sie für die Sicherheit und Integrität des Schlüsselmaterials und der kryptografischen Operationen verantwortlich. Die Verfügbarkeit und Latenz von KMS-Schlüsseln in einem externen Schlüsselspeicher werden durch die Hardware, Software, Netzwerkkomponenten und die Entfernung zwischen AWS KMS und Ihrem externen Schlüsselmanager beeinflusst. Außerdem werden Ihnen wahrscheinlich zusätzliche Kosten für Ihren externen Schlüsselmanager und für die Netzwerk- und Lastausgleichsinfrastruktur entstehen, mit der Ihr externer Schlüsselmanager kommunizieren muss AWS KMS

Sie können Ihren externen Schlüsselspeicher als Teil Ihrer umfassenderen Datenschutzstrategie verwenden. Für jede AWS Ressource, die Sie schützen, können Sie entscheiden, welche einen KMS-Schlüssel in einem externen Schlüsselspeicher erfordern und welche durch einen Standard-KMS-Schlüssel geschützt werden können. Dies gibt Ihnen die Flexibilität, KMS-Schlüssel für bestimmte Datenklassifizierungen, Anwendungen oder Projekte auszuwählen.

Externer Schlüsselmanager

Ein externer Schlüsselmanager ist eine Komponente außerhalb von AWS , die symmetrische 256-Bit-AES-Schlüssel generieren und eine symmetrische Verschlüsselung und Entschlüsselung durchführen kann. Der externe Schlüsselmanager für einen externen Schlüsselspeicher kann ein physisches Hardwaresicherheitsmodul (HSM), ein virtuelles HSM oder ein Software-Schlüsselmanager mit oder ohne HSM-Komponente sein. Es kann sich an einem beliebigen Ort außerhalb von befinden AWS, auch bei Ihnen vor Ort, in einem lokalen oder entfernten Rechenzentrum oder in einer beliebigen Cloud. Ihr externer Schlüsselspeicher kann von einem einzelnen externen Schlüsselmanager oder mehreren zugehörigen Schlüsselmanager-Instances unterstützt werden, die kryptografische Schlüssel gemeinsam nutzen, z. B. einen HSM-Cluster. Externe Schlüsselspeicher sind so konzipiert, dass sie eine Vielzahl von externen Managern verschiedener Anbieter unterstützen. Einzelheiten zum Herstellen einer Verbindung zu Ihrem externen Schlüsselmanager finden Sie unterWählen Sie eine Proxy-Konnektivitätsoption für externen Schlüsselspeicher.

Externer Schlüssel

Jeder KMS-Schlüssel in einem externen Schlüsselspeicher ist mit einem kryptografischen Schlüssel in Ihrem externen Schlüsselmanager verknüpft, der als externer Schlüssel bezeichnet wird. Wenn Sie mit einem KMS-Schlüssel in Ihrem externen Schlüsselspeicher verschlüsseln oder entschlüsseln, wird die kryptografische Operation in Ihrem externen Schlüsselmanager unter Verwendung Ihres externen Schlüssels durchgeführt.

Warnung

Der externe Schlüssel ist für den Betrieb des KMS-Schlüssels unerlässlich. Wenn der externe Schlüssel verloren geht oder gelöscht wird, kann der unter dem zugehörigen KMS-Schlüssel verschlüsselte Geheimtext nicht wiederhergestellt werden.

Für externe Schlüsselspeicher muss es sich bei einem externen Schlüssel um einen 256-Bit-AES-Schlüssel handeln, der aktiviert ist und Verschlüsselung und Entschlüsselung durchführen kann. Ausführliche Informationen zu den Anforderungen an externe Schlüssel finden Sie unter Anforderungen an einen KMS-Schlüssel in einem externen Schlüsselspeicher.

AWS KMS kann keine externen Schlüssel erstellen, löschen oder verwalten. Ihr kryptografisches Schlüsselmaterial verlässt niemals Ihren externen Schlüsselmanager. Wenn Sie einen KMS-Schlüssel in einem externen Schlüsselspeicher erstellen, geben Sie die ID eines externen Schlüssels (XksKeyId) an. Sie können die externe Schlüssel-ID, die einem KMS-Schlüssel zugeordnet ist, nicht ändern, obwohl Ihr externer Schlüsselmanager das der externen Schlüssel-ID zugeordnete Schlüsselmaterial rotieren kann.

Zusätzlich zu Ihrem externen Schlüssel enthält ein KMS-Schlüssel in einem externen Schlüsselspeicher auch AWS KMS -Schlüsselmaterial. Durch den KMS-Schlüssel geschützte Daten werden zuerst AWS KMS mithilfe des AWS KMS Schlüsselmaterials und dann von Ihrem externen Schlüsselmanager mithilfe Ihres externen Schlüssels verschlüsselt. Dieser Prozess der doppelten Verschlüsselung stellt sicher, dass der durch Ihren KMS-Schlüssel geschützte Geheimtext immer mindestens so stark ist wie der nur durch AWS KMS geschützte Geheimtext.

Viele kryptografische Schlüssel haben unterschiedliche Arten von Identifikatoren. Wenn Sie einen KMS-Schlüssel in einem externen Schlüsselspeicher erstellen, geben Sie die ID des externen Schlüssels an, den der externe Schlüsselspeicher-Proxy verwendet, um auf den externen Schlüssel zu verweisen. Wenn Sie die falsche Kennung verwenden, schlägt Ihr Versuch, einen KMS-Schlüssel in Ihrem externen Schlüsselspeicher zu erstellen, fehl.

Externer Schlüsselspeicher-Proxy

Der externe Schlüsselspeicher-Proxy („XKS-Proxy“) ist eine kundeneigene und vom Kunden verwaltete Softwareanwendung, die die gesamte Kommunikation zwischen AWS KMS und Ihrem externen Schlüsselmanager vermittelt. Außerdem übersetzt er generische AWS KMS Anfragen in ein Format, das Ihr herstellerspezifischer externer Schlüsselmanager versteht. Für einen externen Schlüsselspeicher ist ein externer Schlüsselspeicher-Proxy erforderlich. Jeder externe Schlüsselspeicher ist mit einem externen Schlüsselspeicher-Proxy verbunden.

AWS KMS kann keine externen Schlüssel erstellen, löschen oder verwalten. Ihr kryptographisches Schlüsselmaterial verlässt zu keiner Zeit Ihren externen Schlüsselmanager. Die gesamte Kommunikation zwischen AWS KMS und Ihrem externen Schlüsselmanager wird über Ihren externen Schlüsselspeicher-Proxy vermittelt. AWS KMS sendet Anfragen an den externen Schlüsselspeicher-Proxy und empfängt Antworten vom externen Schlüsselspeicher-Proxy. Der externe Schlüsselspeicher-Proxy ist dafür verantwortlich AWS KMS , Anfragen von Ihrem externen Schlüsselmanager und Antworten von Ihrem externen Schlüsselmanager zurück an AWS KMS

Sie besitzen und verwalten den externen Schlüsselspeicher-Proxy für Ihren externen Schlüsselspeicher und sind für dessen Wartung und Betrieb verantwortlich. Sie können Ihren externen Schlüsselspeicher-Proxy auf der Grundlage der Open-Source-Proxy-API-Spezifikation für externe Schlüsselspeicher

Zur Authentifizierung verwendet der Proxy AWS KMS serverseitige TLS-Zertifikate. Um sich bei Ihrem Proxy zu authentifizieren, AWS KMS signieren Sie alle Anfragen an Ihren externen Schlüsselspeicher-Proxy mit einem SigV4-Proxy-Authentifizierungsnachweis. Optional kann Ihr Proxy Mutual TLS (mTLS) aktivieren, um zusätzlich sicherzustellen, dass er nur Anfragen von akzeptiert. AWS KMS

Ihr externer Schlüsselspeicher-Proxy muss HTTP/1.1 oder höher und TLS 1.2 oder höher mit mindestens einer der folgenden Verschlüsselungssammlungen unterstützen:

-

TLS_AES_256_GCM_ SHA384 (TLS 1.3)

-

TLS_0_ 05_ CHACHA2 (POLY13TLS SHA256 1.3)

Anmerkung

Das unterstützt AWS GovCloud (US) Region TLS_ 0_ 05_ nicht. CHACHA2 POLY13 SHA256

-

TLS_ECDHE_RSA_WITH_AES_256_GCM_ (TLS 1.2SHA384 )

-

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_ (TLS 1.2SHA384 )

Verbinden Sie den externen Schlüsselspeicher zunächst mit dem externen Schlüsselspeicher-Proxy, um die KMS-Schlüssel in Ihrem externen Schlüsselspeicher zu erstellen und zu verwenden. Sie können Ihren externen Schlüsselspeicher bei Bedarf auch von seinem Proxy trennen. Wenn Sie dies tun, sind alle KMS-Schlüssel im externen Schlüsselspeicher nicht mehr verfügbar. Sie können nicht für kryptografische Operationen verwendet werden.

Konnektivität des externen Schlüsselspeicher-Proxys

Die externe Schlüsselspeicher-Proxykonnektivität („XKS-Proxykonnektivität“) beschreibt die Methode, die für die Kommunikation mit Ihrem externen Schlüsselspeicher-Proxy verwendet wird. AWS KMS

Sie geben Ihre Proxy-Konnektivitätsoption an, wenn Sie Ihren externen Schlüsselspeicher erstellen, und sie wird zu einer Eigenschaft des externen Schlüsselspeichers. Sie können Ihre Proxy-Konnektivitätsoption ändern, indem Sie die benutzerdefinierte Schlüsselspeichereigenschaft aktualisieren. Sie müssen jedoch sicherstellen, dass Ihr externer Schlüsselspeicher-Proxy weiterhin auf dieselben externen Schlüssel zugreifen kann.

AWS KMS unterstützt die folgenden Verbindungsoptionen.

-

Öffentliche Endpunktkonnektivität — AWS KMS sendet Anfragen für Ihren externen Schlüsselspeicher-Proxy über das Internet an einen öffentlichen Endpunkt, den Sie kontrollieren. Diese Option ist einfach zu erstellen und zu verwalten, erfüllt jedoch möglicherweise nicht die Sicherheitsanforderungen für jede Installation.

-

VPC-Endpunktservice-Konnektivität — AWS KMS sendet Anfragen an einen Amazon Virtual Private Cloud (Amazon VPC) -Endpunktservice, den Sie erstellen und verwalten. Sie können Ihren externen Schlüsselspeicher-Proxy in Ihrer Amazon VPC hosten oder Ihren externen Schlüsselspeicher-Proxy außerhalb hosten AWS und die Amazon VPC nur für die Kommunikation verwenden. Sie können Ihren externen Schlüsselspeicher auch mit einem Amazon VPC-Endpunktservice verbinden, der einem anderen AWS-Konto gehört.

Einzelheiten zu den Verbindungsoptionen für den externen Schlüsselspeicher-Proxy finden Sie unter Wählen Sie eine Proxy-Konnektivitätsoption für externen Schlüsselspeicher.

Anmeldeinformation für die Proxy-Authentifizierung des externen Schlüsselspeichers

Um sich bei Ihrem externen Schlüsselspeicher-Proxy zu authentifizieren, AWS KMS signieren Sie alle Anfragen an Ihren externen Schlüsselspeicher-Proxy mit einem Signature V4 (SigV4) -Authentifizierungsnachweis. Sie erstellen und verwalten die Authentifizierungsdaten auf Ihrem Proxy und geben diese Anmeldeinformationen dann an, AWS KMS wenn Sie Ihren externen Speicher erstellen.

Anmerkung

Die SigV4-Anmeldeinformationen, die zum Signieren von Anfragen an den XKS-Proxy AWS KMS verwendet werden, haben nichts mit irgendwelchen SigV4-Anmeldeinformationen zu den Prinzipalen in Ihrem zu tun. AWS Identity and Access Management AWS-Konten Verwenden Sie keine IAM-SigV4-Anmeldeinformationen für Ihren externen Schlüsselspeicher-Proxy wieder.

Alle Anmeldeinformationen für die Proxy-Authentifizierung bestehen aus zwei Teilen. Sie müssen beide Teile angeben, wenn Sie einen externen Schlüsselspeicher erstellen oder die Anmeldeinformationen für die Authentifizierung für Ihren externen Schlüsselspeicher aktualisieren.

-

Zugriffsschlüssel-ID: Identifiziert den geheimen Zugriffsschlüssel. Sie können diese ID in Klartext angeben.

-

Geheimer Zugriffsschlüssel: Der geheime Teil der Anmeldeinformationen. AWS KMS verschlüsselt den geheimen Zugriffsschlüssel in den Anmeldeinformationen, bevor er gespeichert wird.

Sie können die Einstellung für die Anmeldeinformation jederzeit bearbeiten, z. B. wenn Sie falsche Werte eingeben, wenn Sie Ihre Anmeldeinformation auf dem Proxy ändern oder wenn Ihr Proxy die Anmeldeinformation rotiert. Technische Informationen zur AWS KMS

Authentifizierung beim externen Schlüsselspeicher-Proxy finden Sie unter Authentifizierung

Damit Sie Ihre Anmeldeinformationen rotieren können, ohne die AWS-Services Verwendung von KMS-Schlüsseln in Ihrem externen Schlüsselspeicher zu unterbrechen, empfehlen wir, dass der externe Schlüsselspeicher-Proxy mindestens zwei gültige Authentifizierungsinformationen für unterstützt. AWS KMS Auf diese Weise wird sichergestellt, dass Ihre vorherige Anmeldeinformation weiterhin funktioniert, während Sie Ihre neue Anmeldeinformation für AWS KMS bereitstellen.

Damit Sie das Alter Ihrer Proxyauthentifizierungsdaten verfolgen können, AWS KMS definiert eine CloudWatch Amazon-Metrik, XksProxyCredentialAge. Sie können diese Metrik verwenden, um einen CloudWatch Alarm auszulösen, der Sie benachrichtigt, wenn das Alter Ihrer Anmeldeinformationen einen von Ihnen festgelegten Schwellenwert erreicht.

Um zusätzlich sicherzustellen, dass Ihr externer Schlüsselspeicher-Proxy nur auf AWS KMS antwortet, unterstützen einige externe Schlüssel-Proxys mTLS (mutual Transport Layer Security). Details hierzu finden Sie unter mTLS-Authentifizierung (optional).

Proxy APIs

Um einen AWS KMS externen Schlüsselspeicher zu unterstützen, muss ein externer Schlüsselspeicher-Proxy den erforderlichen Proxy implementieren, APIs wie in der API-Spezifikation für den AWS KMS externen Schlüsselspeicher

In der folgenden Tabelle sind die einzelnen Proxys aufgeführt und beschrieben APIs. Sie umfasst auch die AWS KMS Operationen, die einen Aufruf der Proxy-API auslösen, sowie alle Ausnahmen für AWS KMS Operationen im Zusammenhang mit der Proxy-API.

| Proxy-API | Description | Verwandte AWS KMS Operationen |

|---|---|---|

| Decrypt | AWS KMS sendet den zu entschlüsselnden Chiffretext und die ID des zu verwendenden externen Schlüssels. Der erforderliche Verschlüsselungsalgorithmus ist AES_GCM. | Entschlüsseln, ReEncrypt |

| Encrypt | AWS KMS sendet zu verschlüsselnde Daten und die ID des zu verwendenden externen Schlüssels. Der erforderliche Verschlüsselungsalgorithmus ist AES_GCM. | Verschlüsseln,, GenerateDataKey, GenerateDataKeyWithoutPlaintextReEncrypt |

| GetHealthStatus | AWS KMS fordert Informationen über den Status des Proxys und Ihres externen Schlüsselmanagers an. Der Status eines jeden externen Schlüsselmanagers kann einer der folgenden sein.

|

CreateCustomKeyStore(für öffentliche Endpunktkonnektivität), ConnectCustomKeyStore(für VPC-Endpunktdienstkonnektivität) Wenn alle externen Schlüsselmanager-Instances |

| GetKeyMetadata | AWS KMS fordert Informationen über den externen Schlüssel an, der einem KMS-Schlüssel in Ihrem externen Schlüsselspeicher zugeordnet ist. Die Antwort enthält die Schlüsselspezifikation ( |

CreateKey Wenn die Schlüsselspezifikation nicht |

Doppelte Verschlüsselung

Daten, die mit einem KMS-Schlüssel in einem externen Schlüsselspeicher verschlüsselt wurden, werden zweimal verschlüsselt. AWS KMS Verschlüsselt zunächst die Daten mit AWS KMS Schlüsselmaterial, das für den KMS-Schlüssel spezifisch ist. Dann wird der mit AWS KMS verschlüsselte Geheimtext von Ihrem externen Schlüsselmanager mit Ihrem externen Schlüssel verschlüsselt. Dieser Vorgang wird als doppelte Verschlüsselung bezeichnet.

Die doppelte Verschlüsselung stellt sicher, dass Daten, die mit einem KMS-Schlüssel in einem externen Schlüsselspeicher verschlüsselt werden, mindestens so sicher sind wie mit einem Standard-KMS-Schlüssel verschlüsselter Geheimtext. Es schützt auch Ihren Klartext bei der Übertragung von AWS KMS zu Ihrem externen Schlüsselspeicher-Proxy. Bei der doppelten Verschlüsselung behalten Sie die volle Kontrolle über Ihre Geheimtexte. Wenn Sie AWS den Zugriff auf Ihren externen Schlüssel über Ihren externen Proxy dauerhaft entziehen, wird jeglicher in AWS verbleibende Geheimtext effektiv kryptografisch zerlegt.

Jeder KMS-Schlüssel verfügt in einem externen Schlüsselspeicher über zwei kryptografische Unterstützungsschlüssel, um eine doppelte Verschlüsselung zu ermöglichen:

-

Ein AWS KMS Schlüsselmaterial, das nur für den KMS-Schlüssel gilt. Dieses Schlüsselmaterial wird generiert und nur in AWS KMS FIPS 140-3 Security Level 3-zertifizierten Hardware-Sicherheitsmodulen (

) verwendet. HSMs -

Ein externer Schlüssel in Ihrem externen Schlüsselmanager.

Die doppelte Verschlüsselung hat die folgenden Auswirkungen:

-

AWS KMS kann keinen Chiffretext entschlüsseln, der mit einem KMS-Schlüssel in einem externen Schlüsselspeicher verschlüsselt wurde, ohne über Ihren externen Schlüsselspeicher-Proxy auf Ihre externen Schlüssel zuzugreifen.

-

Sie können keinen mit einem KMS-Schlüssel verschlüsselten Chiffretext in einem externen Schlüsselspeicher außerhalb von entschlüsseln AWS, selbst wenn Sie über dessen externes Schlüsselmaterial verfügen.

-

Sie können einen KMS-Schlüssel, der aus einem externen Schlüsselspeicher gelöscht wurde, nicht wiederherstellen, selbst wenn Sie über sein externes Schlüsselmaterial verfügen. Jeder KMS-Schlüssel verfügt über eindeutige Metadaten, die er in den symmetrischen Geheimtext einfügt. Ein neuer KMS-Schlüssel wäre nicht in der Lage, einen mit dem ursprünglichen Schlüssel verschlüsselten Geheimtext zu entschlüsseln, selbst wenn er dasselbe externe Schlüsselmaterial verwenden würde.

Ein Beispiel für doppelte Verschlüsselung in der Praxis finden Sie unter Funktionsweise externer Schlüsselspeicher.

Funktionsweise externer Schlüsselspeicher

Ihr externer Schlüsselspeicher, der externe Schlüsselspeicher-Proxy und der externe Schlüsselmanager arbeiten zusammen, um Ihre AWS -Ressourcen zu schützen. Das folgende Verfahren zeigt den Verschlüsselungsworkflow eines typischen AWS-Service , bei dem jedes Objekt mit einem eindeutigen Datenschlüssel verschlüsselt wird, der durch einen KMS-Schlüssel geschützt ist. In diesem Fall haben Sie zum Schutz des Objekts einen KMS-Schlüssel in einem externen Schlüsselspeicher gewählt. Das Beispiel zeigt, wie doppelte Verschlüsselung AWS KMS verwendet wird, um den Datenschlüssel bei der Übertragung zu schützen und sicherzustellen, dass Chiffretext, der durch einen KMS-Schlüssel in einem externen Schlüsselspeicher generiert wird, immer mindestens so stark ist wie Chiffretext, der mit einem standardmäßigen symmetrischen KMS-Schlüssel mit Schlüsselmaterial verschlüsselt wurde. AWS KMS

Die Verschlüsselungsmethoden, die von den einzelnen Integrationen verwendet werden, sind unterschiedlich AWS-Service . AWS KMS Weitere Informationen finden Sie unter dem Thema zum Datenschutz im Kapitel über Sicherheit in der AWS-Service -Dokumentation.

-

Sie fügen Ihrer AWS-Service Ressource ein neues Objekt hinzu. Um das Objekt zu verschlüsseln, AWS-Service sendet der eine GenerateDataKeyAnfrage zur AWS KMS Verwendung eines KMS-Schlüssels in Ihrem externen Schlüsselspeicher.

-

AWS KMS generiert einen symmetrischen 256-Bit-Datenschlüssel und bereitet den Versand einer Kopie des Klartext-Datenschlüssels über Ihren externen Schlüsselspeicher-Proxy an Ihren externen Schlüsselmanager vor. AWS KMS beginnt den doppelten Verschlüsselungsprozess, indem der Klartext-Datenschlüssel mit dem Schlüsselmaterial verschlüsselt wird, das dem AWS KMS KMS-Schlüssel im externen Schlüsselspeicher zugeordnet ist.

-

AWS KMS sendet eine Verschlüsselungsanforderung an den externen Schlüsselspeicher-Proxy, der dem externen Schlüsselspeicher zugeordnet ist. Die Anforderung enthält den zu verschlüsselnden Chiffretext des Datenschlüssels und die ID des externen Schlüssels, der dem KMS-Schlüssel zugeordnet ist. AWS KMS signiert die Anfrage mit den Proxyauthentifizierungsdaten für Ihren externen Schlüsselspeicher-Proxy.

Die Klartextkopie des Datenschlüssels wird nicht an den externen Schlüsselspeicher-Proxy gesendet.

-

Der externe Schlüsselspeicher-Proxy authentifiziert die Anforderung und leitet die Verschlüsselungsanforderung dann an Ihren externen Schlüsselmanager weiter.

Einige externe Schlüsselspeicher-Proxys implementieren auch eine optionale Autorisierungsrichtlinie, die es nur ausgewählten Prinzipalen erlaubt, unter bestimmten Bedingungen Operationen durchzuführen.

-

Ihr externer Schlüsselmanager verschlüsselt den Geheimtext des Datenschlüssels mit dem angegebenen externen Schlüssel. Der externe Schlüsselmanager gibt den doppelt verschlüsselten Datenschlüssel an Ihren externen Schlüsselspeicher-Proxy zurück, der ihn an AWS KMS zurückgibt.

-

AWS KMS gibt den Klartext-Datenschlüssel und die doppelt verschlüsselte Kopie dieses Datenschlüssels an den zurück. AWS-Service

-

Der AWS-Service verwendet den Klartext-Datenschlüssel, um das Ressourcenobjekt zu verschlüsseln, zerstört den Klartext-Datenschlüssel und speichert den verschlüsselten Datenschlüssel zusammen mit dem verschlüsselten Objekt.

Manche speichern den Klartext-Datenschlüssel AWS-Services möglicherweise im Cache, um ihn für mehrere Objekte zu verwenden oder um ihn wiederzuverwenden, während die Ressource verwendet wird. Details hierzu finden Sie unter Auswirkung von unbrauchbaren KMS-Schlüsseln auf Datenschlüssel.

Um das verschlüsselte Objekt zu entschlüsseln, AWS-Service müssen sie den verschlüsselten Datenschlüssel AWS KMS in einer Entschlüsselungsanforderung an sie zurücksenden. Um den verschlüsselten Datenschlüssel zu entschlüsseln, AWS KMS müssen Sie den verschlüsselten Datenschlüssel mit der ID des externen Schlüssels an Ihren externen Schlüsselspeicher-Proxy zurücksenden. Wenn die Entschlüsselungsanforderung an den externen Schlüsselspeicher-Proxy aus irgendeinem Grund fehlschlägt, AWS KMS kann weder der verschlüsselte Datenschlüssel noch das verschlüsselte Objekt entschlüsselt AWS-Service werden.