Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zentralisieren Sie die Verwaltung von IAM-Zugriffsschlüsseln in AWS Organizations mithilfe von Terraform

Aarti Rajput, Chintamani Aphale, T.V.R.L.Phani Kumar Dadi, Pratap Kumar Nanda, Pradip Kumar Pandey und Mayuri Shinde, Amazon Web Services

Übersicht

Hinweis AWS CodeCommit : ist für Neukunden nicht mehr verfügbar. Bestandskunden von AWS CodeCommit können den Service weiterhin wie gewohnt nutzen. Weitere Informationen

Die Durchsetzung von Sicherheitsregeln für Schlüssel und Passwörter ist eine wichtige Aufgabe für jedes Unternehmen. Eine wichtige Regel besteht darin, die Schlüssel von AWS Identity and Access Management (IAM) in regelmäßigen Abständen zu rotieren, um die Sicherheit zu gewährleisten. AWS-Zugriffsschlüssel werden in der Regel lokal erstellt und konfiguriert, wann immer Teams über die AWS-Befehlszeilenschnittstelle (AWS-CLI) oder über Anwendungen außerhalb von AWS auf AWS zugreifen möchten. Um eine hohe Sicherheit im gesamten Unternehmen aufrechtzuerhalten, müssen alte Sicherheitsschlüssel geändert oder gelöscht werden, nachdem die Anforderung erfüllt wurde, oder in regelmäßigen Abständen. Die Verwaltung von Schlüsselrotationen für mehrere Konten in einem Unternehmen ist zeitaufwändig und mühsam. Dieses Muster hilft Ihnen, den Rotationsprozess zu automatisieren, indem Sie Account Factory for Terraform (AFT) und AWS-Services verwenden.

Das Muster bietet die folgenden Vorteile:

Verwaltet Ihren Zugriffsschlüssel IDs und Ihre geheimen Zugangsschlüssel für alle Konten in Ihrer Organisation von einem zentralen Standort aus.

Die Umgebungsvariablen

AWS_ACCESS_KEY_IDund dieAWS_SECRET_ACCESS_KEYUmgebungsvariablen werden automatisch rotiert.Erzwingt eine Verlängerung, wenn Benutzeranmeldedaten kompromittiert werden.

Das Muster verwendet Terraform, um AWS Lambda Lambda-Funktionen, EventBridge Amazon-Regeln und IAM-Rollen bereitzustellen. Eine EventBridge Regel wird in regelmäßigen Abständen ausgeführt und ruft eine Lambda-Funktion auf, die alle Benutzerzugriffsschlüssel auflistet, je nachdem, wann sie erstellt wurden. Zusätzliche Lambda-Funktionen erstellen eine neue Zugriffsschlüssel-ID und einen neuen geheimen Zugriffsschlüssel, wenn der vorherige Schlüssel älter ist als der von Ihnen definierte Rotationszeitraum (z. B. 45 Tage), und benachrichtigen einen Sicherheitsadministrator mithilfe von Amazon Simple Notification Service (Amazon SNS) und Amazon Simple Email Service (Amazon SES). Secrets werden in AWS Secrets Manager für diesen Benutzer erstellt, der alte geheime Zugriffsschlüssel wird in Secrets Manager gespeichert und die Berechtigungen für den Zugriff auf den alten Schlüssel werden konfiguriert. Um sicherzustellen, dass der alte Zugriffsschlüssel nicht mehr verwendet wird, wird er nach einer inaktiven Zeit deaktiviert (z. B. 60 Tage, was in unserem Beispiel 15 Tage nach der Rotation der Schlüssel wäre). Nach einer inaktiven Pufferzeit (z. B. 90 Tage oder 45 Tage nach der Rotation der Schlüssel in unserem Beispiel) werden die alten Zugriffsschlüssel aus AWS Secrets Manager gelöscht. Eine detaillierte Architektur und ein detaillierter Arbeitsablauf finden Sie im Abschnitt Architektur.

Voraussetzungen und Einschränkungen

Eine landing zone für Ihr Unternehmen, die mithilfe von AWS Control Tower (Version 3.1 oder höher) erstellt wurde

Account Factory for Terraform (AFT),

konfiguriert mit drei Konten: Das Organisationsverwaltungskonto

verwaltet die gesamte Organisation von einem zentralen Standort aus. Das AFT-Verwaltungskonto

hostet die Terraform-Pipeline und stellt die Infrastruktur im Bereitstellungskonto bereit. Das Bereitstellungskonto

stellt diese Komplettlösung bereit und verwaltet die IAM-Schlüssel von einem zentralen Standort aus.

Terraform Version 0.15.0 oder höher für die Bereitstellung der Infrastruktur im Bereitstellungskonto.

Eine E-Mail-Adresse, die in Amazon Simple Email Service (Amazon SES)

konfiguriert ist. (Empfohlen) Um die Sicherheit zu erhöhen, stellen Sie diese Lösung in einem privaten Subnetz (Bereitstellungskonto) innerhalb einer Virtual Private Cloud (VPC

) bereit. Sie können die Details der VPC und des Subnetzes angeben, wenn Sie die Variablen anpassen (siehe Anpassen der Parameter für die Code-Pipeline im Abschnitt Epics).

Architektur

AFT-Repositorien

Dieses Muster verwendet Account Factory for Terraform (AFT), um alle erforderlichen AWS-Ressourcen und die Code-Pipeline für die Bereitstellung der Ressourcen in einem Bereitstellungskonto zu erstellen. Die Code-Pipeline läuft in zwei Repositorys:

Die globale Anpassung enthält Terraform-Code, der auf allen bei AFT registrierten Konten ausgeführt wird.

Kontoanpassungen enthalten Terraform-Code, der im Bereitstellungskonto ausgeführt wird.

Einzelheiten zur Ressource

CodePipeline AWS-Jobs erstellen die folgenden Ressourcen im Bereitstellungskonto:

EventBridge AWS-Regel und konfigurierte Regel

account-inventory-Lambda-FunktionIAM-access-key-rotation-Lambda-FunktionNotification-Lambda-FunktionAmazon Simple Storage Service (Amazon S3) -Bucket, der eine E-Mail-Vorlage enthält

Erforderliche IAM-Richtlinie

Architektur

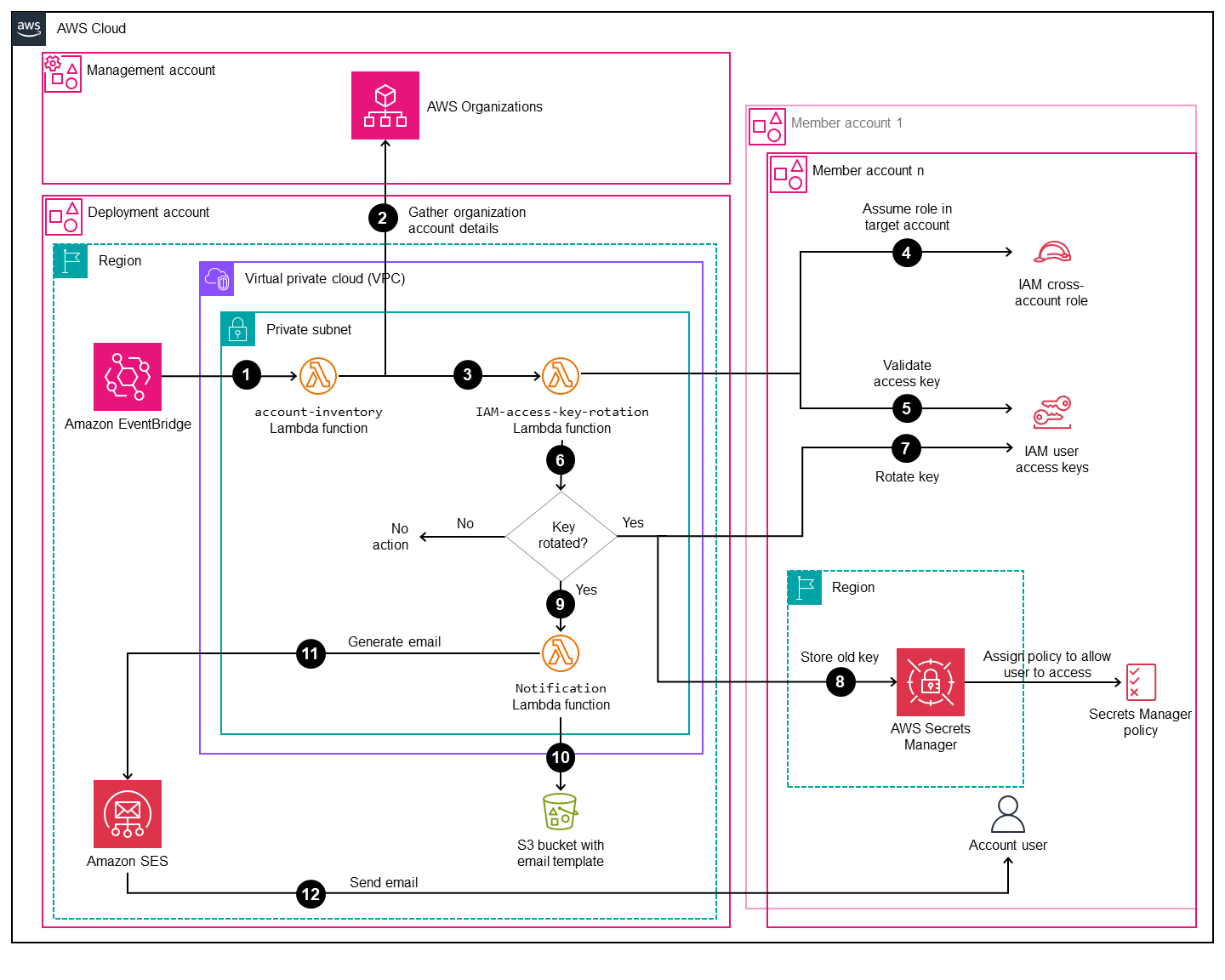

Das Diagramm veranschaulicht folgende Vorgänge:

Eine EventBridge Regel ruft die

account-inventoryLambda-Funktion alle 24 Stunden auf.Die

account-inventoryLambda-Funktion fragt AWS Organizations nach einer Liste aller AWS-Konten IDs, Kontonamen und Konto-E-Mails ab.Die

account-inventoryLambda-Funktion initiiert eineIAM-access-key-auto-rotationLambda-Funktion für jedes AWS-Konto und leitet die Metadaten zur weiteren Verarbeitung an dieses weiter.Die

IAM-access-key-auto-rotationLambda-Funktion verwendet eine angenommene IAM-Rolle, um auf das AWS-Konto zuzugreifen. Das Lambda-Skript führt eine Prüfung aller Benutzer und ihrer IAM-Zugriffsschlüssel im Konto durch.Der Schwellenwert für die IAM-Schlüsselrotation (Rotationsperiode) wird als Umgebungsvariable konfiguriert, wenn die

IAM-access-key-auto-rotationLambda-Funktion bereitgestellt wird. Wenn die Rotationsperiode geändert wird, wird dieIAM-access-key-auto-rotationLambda-Funktion mit einer aktualisierten Umgebungsvariablen erneut bereitgestellt. Sie können Parameter konfigurieren, um den Rotationsperiode, den inaktiven Zeitraum für alte Schlüssel und den inaktiven Puffer festzulegen, nach dessen Ablauf alte Schlüssel gelöscht werden (siehe Anpassen der Parameter für die Code-Pipeline im Abschnitt Epics).Die

IAM-access-key-auto-rotationLambda-Funktion validiert das Alter des Zugriffsschlüssels anhand seiner Konfiguration. Wenn das Alter des IAM-Zugriffsschlüssels den von Ihnen definierten Rotationszeitraum nicht überschritten hat, ergreift die Lambda-Funktion keine weiteren Maßnahmen.Wenn das Alter des IAM-Zugriffsschlüssels den von Ihnen definierten Rotationszeitraum überschritten hat, erstellt die

IAM-access-key-auto-rotationLambda-Funktion einen neuen Schlüssel und rotiert den vorhandenen Schlüssel.Die Lambda-Funktion speichert den alten Schlüssel in Secrets Manager und beschränkt die Berechtigungen auf den Benutzer, dessen Zugriffsschlüssel von den Sicherheitsstandards abgewichen sind. Die Lambda-Funktion erstellt außerdem eine ressourcenbasierte Richtlinie, die es nur dem angegebenen IAM-Prinzipal ermöglicht, auf das Geheimnis zuzugreifen und es abzurufen.

Die

IAM-access-key-rotationLambda-Funktion ruft dieNotificationLambda-Funktion auf.Die

NotificationLambda-Funktion fragt den S3-Bucket nach einer E-Mail-Vorlage ab und generiert dynamisch E-Mail-Nachrichten mit den entsprechenden Aktivitätsmetadaten.Die

NotificationLambda-Funktion ruft Amazon SES zur weiteren Aktion auf.Amazon SES sendet eine E-Mail mit den entsprechenden Informationen an die E-Mail-Adresse des Kontoinhabers.

Tools

AWS-Services

AWS Identity and Access Management (IAM) hilft Ihnen dabei, den Zugriff auf Ihre AWS-Ressourcen sicher zu verwalten, indem kontrolliert wird, wer authentifiziert und autorisiert ist, diese zu verwenden. Für dieses Muster sind IAM-Rollen und -Berechtigungen erforderlich.

AWS Lambda ist ein Rechenservice, mit dem Sie Code ausführen können, ohne Server bereitstellen oder verwalten zu müssen. Er führt Ihren Code nur bei Bedarf aus und skaliert automatisch, sodass Sie nur für die tatsächlich genutzte Rechenzeit zahlen.

AWS Secrets Manager hilft Ihnen dabei, hartcodierte Anmeldeinformationen in Ihrem Code, einschließlich Passwörter, durch einen API-Aufruf an Secrets Manager zu ersetzen, um das Geheimnis programmgesteuert abzurufen.

Amazon Simple Email Service (Amazon SES) unterstützt Sie beim Senden und Empfangen von E-Mails mithilfe Ihrer eigenen E-Mail-Adressen und Domains.

Andere Tools

Terraform

ist ein IaC-Tool (Infrastructure as Code) HashiCorp , mit dem Sie Cloud- und lokale Ressourcen erstellen und verwalten können.

Code-Repository

Die Anweisungen und der Code für dieses Muster sind im Repository für die GitHub IAM-Zugriffsschlüsselrotation

Bewährte Methoden

Informationen zu IAM finden Sie in der IAM-Dokumentation unter Bewährte Sicherheitsmethoden.

Informationen zur Schlüsselrotation finden Sie in den Richtlinien für die Aktualisierung von Zugriffsschlüsseln in der IAM-Dokumentation.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Klonen Sie das Repository |

| DevOps Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Konfigurieren Sie das Bootstrapping-Konto. | Im Rahmen des AFT-Bootstrapping-Vorgangs

| DevOps Ingenieur |

Konfigurieren Sie globale Anpassungen. | Als Teil der Einrichtung des AFT-Ordners

| DevOps Ingenieur |

Konfigurieren Sie Kontoanpassungen. | Im Rahmen der Einrichtung des AFT-Ordners

| DevOps Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Passen Sie die Pipeline-Parameter für Nicht-Terraform-Codes für alle Konten an. | Erstellen Sie eine Datei mit dem Namen | DevOps Ingenieur |

Passen Sie die Code-Pipeline-Parameter für das Bereitstellungskonto an. | Erstellen Sie eine Datei mit dem Namen Geben Sie Werte für Parameter an, die auf den Anforderungen Ihrer Organisation basieren, einschließlich der folgenden Werte (Standardwerte finden Sie in der Datei im Github-Repository

| DevOps — Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Validieren Sie die Lösung. |

| DevOps Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Passen Sie das Datum der E-Mail-Benachrichtigung an. | Wenn Sie an einem bestimmten Tag, bevor Sie den Zugriffsschlüssel deaktivieren, E-Mail-Benachrichtigungen senden möchten, können Sie die

| DevOps Ingenieur |

Fehlerbehebung

| Problem | Lösung |

|---|---|

Der | Wenn dieses Problem auftritt, müssen Sie die Berechtigungen überprüfen:

|

Zugehörige Ressourcen

Von Terraform empfohlene Vorgehensweisen

(Terraform-Dokumentation) Bewährte Methoden für die Schlüsselrotation (IAM-Dokumentation)