Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zugriff auf und Verwaltung von Geheimnissen für Amazon EKS

Mit Amazon Elastic Kubernetes Service (Amazon EKS) können Sie Kubernetes ausführen, AWS ohne dass Sie Ihre eigene Kubernetes-Steuerebene oder Knoten installieren oder verwalten müssen. Amazon EKS verwendet die Base64-Kodierung

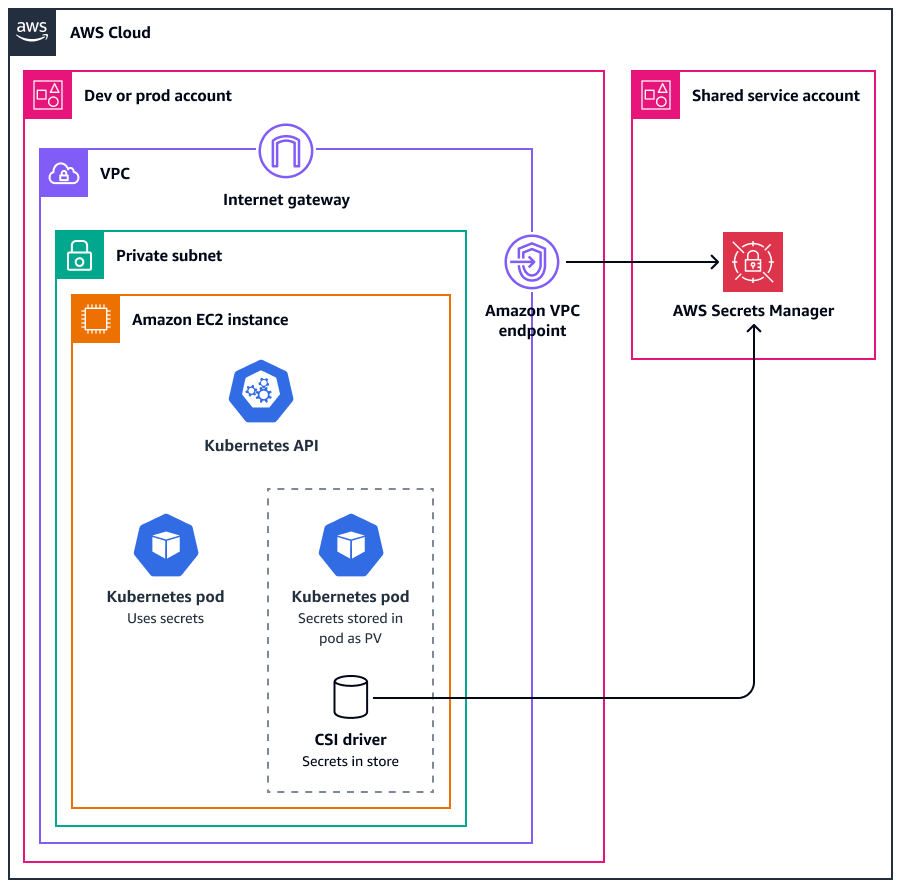

Die folgende Abbildung zeigt Amazon EKS, das auf einer Amazon Elastic Compute Cloud (Amazon EC2) -Instance bereitgestellt wird, die als Kubernetes-Worker-Knoten fungiert. Sie können einen Container Storage Interface (CSI) -Treiber verwenden, um Geheimnisse aus Secrets Manager abzurufen. Weitere Informationen finden Sie im AWS Sicherheitsblog unter So verwenden Sie AWS Secrets & Configuration Provider mit Ihrem Kubernetes Secrets Store CSI-Treiber

Die folgende Abbildung zeigt Amazon EKS, das auf bereitgestellt wird AWS Fargate. Sie können die Open-Source-API für externe Secrets Operator