Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Security OU — Konto protokollieren

| Beeinflussen Sie die future der AWS Security Reference Architecture (AWS SRA), indem Sie an einer kurzen Umfrage teilnehmen |

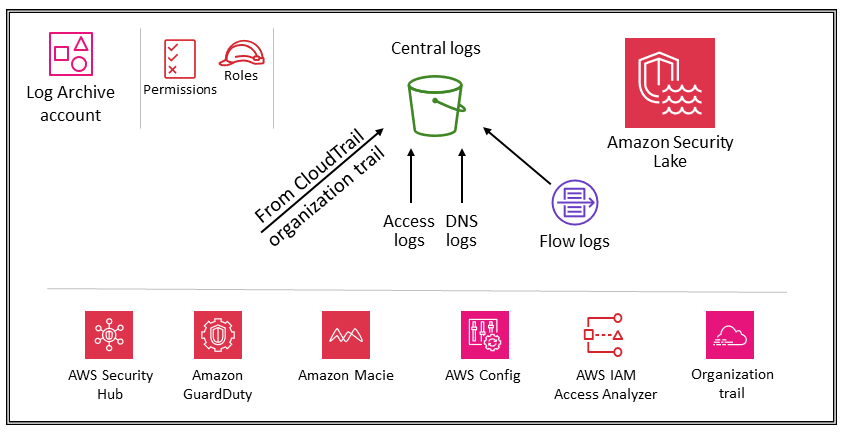

Das folgende Diagramm zeigt die AWS-Sicherheitsservices, die im Log Archive-Konto konfiguriert sind.

Das Log Archive-Konto dient der Erfassung und Archivierung aller sicherheitsrelevanten Protokolle und Backups. Mit zentralisierten Protokollen können Sie Amazon S3 S3-Objektzugriffe, unbefugte Aktivitäten anhand von Identitäten, Änderungen der IAM-Richtlinien und andere kritische Aktivitäten, die mit sensiblen Ressourcen ausgeführt werden, überwachen, prüfen und Warnmeldungen dazu geben. Die Sicherheitsziele sind einfach: Es sollte sich um unveränderlichen Speicher handeln, auf den nur über kontrollierte, automatisierte und überwachte Mechanismen zugegriffen werden kann und der auf Beständigkeit ausgelegt sein (z. B. durch die Verwendung geeigneter Replikations- und Archivierungsprozesse). Es können tiefgreifende Kontrollen implementiert werden, um die Integrität und Verfügbarkeit der Protokolle und des Protokollverwaltungsprozesses zu schützen. Zusätzlich zu präventiven Kontrollen, wie der Zuweisung von Rollen mit den geringsten Rechten für den Zugriff und der Verschlüsselung von Protokollen mit einem kontrollierten AWS-KMS-Schlüssel, können Sie auch detektive Kontrollen wie AWS Config verwenden, um diese Sammlung von Berechtigungen für unerwartete Änderungen zu überwachen (und zu warnen und zu korrigieren).

Designüberlegung

-

Betriebsprotokolldaten, die von Ihren Infrastruktur-, Betriebs- und Workload-Teams verwendet werden, überschneiden sich häufig mit den Protokolldaten, die von Sicherheits-, Audit- und Compliance-Teams verwendet werden. Wir empfehlen Ihnen, Ihre Betriebsprotokolldaten im Log Archive-Konto zu konsolidieren. Je nach Ihren spezifischen Sicherheits- und Governance-Anforderungen müssen Sie möglicherweise die in diesem Konto gespeicherten Betriebsprotokolldaten filtern. Möglicherweise müssen Sie auch angeben, wer Zugriff auf die Betriebsprotokolldaten im Log Archive-Konto hat.

Arten von Protokollen

Zu den primären Protokollen, die in der AWS-SRA angezeigt werden, gehören CloudTrail (Organization Trail), Amazon VPC-Flow-Logs, Zugriffsprotokolle von Amazon CloudFront und AWS WAF sowie DNS-Logs von Amazon Route 53 Diese Protokolle bieten eine Prüfung der Aktionen, die von einem Benutzer, einer Rolle, einem AWS-Service oder einer Netzwerkeinheit ergriffen (oder versucht) wurden (z. B. anhand einer IP-Adresse identifiziert). Andere Protokolltypen (z. B. Anwendungsprotokolle oder Datenbankprotokolle) können ebenfalls erfasst und archiviert werden. Weitere Informationen zu Protokollquellen und bewährten Methoden für die Protokollierung finden Sie in der Sicherheitsdokumentation der einzelnen Dienste.

Amazon S3 als zentraler Protokollspeicher

Viele AWS-Services protokollieren Informationen in Amazon S3 — entweder standardmäßig oder ausschließlich. AWS CloudTrail, Amazon VPC Flow Logs, AWS Config und Elastic Load Balancing sind einige Beispiele für Services, die Informationen in Amazon S3 protokollieren. Das bedeutet, dass die Protokollintegrität durch die S3-Objektintegrität, die Protokollvertraulichkeit durch S3-Objektzugriffskontrollen und die Protokollverfügbarkeit durch S3 Object Lock, S3-Objektversionen und S3-Lebenszyklusregeln erreicht wird. Durch die Protokollierung von Informationen in einem dedizierten und zentralen S3-Bucket, der sich in einem speziellen Konto befindet, können Sie diese Protokolle in nur wenigen Buckets verwalten und strenge Sicherheitskontrollen, Zugriffskontrollen und Aufgabentrennung durchsetzen.

In der AWS-SRA stammen die in Amazon S3 gespeicherten Primärprotokolle von. In diesem Abschnitt wird daher beschrieben CloudTrail, wie diese Objekte geschützt werden können. Diese Anleitung gilt auch für alle anderen S3-Objekte, die entweder von Ihren eigenen Anwendungen oder von anderen AWS-Services erstellt wurden. Wenden Sie diese Muster immer dann an, wenn Sie Daten in Amazon S3 haben, die eine hohe Integrität, strenge Zugriffskontrolle und automatische Aufbewahrung oder Zerstörung erfordern.

Alle neuen Objekte (einschließlich CloudTrail Protokolle), die in S3-Buckets hochgeladen werden, werden standardmäßig mithilfe der serverseitigen Amazon-Verschlüsselung mit von Amazon S3 verwalteten Verschlüsselungsschlüsseln (SSE-S3) verschlüsselt. Dies trägt zum Schutz der gespeicherten Daten bei, die Zugriffskontrolle wird jedoch ausschließlich durch IAM-Richtlinien gesteuert. Um eine zusätzliche verwaltete Sicherheitsebene bereitzustellen, können Sie serverseitige Verschlüsselung mit von Ihnen verwalteten AWS-KMS-Schlüsseln (SSE-KMS) für alle Sicherheits-S3-Buckets verwenden. Dadurch wird eine zweite Ebene der Zugriffskontrolle hinzugefügt. Um Protokolldateien lesen zu können, muss ein Benutzer sowohl über Amazon S3 S3-Leseberechtigungen für das S3-Objekt als auch über eine zugewiesene IAM-Richtlinie oder -Rolle verfügen, die ihm Berechtigungen zum Entschlüsseln gemäß der zugehörigen Schlüsselrichtlinie gewährt.

Zwei Optionen helfen Ihnen, die Integrität von CloudTrail Protokollobjekten, die in Amazon S3 gespeichert sind, zu schützen oder zu überprüfen. CloudTrail bietet eine Überprüfung der Integrität von Protokolldateien, um festzustellen, ob eine Protokolldatei nach CloudTrail der Übermittlung geändert oder gelöscht wurde. Die andere Option ist S3 Object Lock.

Sie können nicht nur den S3-Bucket selbst schützen, sondern auch das Prinzip der geringsten Rechte für die Protokollierungsdienste (z. B. CloudTrail) und das Log Archive-Konto einhalten. Beispielsweise AWSCloudTrail_FullAccess können Benutzer mit Berechtigungen, die durch die von AWS verwaltete IAM-Richtlinie gewährt wurden, die sensibelsten und wichtigsten Prüfungsfunktionen in ihren AWS-Konten deaktivieren oder neu konfigurieren. Beschränken Sie die Anwendung dieser IAM-Richtlinie auf so wenige Personen wie möglich.

Verwenden Sie detektive Kontrollen, wie sie von AWS Config und AWS IAM Access Analyzer bereitgestellt werden, um dieses breitere Kollektiv präventiver Kontrollen für unerwartete Änderungen zu überwachen (und zu warnen und zu beheben).

Eine eingehendere Diskussion der bewährten Sicherheitsmethoden für S3-Buckets finden Sie in der Amazon S3-Dokumentation, in Online-Tech-Talks

Beispiel für eine Implementierung

Die AWS-SRA-Codebibliothek

Amazon Security Lake

AWS SRA empfiehlt, dass Sie das Log Archive-Konto als delegiertes Administratorkonto für Amazon Security Lake verwenden. Wenn Sie dies tun, sammelt Security Lake unterstützte Protokolle in speziellen S3-Buckets im selben Konto wie andere von der SRA empfohlene Sicherheitsprotokolle.

Um die Verfügbarkeit der Protokolle und den Protokollverwaltungsprozess zu schützen, sollte auf die S3-Buckets für Security Lake nur vom Security Lake-Dienst oder von IAM-Rollen zugegriffen werden, die von Security Lake für Quellen oder Abonnenten verwaltet werden. Neben präventiven Kontrollen — wie der Zuweisung von Rollen mit den geringsten Rechten für den Zugriff und der Verschlüsselung von Protokollen mit einem kontrollierten AWS Key Management Services (AWS KMS) -Schlüssel — können Sie auch detektive Kontrollen wie AWS Config verwenden, um diese Sammlung von Berechtigungen für unerwartete Änderungen zu überwachen (und zu warnen und zu korrigieren).

Der Security Lake-Administrator kann die Protokollerfassung in Ihrer gesamten AWS-Organisation aktivieren. Diese Protokolle werden in regionalen S3-Buckets im Log Archive-Konto gespeichert. Um die Protokolle zu zentralisieren und die Speicherung und Analyse zu vereinfachen, kann der Security Lake-Administrator außerdem eine oder mehrere Rollup-Regionen auswählen, in denen Protokolle aus allen regionalen S3-Buckets konsolidiert und gespeichert werden. Protokolle von unterstützten AWS-Services werden automatisch in ein standardisiertes Open-Source-Schema namens Open Cybersecurity Schema Framework (OCSF) konvertiert und im Apache Parquet-Format in Security Lake S3-Buckets gespeichert. Mit OCSF-Unterstützung normalisiert und konsolidiert Security Lake effizient Sicherheitsdaten aus AWS und anderen Sicherheitsquellen für Unternehmen, um ein einheitliches und zuverlässiges Repository für sicherheitsrelevante Informationen zu schaffen.

Security Lake kann Protokolle sammeln, die mit CloudTrail AWS-Managementereignissen und CloudTrail Datenereignissen für Amazon S3 und AWS Lambda verknüpft sind. Um CloudTrail Verwaltungsereignisse in Security Lake zu erfassen, benötigen Sie mindestens einen CloudTrail regionsübergreifenden Organisationspfad, der CloudTrail Verwaltungsereignisse mit Lese- und Schreibzugriff sammelt. Die Protokollierung muss für den Trail aktiviert sein. Ein Trail mit mehreren Regionen liefert Protokolldateien aus mehreren Regionen an einen einzigen S3-Bucket für ein einzelnes AWS-Konto. Wenn sich die Regionen in verschiedenen Ländern befinden, sollten Sie die Anforderungen für den Datenexport berücksichtigen, um festzustellen, ob Trails für mehrere Regionen aktiviert werden können.

AWS Security Hub CSPM ist eine unterstützte native Datenquelle in Security Lake, und Sie sollten Security Hub CSPM-Ergebnisse zu Security Lake hinzufügen. Security Hub CSPM generiert Erkenntnisse aus vielen verschiedenen AWS-Services und Integrationen von Drittanbietern. Anhand dieser Ergebnisse können Sie sich einen Überblick über Ihre Compliance-Situation verschaffen und herausfinden, ob Sie die Sicherheitsempfehlungen für AWS- und AWS-Partnerlösungen befolgen.

Um Transparenz und umsetzbare Erkenntnisse aus Protokollen und Ereignissen zu gewinnen, können Sie die Daten mithilfe von Tools wie Amazon Athena, Amazon OpenSearch Service, Amazon Quicksight und Lösungen von Drittanbietern abfragen. Benutzer, die Zugriff auf die Security Lake-Protokolldaten benötigen, sollten nicht direkt auf das Log Archive-Konto zugreifen. Sie sollten nur über das Security Tooling-Konto auf Daten zugreifen. Oder sie können andere AWS-Konten oder lokale Standorte verwenden, die Analysetools wie OpenSearch Service oder Tools von Drittanbietern wie SIEM-Tools (Security Information and Event Management) bereitstellen. QuickSight Um Zugriff auf die Daten zu gewähren, sollte der Administrator Security Lake-Abonnenten im Log Archive-Konto konfigurieren und das Konto, das Zugriff auf die Daten benötigt, als Abonnent für den Query-Zugriff konfigurieren. Weitere Informationen finden Sie unter Amazon Security Lake im Abschnitt Security OU — Security Tooling-Konto dieses Handbuchs.

Security Lake bietet eine von AWS verwaltete Richtlinie, mit der Sie den Administratorzugriff auf den Service verwalten können. Weitere Informationen finden Sie im Security Lake-Benutzerhandbuch. Als bewährte Methode empfehlen wir, die Konfiguration von Security Lake über Entwicklungspipelines einzuschränken und Konfigurationsänderungen über die AWS-Konsolen oder die AWS-Befehlszeilenschnittstelle (AWS CLI) zu verhindern. Darüber hinaus sollten Sie strenge IAM-Richtlinien und Richtlinien zur Servicekontrolle (SCPs) einrichten, um nur die für die Verwaltung von Security Lake erforderlichen Berechtigungen bereitzustellen. Sie können Benachrichtigungen so konfigurieren, dass jeder direkte Zugriff auf diese S3-Buckets erkannt wird.