Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Schlüsselverwaltung

Verwendung AWS verwalteter Schlüssel in QuickSight

Alle nicht vom Kunden verwalteten Schlüssel, die mit Amazon verknüpft QuickSight sind, werden von AWS verwaltet.

Datenbankserverzertifikate, die nicht von verwaltet werden, AWS liegen in der Verantwortung des Kunden und sollten von einer vertrauenswürdigen Zertifizierungsstelle signiert werden. Weitere Informationen finden Sie unter Konfigurationsanforderungen für Netzwerk und Datenbank.

Verwenden von kundenverwalteten Schlüsseln aus AWS KMS mit SPICE Datensätzen in der Amazon-Konsole QuickSight

QuickSight ermöglicht es Ihnen, Ihre SPICE Datensätze mit den Schlüsseln zu verschlüsseln, in denen Sie sie gespeichert haben. AWS Key Management Service Damit haben Sie die Möglichkeit, den Zugriff auf Daten zu prüfen und die gesetzlichen Sicherheitsanforderungen zu erfüllen. Wenn Sie dies tun müssen, haben Sie die Möglichkeit, den Zugriff auf Ihre Daten sofort zu sperren, indem Sie den Zugriff auf Schlüssel widerrufen. AWS KMS Der gesamte Datenzugriff auf verschlüsselte Datensätze QuickSight SPICE ist angemeldet. AWS CloudTrail Administratoren oder Prüfer können den Datenzugriff nachverfolgen CloudTrail , um festzustellen, wann und wo auf Daten zugegriffen wurde.

Um vom Kunden verwaltete Schlüssel (CMKs) zu erstellen, verwenden Sie AWS Key Management Service (AWS KMS) in demselben AWS Konto und derselben AWS Region wie der QuickSight SPICE Amazon-Datensatz. Ein QuickSight Administrator kann dann a verwenden, um SPICE Datensätze CMK zu verschlüsseln und den Zugriff zu kontrollieren.

Sie können CMKs in der QuickSight Konsole oder mit dem erstellen und verwalten. QuickSight APIs Weitere Informationen zum Erstellen und Verwalten CMKs mit dem finden Sie QuickSight APIs unter Operationen zur Schlüsselverwaltung.

Für die Verwendung CMKs mit SPICE Datensätzen gelten die folgenden Regeln:

-

Amazon unterstützt QuickSight keine asymmetrischen AWS KMS Schlüssel.

-

Sie können mehrere CMKs und jeweils einen Standard CMK verwenden AWS-Konto . AWS-Region

-

Der Schlüssel, der derzeit der Standard CMK ist, wird automatisch zum Verschlüsseln neuer SPICE Datensätze verwendet.

-

Einige Funktionen verwenden immer die QuickSight Standardverschlüsselung, anstatt Einstellungen anzuwenden SPICECMK:

-

Dashboard für Amazon S3 Analytics

-

Daten mit Amazon erweitern SageMaker

-

Direkte Datei-Uploads

-

Exportieren von Daten mit den folgenden Methoden:

-

Exportieren visueller Daten in eine CSV-, XLSX- oder PDF-Datei

-

Berichten von Daten in einer CSV-, XLSX- oder PDF-Datei

-

-

ML-gestützte Anomalieerkennung

-

QuickSight Q

-

Anmerkung

Bei Nutzung AWS Key Management Service mit Amazon QuickSight werden Ihnen Zugriff und Wartung wie auf der AWS Key Management Service Preisseite

Fügen Sie Ihrem CMK Konto eine hinzu

Bevor Sie beginnen, stellen Sie sicher, dass Sie über eine IAM Rolle verfügen, die dem Admin-Benutzer Zugriff auf die Amazon QuickSight Admin-Schlüsselverwaltungskonsole gewährt. Weitere Informationen zu den erforderlichen Berechtigungen finden Sie unter IAMIdentitätsbasierte Richtlinien für Amazon QuickSight: mithilfe der Admin-Schlüsselverwaltungskonsole.

Sie können Schlüssel, die bereits in AWS KMS Ihrem QuickSight Konto vorhanden sind, hinzufügen, sodass Sie Ihre SPICE Datensätze verschlüsseln können. Von Ihnen hinzugefügte Schlüssel wirken sich nur auf neue, in SPICE erstellte Datensätze aus. Wenn Sie über einen vorhandenen SPICE Datensatz verfügen, den Sie verschlüsseln möchten, führen Sie eine vollständige Aktualisierung des Datensatzes durch, um ihn mit der Standardeinstellung zu verschlüsseln. CMK

Weitere Informationen darüber, wie Sie einen Schlüssel zur Verwendung in erstellen können QuickSight, finden Sie im AWS Key Management Service Developer Guide.

Um Ihrem QuickSight Konto CMK einen neuen hinzuzufügen.

-

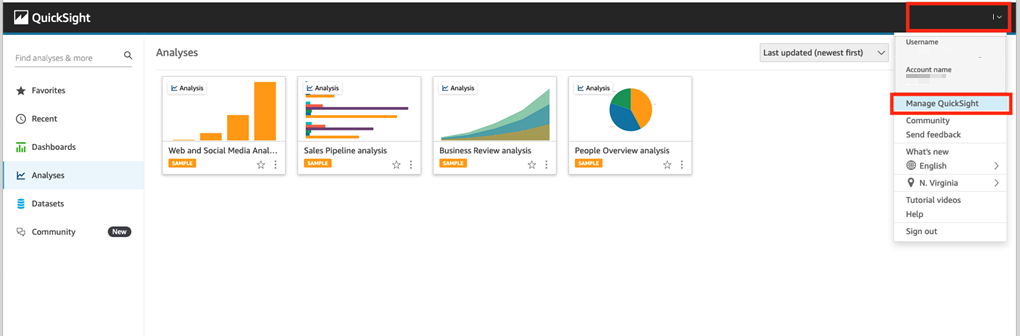

Wählen Sie auf der QuickSight Startseite „Verwalten QuickSight“ und anschließend „KMSSchlüssel“ aus.

-

Wählen Sie auf der KMSSchlüsselseite die Option Verwalten aus. Das KMSSchlüssel-Dashboard wird geöffnet.

-

Wählen Sie im KMSSchlüssel-Dashboard die Option Schlüssel auswählen aus.

-

Wählen Sie im Popup-Fenster Schlüssel auswählen die Option Schlüssel aus, um die Liste zu öffnen. Wählen Sie dann den Schlüssel, den Sie hinzufügen möchten.

Wenn Ihr Schlüssel nicht in der Liste enthalten ist, können Sie ihn manuell eingebenARN.

-

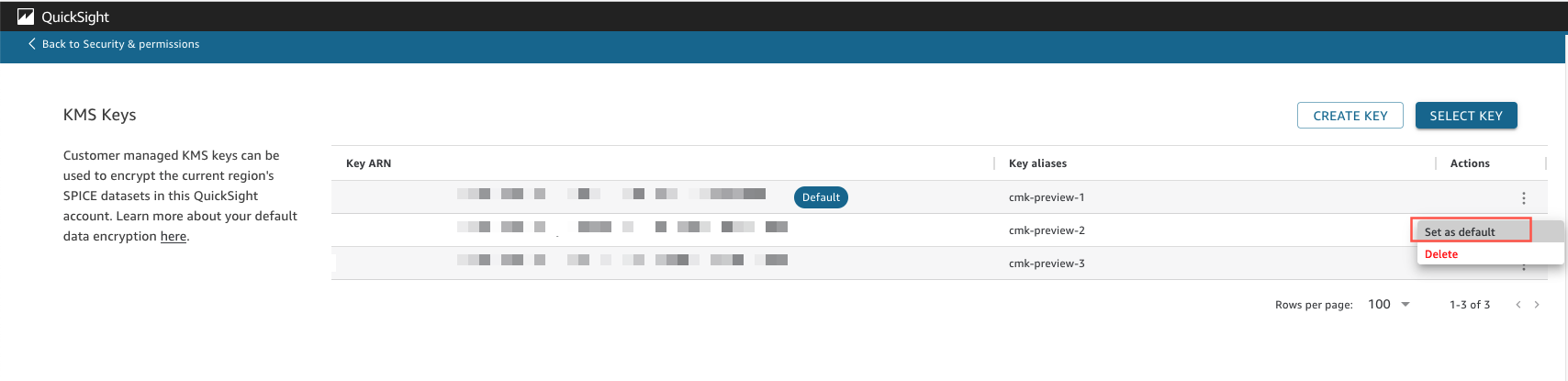

(Optional) Wählen Sie die Option Als Standardverschlüsselungsschlüssel für alle neuen SPICE Datensätze in diesem QuickSight Konto verwenden aus, um den ausgewählten Schlüssel als Standardschlüssel festzulegen. Neben dem Standardschlüssel wird ein blaues Symbol angezeigt, das auf seinen Status hinweist.

Wenn Sie einen Standardschlüssel wählen, werden alle neuen SPICE Datensätze, die in der Region erstellt werden, in der Ihr QuickSight Konto gehostet wird, mit dem Standardschlüssel verschlüsselt.

-

(Optional) Fügen Sie weitere Schlüssel hinzu, indem Sie die vorherigen Schritte in diesem Verfahren wiederholen. Sie können zwar beliebig viele Schlüssel hinzufügen, Sie können jedoch jeweils nur einen Standardschlüssel verwenden.

Anmerkung

Um einen bestimmten Schlüssel für einen bestehenden Datensatz zu verwenden, ändern Sie den Standardschlüssel des Kontos in den neuen Schlüssel und führen Sie dann eine vollständige Aktualisierung des SPICE-Datensatzes durch.

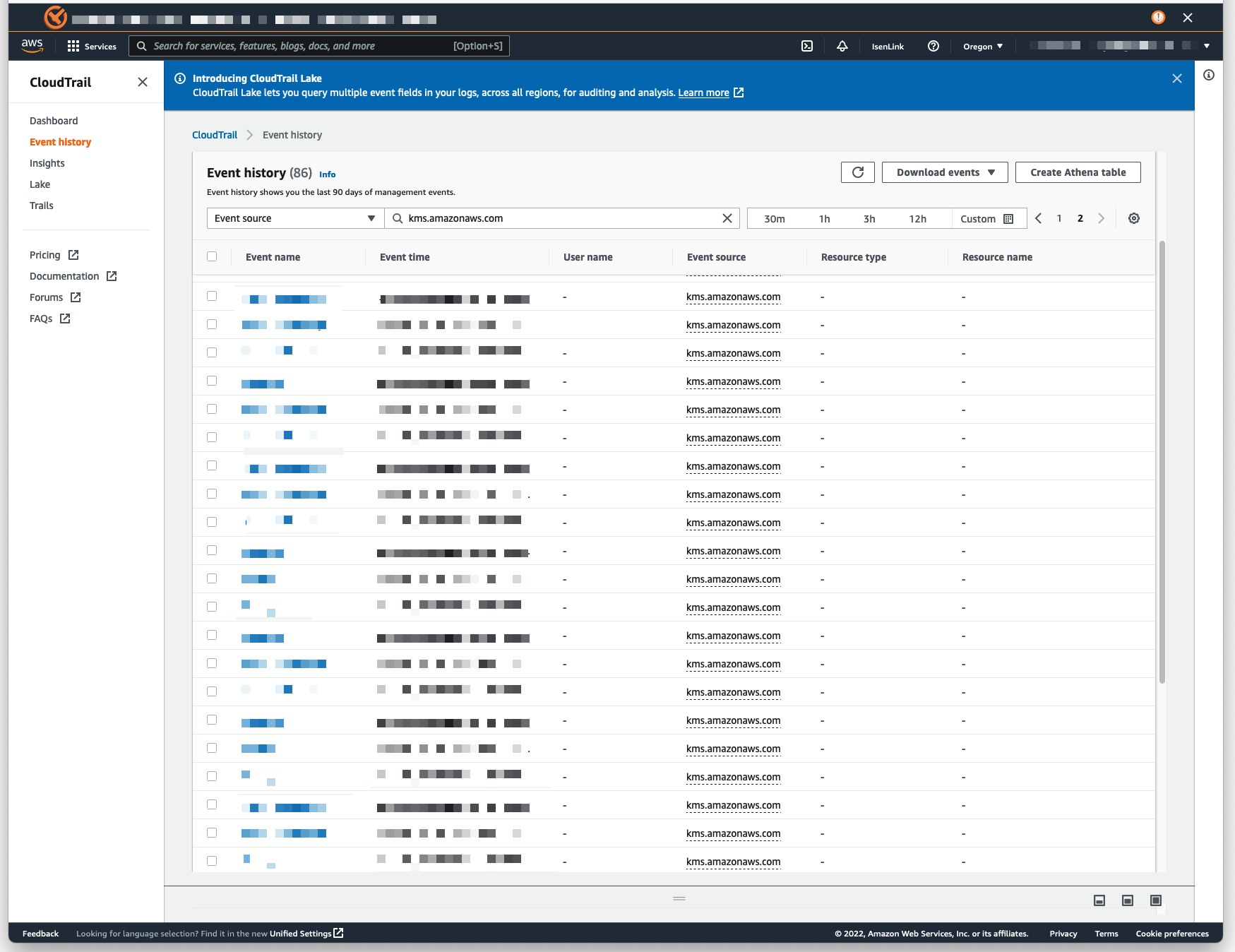

Überprüfen Sie den von einem SPICE-Datensatz verwendeten Schlüssel

Wenn ein Schlüssel verwendet wird, wird ein Audit-Protokoll in AWS CloudTrail erstellt. Sie können das Protokoll verwenden, um die Verwendung des Schlüssels nachzuverfolgen. Wenn Sie wissen möchten, mit welchem Schlüssel ein SPICE Datensatz verschlüsselt ist, finden Sie diese Informationen unter CloudTrail.

Überprüfen SieCMK, ob der aktuell von einem SPICE Datensatz verwendet wird

-

Navigieren Sie zu Ihrem CloudTrail Protokoll. Weitere Informationen finden Sie unter Protokollierung von Vorgängen mit AWS CloudTrail.

-

Suchen Sie mithilfe der folgenden Suchargumente nach den neuesten Zuschussereignissen für den SPICE-Datensatz:

-

Der Name des Ereignisses (

eventName) enthältGrant. -

Die Anforderungsparameter

requestParametersenthalten die QuickSight ARN für den Datensatz.

{ "eventVersion": "1.08", "userIdentity": { "type": "AWSService", "invokedBy": "quicksight.amazonaws.com" }, "eventTime": "2022-10-26T00:11:08Z", "eventSource": "kms.amazonaws.com", "eventName": "CreateGrant", "awsRegion": "us-west-2", "sourceIPAddress": "quicksight.amazonaws.com", "userAgent": "quicksight.amazonaws.com", "requestParameters": { "constraints": { "encryptionContextSubset": { "aws:quicksight:arn": "arn:aws:quicksight:us-west-2:111122223333:dataset/12345678-1234-1234-1234-123456789012" } }, "retiringPrincipal": "quicksight.amazonaws.com", "keyId": "arn:aws:kms:us-west-2:111122223333:key/87654321-4321-4321-4321-210987654321", "granteePrincipal": "quicksight.amazonaws.com", "operations": [ "Encrypt", "Decrypt", "DescribeKey", "GenerateDataKey" ] }, .... } -

-

Je nach Ereignistyp gilt eine der folgenden Möglichkeiten:

CreateGrant— Sie finden den zuletzt verwendeten Wert CMK in der Schlüssel-ID (keyID) für das letzteCreateGrantEreignis für den SPICE Datensatz.RetireGrant— Wenn das letzte CloudTrail Ereignis des SPICE Datensatzes istRetireGrant, gibt es keine Schlüssel-ID und der SPICE Datensatz ist nicht mehr CMK verschlüsselt.

Änderung der Standardeinstellung CMK

Sie können den Standardschlüssel durch einen anderen Schlüssel ändern, der bereits im KMS Schlüssel-Dashboard vorhanden ist. Wenn Sie den Standardschlüssel ändern, werden alle neuen Datensätze, die in SPICE erstellt wurden, mit dem neuen Schlüssel verschlüsselt. Der neue Standardschlüssel ändert, wie neue SPICE-Datensätze verschlüsselt werden. Bestehende Datensätze verwenden jedoch weiterhin den vorherigen Standardschlüssel, bis der Datensatz vollständig aktualisiert ist. Um den Datensatz mit einem neuen Standardschlüssel zu verschlüsseln, führen Sie eine vollständige Aktualisierung des Datensatzes durch.

So ändern Sie den Standardschlüssel in einen vorhandenen Schlüssel

-

Wählen Sie auf der QuickSight Startseite die Option Verwalten QuickSight und dann KMSSchlüssel aus.

-

Wählen Sie auf der KMSSchlüsselseite, ob Sie MANAGEdas KMSSchlüssel-Dashboard öffnen möchten.

-

Navigieren Sie zu dem Schlüssel, den Sie als neuen Standardschlüssel festlegen möchten. Wählen Sie in der Zeile des Schlüssels, mit dem Sie das Menü des Schlüssels öffnen möchten, Aktionen (drei Punkte) aus.

-

Wählen Sie Als Standard festlegen aus.

Der ausgewählte Schlüssel ist jetzt Ihr Standardschlüssel.

Entfernen Sie die CMK Verschlüsselung in Ihrem QuickSight Konto

Sie können den Standardschlüssel entfernen, um die SPICE Datensatzverschlüsselung in Ihrem QuickSight Konto zu deaktivieren. Das Entfernen des Schlüssels verhindert, dass neue Datensätze auf einem verschlüsselt werden. CMK

Um die CMK Verschlüsselung für neue Datensätze zu entfernen SPICE

-

Wählen Sie auf der QuickSight Startseite Manage und QuickSight anschließend KMSKeys aus.

-

Wählen Sie auf der KMSSchlüsselseite die Option Verwalten aus, um das KMSSchlüssel-Dashboard zu öffnen.

-

Wählen Sie in der Zeile mit dem Standardschlüssel Aktionen (drei Punkte) und wählen Sie dann Löschen aus.

-

Wählen Sie im anschließend angezeigten Popup-Feld Entfernen aus.

QuickSight Beendet die Verschlüsselung neuer SPICE Datensätze, nachdem Sie den Standardschlüssel aus Ihrem Konto gelöscht haben. Alle vorhandenen verschlüsselten Datensätze bleiben verschlüsselt, bis eine vollständige Aktualisierung erfolgt.

Überwachung CMK der Nutzung in CloudTrail

Sie können die CMK Nutzung Ihres Kontos in überprüfen AWS CloudTrail. Um Ihre Schlüsselnutzung zu überprüfen, melden Sie sich bei Ihrem AWS Konto an CloudTrail, öffnen Sie es und wählen Sie Eventverlauf aus.

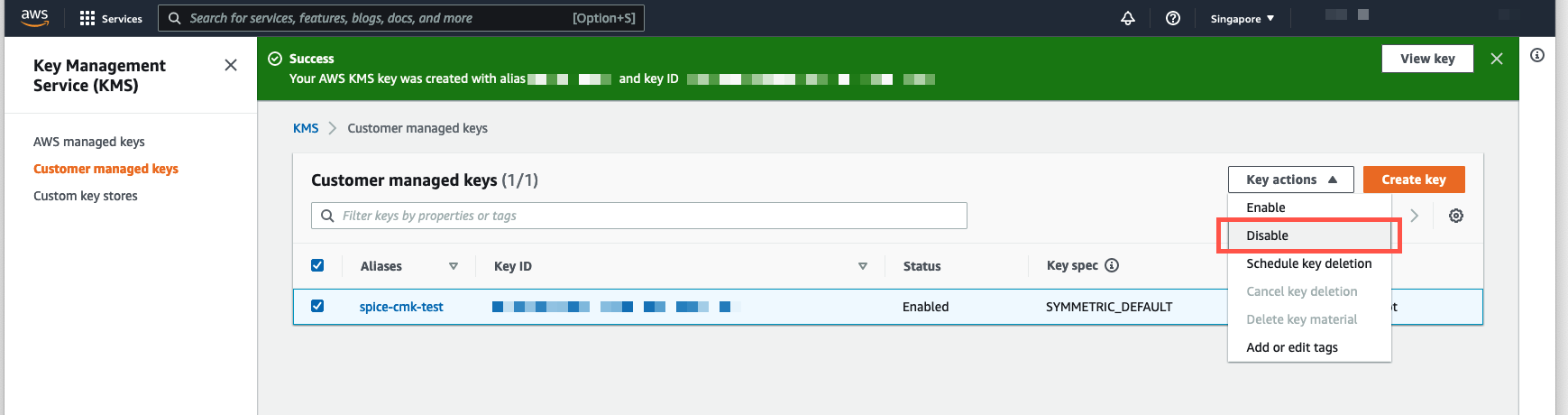

Widerrufen des Zugriffs auf einen CMK -verschlüsselten Datensatz

Sie können den Zugriff auf Ihre CMK SPICE -verschlüsselten Datensätze widerrufen. Wenn Sie den Zugriff auf einen Schlüssel widerrufen, der zur Verschlüsselung eines Datensatzes verwendet wird, wird der Zugriff auf den Datensatz verweigert, bis Sie den Widerruf rückgängig machen. Die folgenden Methoden sind Beispiele dafür, wie Sie den Zugriff widerrufen können:

-

Schalten Sie den Schlüssel in AWS KMS aus.

-

Fügen Sie Ihrer

DenyRichtlinie unter eine QuickSight KMS Richtlinie hinzu. IAM

Gehen Sie wie folgt vor, um den Zugriff auf Ihre CMK -verschlüsselten Datensätze in zu widerrufen. AWS KMS

Um einen Eingang auszuschalten CMK AWS Key Management Service

-

Loggen Sie sich in Ihr AWS Konto ein AWS KMS, öffnen Sie es und wählen Sie Kundenverwaltete Schlüssel aus.

-

Wählen Sie den Schlüssel, den Sie ausschalten möchten.

-

Öffnen Sie das Menü Schlüsselaktionen und wählen Sie Deaktivieren.

Um die weitere Verwendung von zu verhindernCMK, könnten Sie in AWS Identity and Access Management (IAM) eine Deny Richtlinie hinzufügen. Verwenden Sie "Service": "quicksight.amazonaws.com" als Principal und den ARN des Schlüssels als Ressource. Verweigern Sie die folgenden Aktionen: "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*",

"kms:GenerateDataKey*", "kms:DescribeKey".

Wichtig

Nachdem Sie den Zugriff mit einer beliebigen Methode widerrufen haben, kann es bis zu 15 Minuten dauern, bis auf den SPICE-Datensatz nicht mehr zugegriffen werden kann.

Wiederherstellen eines verschlüsselten SPICE-Datensatzes

So stellen Sie einen SPICE-Datensatz wieder her, dessen Zugriff gesperrt ist

-

Stellen Sie den Zugriff auf die wieder herCMK. In der Regel reicht dies aus, um den Datensatz wiederherzustellen.

-

Testen Sie den SPICE-Datensatz, um zu sehen, ob Sie die Daten sehen können.

-

(Optional) Wenn die Daten nicht vollständig wiederhergestellt wurden, auch wenn Sie den Zugriff auf den wiederhergestellt habenCMK, führen Sie eine vollständige Aktualisierung des Datensatzes durch.