Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Technik und Eingrenzung des Zugriffs

Verhindern Sie die unbefugte Nutzung einer Ressource, indem Sie die Funktionen und IAM-Prinzipale einschränken, die Zugriff auf die Ressource haben. Dazu gehört die Einschränkung der Berechtigungen von IAM-Prinzipalen, die Zugriff auf die Ressource haben. Dazu gehört auch der vorübergehende Widerruf von Sicherheitsanmeldeinformationen. Beispiele für Technik und Zugriffskontrolle mithilfe von AWS Diensten werden hier hervorgehoben:

-

Berechtigungen einschränken — Die einem IAM-Prinzipal zugewiesenen Berechtigungen sollten dem Prinzip der geringsten Rechte entsprechen. Während eines aktiven Sicherheitsereignisses müssen Sie jedoch möglicherweise den Zugriff auf eine Zielressource von einem bestimmten IAM-Prinzipal aus noch weiter einschränken. In diesem Fall ist es möglich, den Zugriff auf eine Ressource einzuschränken, indem dem IAM-Prinzipal die entsprechenden Berechtigungen entzogen werden. Dies erfolgt mit dem IAM-Dienst und kann mithilfe des AWS Management Console AWS CLI, des oder eines AWS SDK angewendet werden.

-

Schlüssel widerrufen — IAM-Zugriffsschlüssel werden von IAM-Prinzipalen für den Zugriff auf oder die Verwaltung von Ressourcen verwendet. Dabei handelt es sich um langfristige statische Anmeldeinformationen zum Signieren programmatischer Anfragen an die AWS CLIAWS OR-API. Sie beginnen mit dem Präfix AKIA (weitere Informationen finden Sie im Abschnitt Grundlegendes zu eindeutigen ID-Präfixen unter IAM-Identifikatoren). Um den Zugriff für einen IAM-Prinzipal einzuschränken, wenn ein IAM-Zugriffsschlüssel kompromittiert wurde, kann der Zugriffsschlüssel deaktiviert oder gelöscht werden. Es ist wichtig, Folgendes zu beachten:

-

Ein Zugriffsschlüssel kann reaktiviert werden, nachdem er deaktiviert wurde.

-

Ein Zugriffsschlüssel kann nicht wiederhergestellt werden, sobald er gelöscht wurde.

-

Ein IAM-Prinzipal kann bis zu zwei Zugriffsschlüssel gleichzeitig haben.

-

Benutzer oder Anwendungen, die den Zugriffsschlüssel verwenden, verlieren den Zugriff, sobald der Schlüssel entweder deaktiviert oder gelöscht wird.

-

-

Temporäre Sicherheitsanmeldedaten widerrufen — Temporäre Sicherheitsanmeldedaten können von einer Organisation verwendet werden, um den Zugriff auf AWS Ressourcen zu kontrollieren. Sie beginnen mit dem Präfix ASIA (weitere Informationen finden Sie im Abschnitt Grundlegendes zu eindeutigen ID-Präfixen unter IAM-Identifikatoren). Temporäre Anmeldeinformationen werden in der Regel von IAM-Rollen verwendet und müssen nicht rotiert oder explizit gesperrt werden, da sie eine begrenzte Lebensdauer haben. In Fällen, in denen vor Ablauf der temporären Anmeldeinformationen ein Sicherheitsereignis eintritt, müssen Sie möglicherweise die effektiven Berechtigungen der vorhandenen temporären Anmeldeinformationen ändern. Dies kann mithilfe des darin enthaltenen IAM-Dienstes abgeschlossen werden. AWS Management Console Temporäre Sicherheitsanmeldedaten können auch für IAM-Benutzer ausgestellt werden (im Gegensatz zu IAM-Rollen). Zum Zeitpunkt der Erstellung dieses Artikels gibt es jedoch keine Möglichkeit, die temporären Sicherheitsanmeldedaten für einen IAM-Benutzer innerhalb von zu widerrufen. AWS Management Console Bei Sicherheitsereignissen, bei denen der IAM-Zugriffsschlüssel eines Benutzers durch einen nicht autorisierten Benutzer kompromittiert wird, der temporäre Sicherheitsanmeldedaten erstellt hat, können die temporären Sicherheitsanmeldedaten auf zwei Arten gesperrt werden:

-

Fügen Sie dem IAM-Benutzer eine Inline-Richtlinie hinzu, die den Zugriff auf die Dauer der Ausgabe des Sicherheitstokens verhindert (weitere Informationen finden Sie im Abschnitt Sperren des Zugriffs auf temporäre Sicherheitsanmeldeinformationen, die vor einem bestimmten Zeitpunkt ausgestellt wurden, unter Berechtigungen für temporäre Sicherheitsanmeldeinformationen deaktivieren).

-

Löschen Sie den IAM-Benutzer, dem die kompromittierten Zugriffsschlüssel gehören. Erstellen Sie den Benutzer bei Bedarf erneut.

-

-

AWS WAF- Bestimmte Techniken, die von nicht autorisierten Benutzern eingesetzt werden, beinhalten häufig auftretende bösartige Datenverkehrsmuster, wie Anfragen, die SQL-Injection und Cross-Site Scripting (XSS) beinhalten. AWS WAF kann mithilfe der integrierten Regelanweisungen so konfiguriert werden, dass der Datenverkehr mithilfe dieser Techniken abgeglichen und abgelehnt wird AWS WAF .

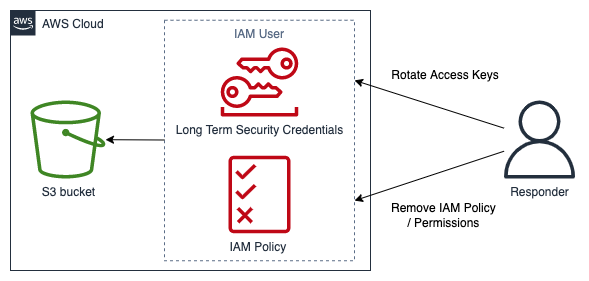

Ein Beispiel für Technik und Zugriffskontrolle finden Sie in der folgenden Abbildung. Ein Incident-Responder rotiert die Zugriffsschlüssel oder entfernt eine IAM-Richtlinie, um zu verhindern, dass ein IAM-Benutzer auf einen Amazon S3 S3-Bucket zugreift.

Beispiel für Technik und Zugangskontrolle