Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einrichtung der Verbreitung vertrauenswürdiger Identitäten mit SageMaker Studio

Das folgende Verfahren führt Sie durch die Einrichtung von SageMaker Studio für die Verbreitung vertrauenswürdiger Identitäten und Benutzerhintergrundsitzungen.

Voraussetzungen

Bevor Sie mit diesem Tutorial beginnen können, müssen Sie die folgenden Aufgaben erledigen:

-

Aktivieren Sie IAM Identity Center. Eine Organisationsinstanz ist erforderlich. Weitere Informationen finden Sie unter Voraussetzungen und Überlegungen.

-

Stellen Sie die Benutzer und Gruppen aus Ihrer Identitätsquelle im IAM Identity Center bereit.

-

Vergewissern Sie sich, dass Benutzerhintergrundsitzungen in der IAM Identity Center-Konsole aktiviert sind. Standardmäßig sind Benutzerhintergrundsitzungen aktiviert und die Sitzungsdauer ist auf 7 Tage festgelegt. Sie können diese Dauer ändern.

Um die Verbreitung vertrauenswürdiger Identitäten von SageMaker Studio aus einzurichten, muss der SageMaker Studio-Administrator die folgenden Schritte ausführen.

Schritt 1: Aktivieren Sie die Verbreitung vertrauenswürdiger Identitäten in einer neuen oder vorhandenen SageMaker Studio-Domäne

SageMaker Studio verwendet Domänen, um Benutzerprofile, Anwendungen und die zugehörigen Ressourcen zu organisieren. Um die Verbreitung vertrauenswürdiger Identitäten zu aktivieren, müssen Sie eine SageMaker Studio-Domäne erstellen oder eine vorhandene Domäne ändern, wie im folgenden Verfahren beschrieben.

-

Öffnen Sie die SageMaker AI-Konsole, navigieren Sie zu Domains und führen Sie einen der folgenden Schritte aus.

Erstellen Sie mithilfe von Setup für Organisationen eine neue SageMaker Studio-Domäne.

Wählen Sie Für Organisationen einrichten aus, und gehen Sie dann wie folgt vor:

Wählen Sie AWS Identity Center als Authentifizierungsmethode.

Aktivieren Sie das Kontrollkästchen Weitergabe vertrauenswürdiger Identitäten für alle Benutzer in dieser Domain aktivieren.

Ändern Sie eine bestehende SageMaker Studio-Domäne.

Wählen Sie eine vorhandene Domäne aus, die IAM Identity Center für die Authentifizierung verwendet.

Wichtig

Die Weitergabe vertrauenswürdiger Identitäten wird nur in SageMaker Studio-Domänen unterstützt, die IAM Identity Center zur Authentifizierung verwenden. Wenn die Domäne IAM für die Authentifizierung verwendet, können Sie die Authentifizierungsmethode nicht ändern und daher die Weitergabe vertrauenswürdiger Identitäten nicht aktivieren.

Bearbeiten Sie die Domäneneinstellungen. Bearbeiten Sie die Authentifizierungs- und Berechtigungseinstellungen, um die Verbreitung vertrauenswürdiger Identitäten zu aktivieren.

Fahren Sie mit Schritt 2 fort: Konfigurieren Sie die standardmäßige Ausführungsrolle für die Domäne. Diese Rolle ist erforderlich, damit Benutzer einer SageMaker Studio-Domain auf andere AWS Dienste wie Amazon S3 zugreifen können.

Schritt 2: Konfigurieren Sie die standardmäßige Domänenausführungsrolle und die Rollenvertrauensrichtlinie

Eine Domänenausführungsrolle ist eine IAM-Rolle, die eine SageMaker Studio-Domäne im Namen aller Benutzer in der Domäne übernimmt. Die Berechtigungen, die Sie dieser Rolle zuweisen, bestimmen, welche Aktionen SageMaker Studio ausführen kann.

Gehen Sie wie folgt vor, um eine Domain-Ausführungsrolle zu erstellen oder auszuwählen:

Erstellen Sie mithilfe von Setup für Organisationen eine Rolle, oder wählen Sie sie aus.

Öffnen Sie die SageMaker AI-Konsole und folgen Sie den Anweisungen in Schritt 2: Rollen und ML-Aktivitäten konfigurieren, um eine neue Domain-Ausführungsrolle zu erstellen, oder wählen Sie eine vorhandene Rolle aus.

Schließen Sie die restlichen Einrichtungsschritte ab, um Ihre SageMaker Studio-Domain zu erstellen.

-

Erstellen Sie manuell eine Ausführungsrolle.

Öffnen Sie die IAM-Konsole und erstellen Sie die Ausführungsrolle selbst.

Aktualisieren Sie die Vertrauensrichtlinie, die der Domänenausführungsrolle zugeordnet ist, sodass sie die folgenden beiden Aktionen umfasst:

sts:AssumeRoleundsts:SetContext. Informationen dazu, wie Sie die Ausführungsrolle für Ihre SageMaker Studio-Domäne finden, finden Sie unter Domänenausführungsrolle abrufen.Eine Vertrauensrichtlinie gibt die Identität an, die eine Rolle übernehmen kann. Diese Richtlinie ist erforderlich, damit der SageMaker Studio-Dienst die Rolle der Domänenausführung übernehmen kann. Fügen Sie diese beiden Aktionen hinzu, sodass sie in Ihrer Richtlinie wie folgt angezeigt werden.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "sagemaker.amazonaws.com" ] }, "Action": [ "sts:AssumeRole", "sts:SetContext" ] } ] }

Schritt 3: Überprüfen Sie die erforderlichen Amazon S3 Access Grant-Berechtigungen für die Domain-Ausführungsrolle

Um Amazon S3 Access Grants verwenden zu können, müssen Sie Ihrer SageMaker Studio-Domain-Ausführungsrolle eine Berechtigungsrichtlinie (entweder als Inline-Richtlinie oder als vom Kunden verwaltete Richtlinie) angehängt haben, die die folgenden Berechtigungen enthält.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetDataAccess", "s3:GetAccessGrantsInstanceForPrefix" ], "Resource": "arn:aws:s3:us-east-2:111122223333:access-grants/default" } ] }

Wenn Sie keine Richtlinie haben, die diese Berechtigungen enthält, folgen Sie den Anweisungen unter Hinzufügen und Entfernen von IAM-Identitätsberechtigungen im AWS Identity and Access Management Benutzerhandbuch.

Schritt 4: Weisen Sie der Domain Gruppen und Benutzer zu

Weisen Sie der SageMaker Studio-Domäne Gruppen und Benutzer zu, indem Sie die Schritte unter Gruppen und Benutzer hinzufügen befolgen.

Schritt 5: Amazon S3 Access Grants einrichten

Um Amazon S3 Access Grants einzurichten, folgen Sie den Schritten unter Konfiguration von Amazon S3 Access Grants für die Weitergabe vertrauenswürdiger Identitäten über das IAM Identity Center. Folgen Sie den step-by-step Anweisungen, um die folgenden Aufgaben zu erledigen:

Erstellen Sie eine Amazon S3 Access Grants-Instance.

Registrieren Sie einen Standort in dieser Instance.

Erstellen Sie Zuschüsse, um bestimmten Benutzern oder Gruppen von IAM Identity Center den Zugriff auf bestimmte Amazon S3 S3-Standorte oder Untergruppen (z. B. bestimmte Präfixe) innerhalb dieser Standorte zu ermöglichen.

Schritt 6: Reichen Sie einen SageMaker Schulungsjob ein und sehen Sie sich die Hintergrundinformationen der Benutzer an

Starten Sie in SageMaker Studio ein neues Jupyter-Notizbuch und reichen Sie einen Schulungsjob ein. Führen Sie während der Ausführung des Jobs die folgenden Schritte aus, um die Sitzungsinformationen anzuzeigen und zu überprüfen, ob der Sitzungskontext für den Benutzer im Hintergrund aktiv ist.

-

Öffnen Sie die IAM-Identity-Center-Konsole.

-

Wählen Sie Users (Benutzer) aus.

-

Wählen Sie auf der Seite Benutzer den Benutzernamen des Benutzers aus, dessen Sitzungen Sie verwalten möchten. Dadurch gelangen Sie zu einer Seite mit den Benutzerinformationen.

-

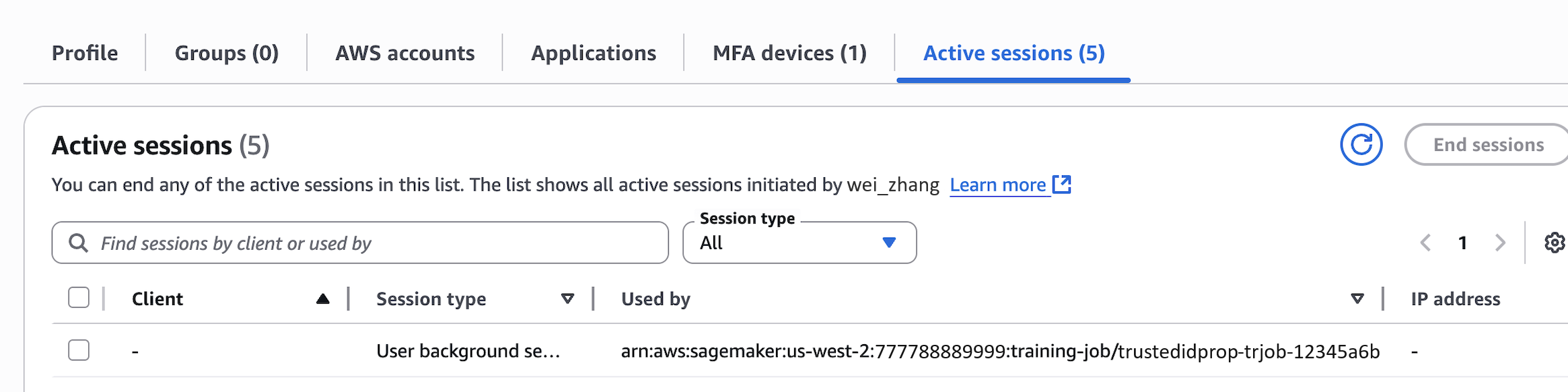

Wählen Sie auf der Seite des Benutzers die Registerkarte Aktive Sitzungen aus. Die Zahl in Klammern neben Aktive Sitzungen gibt die Anzahl der aktiven Sitzungen für diesen Benutzer an.

Um anhand des Amazon-Ressourcennamens (ARN) des Jobs, der die Sitzung verwendet, nach Sitzungen zu suchen, wählen Sie in der Liste Sitzungstyp die Option User background sessions aus und geben Sie dann den Job-ARN in das Suchfeld ein.

Im Folgenden finden Sie ein Beispiel dafür, wie ein Schulungsjob, der eine Benutzer-Hintergrundsitzung verwendet, auf der Registerkarte Aktive Sitzungen für einen Benutzer angezeigt wird.

Schritt 7: Sehen Sie sich die CloudTrail Protokolle an, um die Verbreitung vertrauenswürdiger Identitäten in zu überprüfen CloudTrail

Wenn die Verbreitung vertrauenswürdiger Identitäten aktiviert ist, werden Aktionen in den CloudTrail Ereignisprotokollen unter dem onBehalfOf Element angezeigt. Das userId gibt die ID des IAM Identity Center-Benutzers wieder, der den Schulungsjob initiiert hat. Das folgende CloudTrail Ereignis erfasst den Prozess der Weitergabe vertrauenswürdiger Identitäten.

"userIdentity": { "type": "AssumedRole", "principalId": "AROA123456789EXAMPLE:SageMaker", "arn": "arn:aws:sts::111122223333:assumed-role/SageMaker-ExecutionRole-20250728T125817/SageMaker", "accountId": "111122223333", "accessKeyId": "ASIAIOSFODNN7EXAMPLE", "sessionContext": { "sessionIssuer": { "type": "Role", "principalId": "AROA123456789EXAMPLE", "arn": "arn:aws:iam::111122223333:role/service-role/SageMaker-ExecutionRole-20250728T125817", "accountId": "111122223333", "userName": "SageMaker-ExecutionRole-20250728T125817" }, "attributes": { "creationDate": "2025-07-29T17:17:10Z", "mfaAuthenticated": "false" } }, "onBehalfOf": { "userId": "2801d3e0-f0e1-707f-54e8-f558b19f0a10", "identityStoreArn": "arn:aws:identitystore::777788889999:identitystore/d-1234567890" } },

Überlegungen zur Laufzeit

Wenn ein Administrator MaxRuntimeInSecondsfür lang andauernde Trainings- oder Verarbeitungsaufträge festlegt, die kürzer als die Dauer der Benutzerhintergrundsitzung sind, führt SageMaker Studio den Job mindestens für die Dauer der MaxRuntimeInSeconds Benutzerhintergrundsitzung aus.

Weitere Informationen zu MaxRuntimeInSecondsfinden Sie in der Anleitung für den CreateTrainingJob StoppingConditionParameter in der Amazon SageMaker API-Referenz.