Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einzelheiten zu den Komponenten

Wie im Architekturdiagramm beschrieben, verwenden vier der Komponenten dieser Lösung Automatisierungen, um IP-Adressen zu überprüfen und sie der AWS-WAF-Blockliste hinzuzufügen. In den folgenden Abschnitten wird jede dieser Komponenten ausführlicher erläutert.

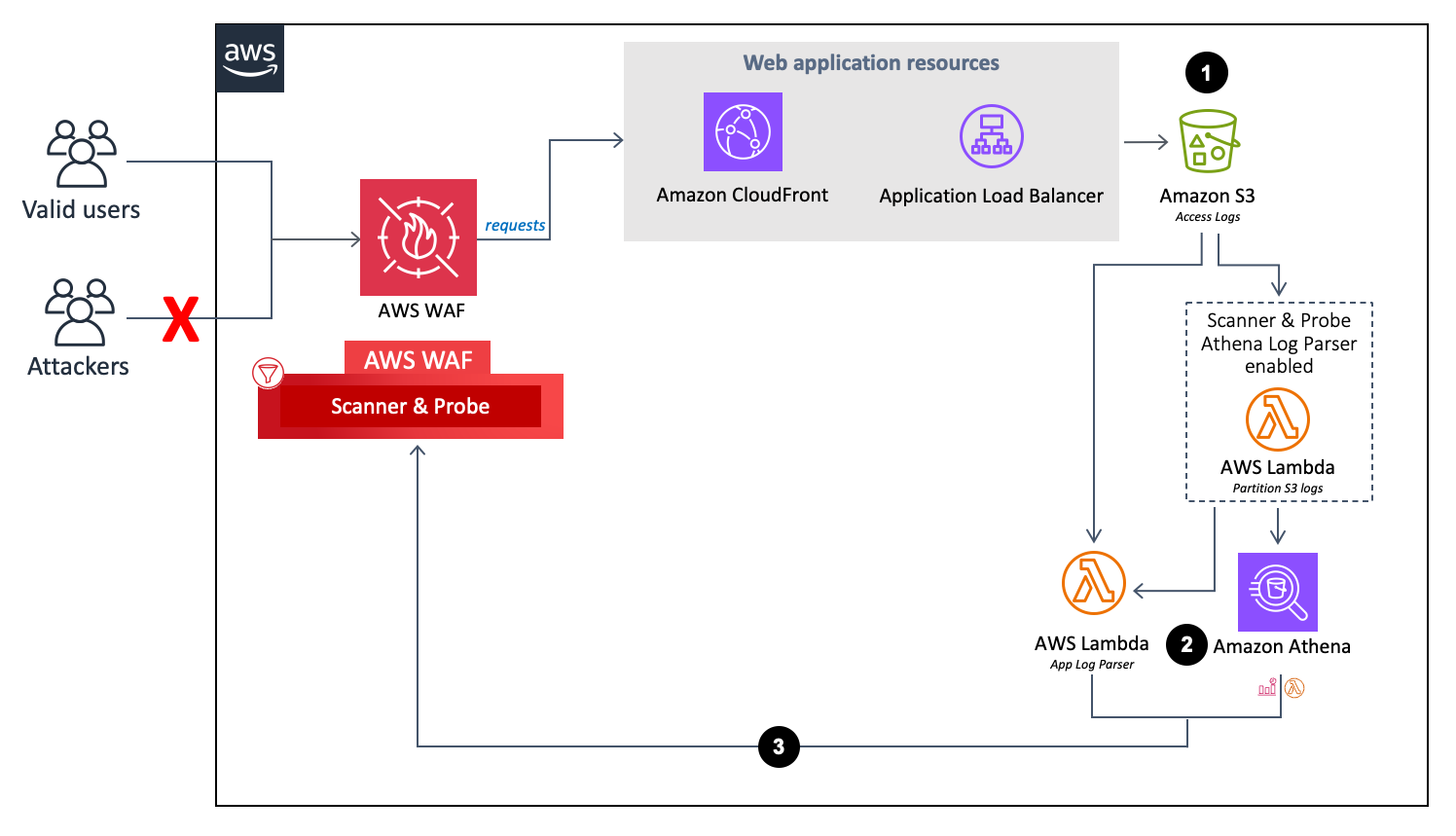

Log-Parser — Anwendung

Der Anwendungsprotokoll-Parser schützt vor Scannern und Sonden.

Ablauf des Parsers für das Anwendungsprotokoll.

-

Wenn CloudFront oder ein ALB Anfragen im Namen Ihrer Webanwendung empfängt, sendet es Zugriffsprotokolle an einen Amazon S3 S3-Bucket.

-

(Optional) Wenn Sie

Yes - Amazon Athena log parserfür die Vorlagenparameter Activate HTTP Flood Protection und Activate Scanner & Probe Protection auswählen, verschiebt eine Lambda-Funktion Zugriffsprotokolle von ihrem ursprünglichen Ordner<customer-bucket>/AWSLogsin einen neu partitionierten Ordner<customer-bucket>/AWSLogs-partitioned/<optional-prefix>/year=<YYYY>/month=<MM>/day=<DD>/hour=<HH>/, sobald sie in Amazon S3 ankommen. -

(Optional) Wenn Sie

yesfür den Vorlagenparameter Daten im ursprünglichen S3-Speicherort beibehalten auswählen, verbleiben die Protokolle an ihrem ursprünglichen Speicherort und werden in ihren partitionierten Ordner kopiert, wodurch Ihr Protokollspeicher dupliziert wird.Anmerkung

Für den Athena-Protokollparser partitioniert diese Lösung nur neue Protokolle, die nach der Bereitstellung dieser Lösung in Ihrem Amazon S3 S3-Bucket ankommen. Wenn Sie über bestehende Protokolle verfügen, die Sie partitionieren möchten, müssen Sie diese Protokolle nach der Bereitstellung dieser Lösung manuell auf Amazon S3 hochladen.

-

-

Basierend auf Ihrer Auswahl für die Vorlagenparameter Activate HTTP Flood Protection und Activate Scanner & Probe Protection verarbeitet diese Lösung Protokolle mit einem der folgenden Verfahren:

-

Lambda — Jedes Mal, wenn ein neues Zugriffsprotokoll im Amazon S3 S3-Bucket gespeichert wird, wird die

Log ParserLambda-Funktion initiiert. -

Athena — Standardmäßig wird die Scanner & Probe Protection Athena-Abfrage alle fünf Minuten ausgeführt, und die Ausgabe wird an AWS WAF weitergeleitet. Dieser Prozess wird durch ein CloudWatch Ereignis initiiert, das die Lambda-Funktion startet, die für die Ausführung der Athena-Abfrage verantwortlich ist, und das Ergebnis an AWS WAF überträgt.

-

-

Die Lösung analysiert die Protokolldaten, um IP-Adressen zu identifizieren, die mehr Fehler als das definierte Kontingent generiert haben. Die Lösung aktualisiert dann eine festgelegte AWS-WAF-IP-Set-Bedingung, um diese IP-Adressen für einen vom Kunden definierten Zeitraum zu blockieren.

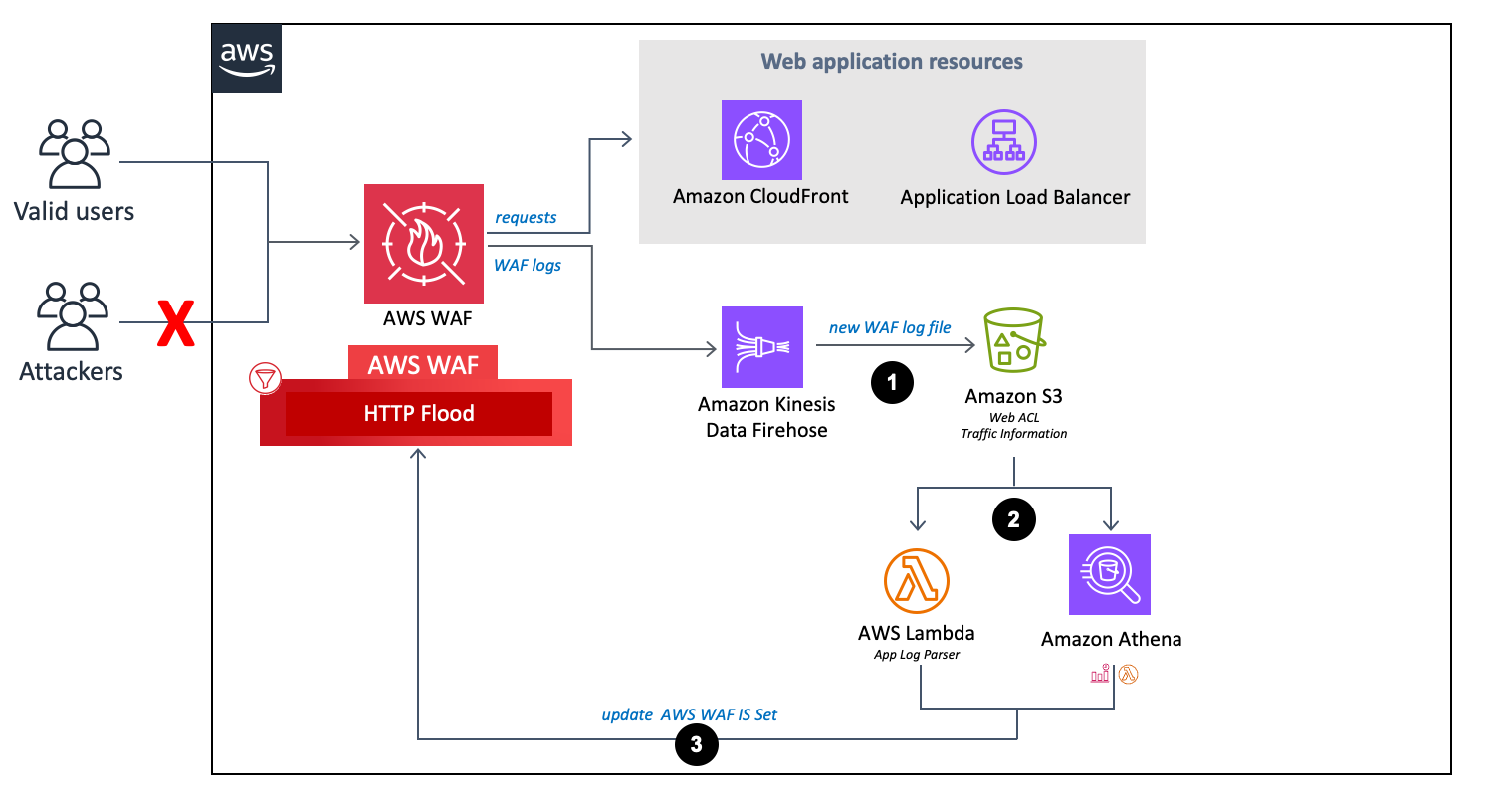

Protokollparser — AWS WAF

Wenn Sie HTTP Flood Protection aktivieren yes - AWS Lambda log parser oder yes - Amazon Athena log parser auswählen, stellt diese Lösung die folgenden Komponenten bereit, die AWS-WAF-Protokolle analysieren, um Ursprünge zu identifizieren und zu blockieren, die den Endpunkt mit einer Anforderungsrate überfluten, die das von Ihnen definierte Kontingent übersteigt.

Ablauf des AWS WAF WAF-Protokollparsers.

-

Wenn AWS WAF Zugriffsprotokolle empfängt, sendet sie die Protokolle an einen Firehose-Endpunkt. Firehose liefert die Protokolle dann an einen partitionierten Bucket in Amazon S3 mit dem Namen

<customer-bucket>/AWSLogs/<optional-prefix>/year=<YYYY>/month=<MM>/day=<DD>/hour=<HH>/ -

Basierend auf Ihrer Auswahl für die Vorlagenparameter „HTTP Flood Protection aktivieren“ und „Scanner & Probe Protection aktivieren“ verarbeitet diese Lösung Protokolle mit einem der folgenden Verfahren:

-

Lambda: Jedes Mal, wenn ein neues Zugriffsprotokoll im Amazon S3 S3-Bucket gespeichert wird, wird die

Log ParserLambda-Funktion initiiert. -

Athena: Standardmäßig werden alle fünf Minuten die Scanner- und Sonden-Athena-Abfrage ausgeführt und die Ausgabe wird an AWS WAF übertragen. Dieser Prozess wird durch ein CloudWatch Amazon-Ereignis initiiert, das dann die Lambda-Funktion startet, die für die Ausführung der Amazon Athena-Abfrage verantwortlich ist, und das Ergebnis in AWS WAF überträgt.

-

-

Die Lösung analysiert die Protokolldaten, um IP-Adressen zu identifizieren, die mehr Anfragen als das definierte Kontingent gesendet haben. Die Lösung aktualisiert dann eine festgelegte AWS-WAF-IP-Set-Bedingung, um diese IP-Adressen für einen vom Kunden definierten Zeitraum zu blockieren.

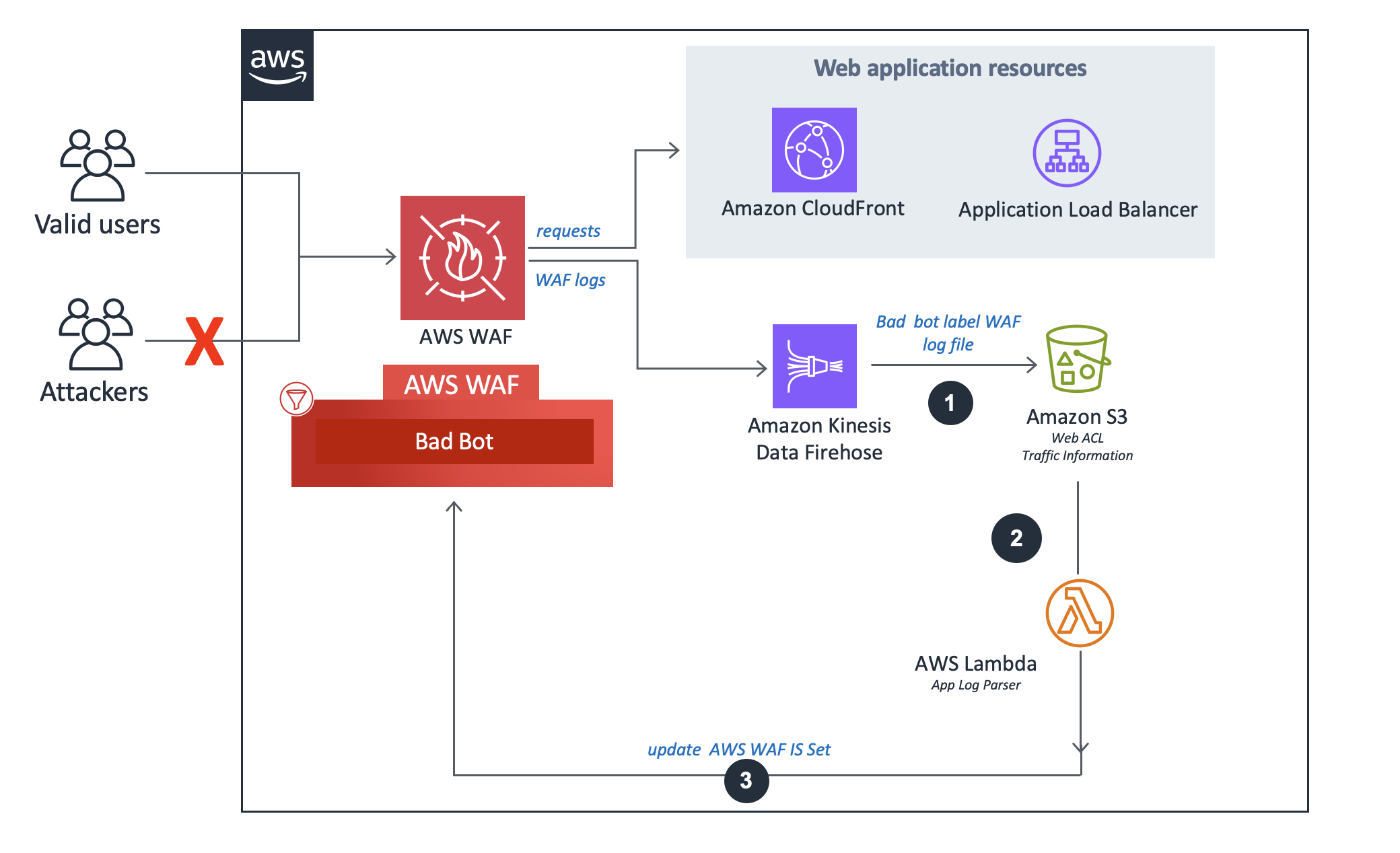

Log-Parser — Schlechter Bot

Der Bad Bot Log Parser untersucht Anfragen an den Honeypot-Endpunkt, um deren Quell-IP-Adresse zu extrahieren.

Fehlerhafter Bot-Log-Parser-Flow.

-

Wenn aktiviert

Bad Bot Protectionist und sowohl die Funktionen HTTP Flood Protection als auch Scanner & Probe Protection deaktiviert sind: Das System verwendet den Log Lambda-Parser, der nur bösartige Bot-Anfragen auf der Grundlage von WAF-Labelfiltern protokolliert. -

Die Lambda-Funktion fängt Anforderungsheader ab und untersucht sie, um die IP-Adresse der Quelle zu extrahieren, die auf den Trap-Endpunkt zugegriffen hat.

-

Die Lösung analysiert die Protokolldaten, um IP-Adressen zu identifizieren, die mehr Anfragen als das definierte Kontingent gesendet haben. Die Lösung aktualisiert dann eine festgelegte AWS-WAF-IP-Set-Bedingung, um diese IP-Adressen für einen vom Kunden definierten Zeitraum zu blockieren.

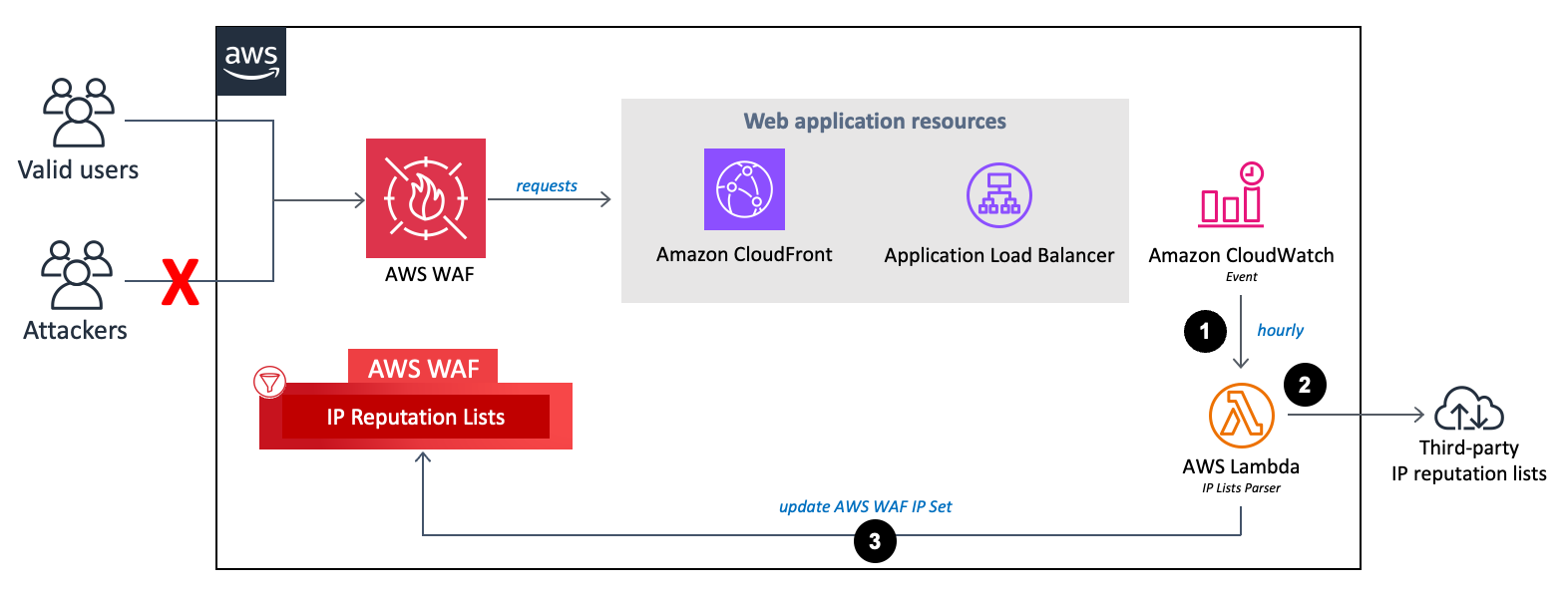

Parser für IP-Listen

Die IP Lists Parser Lambda-Funktion schützt vor bekannten Angreifern, die in IP-Reputationslisten von Drittanbietern identifiziert wurden.

Die IP-Reputation listet den Parser-Flow auf.

-

Ein stündliches CloudWatch Amazon-Ereignis ruft die

IP Lists ParserLambda-Funktion auf. -

Die Lambda-Funktion sammelt und analysiert Daten aus drei Quellen:

-

DROP- und EDROP-Listen von Spamhaus

-

IP-Liste neuer Bedrohungen von Proofpoint

-

Liste der Tor-Exit-Knoten

-

-

Die Lambda-Funktion aktualisiert die AWS-WAF-Blockliste mit den aktuellen IP-Adressen.