Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Aktiviere „Als ausführen“ -Unterstützung für Linux and macOS verwaltete Knoten

Standardmäßig Session Manager authentifiziert Verbindungen mit den Anmeldeinformationen des vom System generierten ssm-user Kontos, das auf einem verwalteten Knoten erstellt wurde. (Unter Linux und macOS Maschinen, zu denen dieses Konto hinzugefügt wurde/etc/sudoers/.) Wenn Sie möchten, können Sie Sitzungen stattdessen mit den Anmeldeinformationen eines Betriebssystem-Benutzerkontos (OS) oder eines Domainbenutzers für Instances authentifizieren, die einem Active Directory beigetreten sind. In diesem Fall überprüft Session Manager vor dem Starten der Sitzung, ob das von Ihnen angegebene Betriebssystemkonto auf dem Knoten oder in der Domain vorhanden ist. Wenn Sie versuchen, eine Sitzung mit einem Betriebssystemkonto zu starten, das auf dem Knoten oder in der Domain nicht vorhanden ist, schlägt die Verbindung fehl.

Anmerkung

Session Manager unterstützt nicht die Verwendung des root-Benutzerkontos eines Betriebssystems zur Authentifizierung von Verbindungen. Für Sitzungen, die mit einem Betriebssystem-Benutzerkonto authentifiziert werden, gelten die Betriebssystem- und Verzeichnisrichtlinien des Knotens, wie Anmeldeeinschränkungen oder Nutzungseinschränkungen für Systemressourcen, möglicherweise nicht.

Funktionsweise

Wenn Sie die Run As-Unterstützung für Sitzungen aktivieren, überprüft das System für Zugriffsberechtigungen wie folgt:

-

Wurde die IAM-Entität (Benutzer oder Rolle) des Benutzers, der die Sitzung startet, mit

SSMSessionRunAs =gekennzeichnet?os user account nameFalls ja, ist der Betriebssystem-Benutzername auf dem verwalteten Knoten vorhanden? Wenn dies der Fall ist, wird die Sitzung gestartet. Wenn dies nicht der Fall ist, wird das Starten der Sitzung verboten.

Wenn die IAM-Entität nicht mit

SSMSessionRunAs =gekennzeichnet wurde, fahren Sie mit Schritt 2 fort.os user account name -

Wenn die IAM-Entität nicht markiert wurde

SSMSessionRunAs =, wurde in den s ein Betriebssystem-Benutzername angegeben AWS-KontoSession Manager Präferenzen?os user account nameFalls ja, ist der Betriebssystem-Benutzername auf dem verwalteten Knoten vorhanden? Wenn dies der Fall ist, wird die Sitzung gestartet. Wenn dies nicht der Fall ist, wird das Starten der Sitzung verboten.

Anmerkung

Wenn Sie die Unterstützung „Ausführen als“ aktivieren, wird Session Manager daran gehindert, Sitzungen mit dem ssm-user-Konto auf einem verwalteten Knoten zu starten. Das heißt, wenn Session Manager schlägt die Verbindung mit dem angegebenen Betriebssystembenutzerkonto fehl, es wird nicht auf die Verbindung mit der Standardmethode zurückgegriffen.

Wenn Sie „Ausführen als“ aktivieren, ohne ein Betriebssystemkonto anzugeben oder eine IAM-Entität zu markieren, und Sie in den Session Manager-Einstellungen kein Betriebssystemkonto angegeben haben, schlagen Sitzungsverbindungsversuche fehl.

Um die Unterstützung für „Als ausführen“ zu aktivieren Linux and macOS verwaltete Knoten

Öffnen Sie die AWS Systems Manager Konsole unter https://console.aws.amazon.com/systems-manager/

. -

Wählen Sie im Navigationsbereich Session Manager.

-

Wählen Sie die Registerkarte Präferenzen und anschließend Bearbeiten aus.

-

Aktivieren Sie das Kontrollkästchen neben „Als Unterstützung ausführen“ aktivieren für Linux Instanzen.

-

Führen Sie eine der folgenden Aktionen aus:

-

Option 1: Geben Sie im Feld Benutzername des Betriebssystems den Namen des Benutzerkontos des Betriebssystems auf dem verwalteten Zielknoten ein, den Sie zum Starten von Sitzungen verwenden möchten. Wenn Sie diese Option verwenden, werden alle Sitzungen von demselben Betriebssystembenutzer für alle Benutzer in Ihrem System ausgeführt AWS-Konto , die eine Verbindung herstellen Session Manager.

-

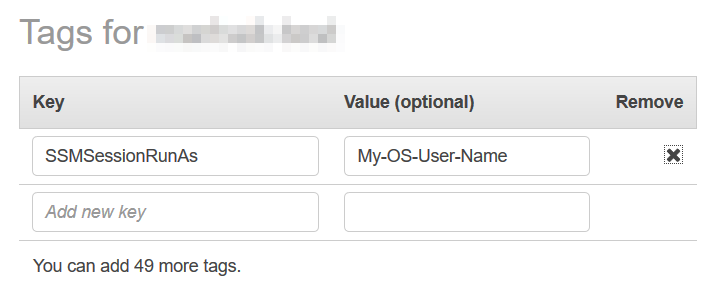

Option 2 (empfohlen): Wählen Sie den Link Die IAM-Konsole öffnen. Wählen Sie im Navigationsbereich eine der Optionen Users (Benutzer) oder Roles (Rollen). Wählen Sie die Entität (Benutzer oder Rolle) aus, der Sie Tags hinzufügen möchten, und wählen Sie dann die Registerkarte Tags. Geben Sie

SSMSessionRunAsals Schlüsselname ein. Geben Sie den Namen eines Betriebssystem-Benutzerkontos als den Schlüsselwert ein. Wählen Sie Änderungen speichern aus.Mit dieser Option können Sie bei Bedarf eindeutige Betriebssystembenutzer für verschiedene IAM-Entitäten angeben. Weitere Informationen zum Taggen von IAM-Entitäten (Benutzern oder Rollen) finden Sie unter Tagging IAM-Ressourcen im IAM-Benutzerhandbuch.

Im Folgenden wird ein Beispiel gezeigt.

-

-

Wählen Sie Speichern.