Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Arbeiten mit AWS IAM Access Analyzer

In den folgenden Abschnitten wird beschrieben, wie Sie die IAM-Richtlinienvalidierung und benutzerdefinierte Richtlinienprüfungen in der durchführen. AWS Toolkit for Visual Studio Code Weitere Informationen finden Sie in den folgenden Themen im AWS Identity and Access Management Benutzerhandbuch: Überprüfung der IAM Access Analyzer-Richtlinien und Überprüfung benutzerdefinierter IAM Access Analyzer-Richtlinien.

Voraussetzungen

Die folgenden Voraussetzungen müssen erfüllt sein, bevor Sie mit den IAM Access Analyzer-Richtlinienprüfungen aus dem Toolkit arbeiten können.

Installieren Sie Python Version 3.6 oder höher.

Installieren Sie entweder den IAM-Richtlinienvalidator für oder den AWS CloudFormation IAM-Richtlinienvalidator für

Terraform, der für die Python-CLI-Tools erforderlich und im Fenster IAM-Richtlinienprüfungen angegeben ist. Konfigurieren Sie Ihre Rollenanmeldedaten. AWS

IAM Access Analyzer-Richtlinienüberprüfungen

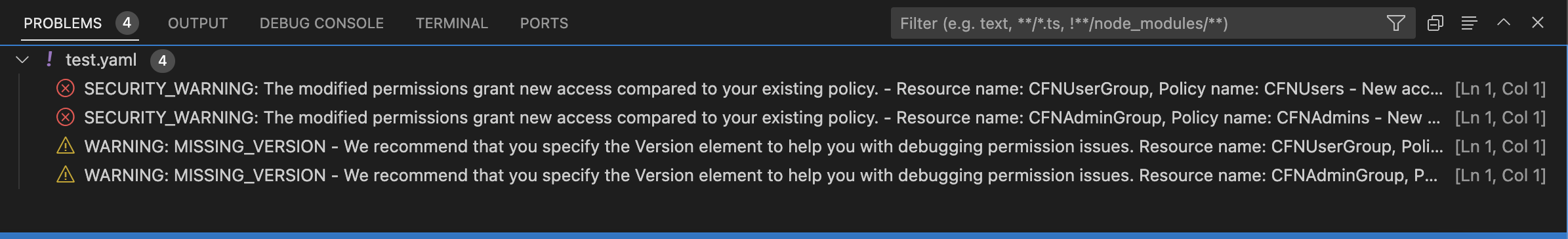

Mit dem können Sie Richtlinienprüfungen für AWS CloudFormation Vorlagen, Terraform-Pläne und JSON-Richtliniendokumente durchführen. AWS Toolkit for Visual Studio Code Ihre Prüfungsergebnisse können im VS Code Problems Panel eingesehen werden. Die folgende Abbildung zeigt das VS Code Problems Panel.

IAM Access Analyzer bietet 4 Arten von Prüfungen:

Richtlinie validieren

CheckAccessNotGranted

CheckNoNewAccess

CheckNoPublicAccess

In den folgenden Abschnitten wird beschrieben, wie die einzelnen Prüfungstypen ausgeführt werden.

Anmerkung

Konfigurieren Sie Ihre AWS Rollenanmeldedaten, bevor Sie eine Prüfung durchführen. Zu den unterstützten Dateien gehören die folgenden Dokumenttypen: AWS CloudFormation Vorlagen, Terraform-Pläne und JSON-Richtliniendokumente

Dateipfadverweise werden in der Regel von Ihrem Administrator oder Sicherheitsteam bereitgestellt und können ein Systemdateipfad oder eine Amazon S3 S3-Bucket-URI sein. Um eine Amazon S3 S3-Bucket-URI verwenden zu können, muss Ihre aktuelle Rolle Zugriff auf den Amazon S3 S3-Bucket haben.

Mit jeder Überprüfung der benutzerdefinierten Richtlinien ist eine Gebühr verbunden. Einzelheiten zu den Preisen für benutzerdefinierte Policy-Checks finden Sie in der Preisübersicht für AWS IAM Access Analyzer

Validate Policy wird ausgeführt

Die Überprüfung „Richtlinie validieren“, auch als Richtlinienvalidierung bezeichnet, validiert Ihre Richtlinie anhand der Grammatik und der AWS Best Practices der IAM-Richtlinien. Weitere Informationen finden Sie in den Themen Grammatik der IAM-JSON-Richtliniensprache und Bewährte AWS Sicherheitsmethoden in IAM im Benutzerhandbuch. AWS Identity and Access Management

Öffnen Sie in VS Code eine unterstützte Datei, die AWS IAM-Richtlinien enthält, im VS Code-Editor.

Um die IAM Access Analyzer-Richtlinienprüfungen zu öffnen, öffnen Sie die VS Code-Befehlspalette

CRTL+Shift+P, indem Sie auf, suchen und dann klickenIAM Policy Checks, um den Bereich IAM-Richtlinienprüfungen im VS Code-Editor zu öffnen.Wählen Sie im Bereich „IAM Policy Checks“ Ihren Dokumenttyp aus dem Dropdownmenü aus.

Wählen Sie im Abschnitt „Richtlinien validieren“ die Schaltfläche „Richtlinienvalidierung ausführen“, um die Überprüfung „Richtlinie validieren“ auszuführen.

Überprüfen Sie im Problembereich in VS Code die Ergebnisse Ihrer Richtlinienüberprüfung.

Aktualisieren Sie Ihre Richtlinie und wiederholen Sie dieses Verfahren. Führen Sie die Überprüfung „Richtlinie validieren“ erneut aus, bis Ihre Ergebnisse der Richtlinienüberprüfung keine Sicherheitswarnungen oder Fehler mehr anzeigen.

Wird ausgeführt CheckAccessNotGranted

CheckAccessNotGranted ist eine benutzerdefinierte Richtlinienüberprüfung, mit der überprüft wird, ob bestimmte IAM-Aktionen gemäß Ihrer Richtlinie nicht zulässig sind.

Anmerkung

Dateipfadverweise werden in der Regel von Ihrem Administrator oder Sicherheitsteam bereitgestellt und können ein Systemdateipfad oder eine Amazon S3 S3-Bucket-URI sein. Um eine Amazon S3 S3-Bucket-URI verwenden zu können, muss Ihre aktuelle Rolle Zugriff auf den Amazon S3 S3-Bucket haben. Es muss mindestens eine Aktion oder Ressource angegeben werden, und die Datei sollte nach dem folgenden Beispiel strukturiert werden:

{"actions": ["action1", "action2", "action3"], "resources": ["resource1", "resource2", "resource3"]}

Öffnen Sie in VS Code eine unterstützte Datei, die AWS IAM-Richtlinien enthält, im VS Code-Editor.

Um die IAM Access Analyzer-Richtlinienprüfungen zu öffnen, öffnen Sie die VS Code-Befehlspalette

CRTL+Shift+P, indem Sie auf, suchen und dann klickenIAM Policy Checks, um den Bereich IAM-Richtlinienprüfungen im VS Code-Editor zu öffnen.Wählen Sie im Bereich „IAM Policy Checks“ Ihren Dokumenttyp aus dem Dropdownmenü aus.

Wählen Sie im Abschnitt Benutzerdefinierte Richtlinienprüfungen die Option aus CheckAccessNotGranted.

In das Texteingabefeld können Sie eine durch Kommas getrennte Liste eingeben, die Aktionen und Ressourcen enthält. ARNs Es muss mindestens eine Aktion oder Ressource bereitgestellt werden.

Wählen Sie die Schaltfläche „Benutzerdefinierte Richtlinienüberprüfung ausführen“.

Überprüfen Sie im Problembereich in VS Code die Ergebnisse Ihrer Richtlinienüberprüfung. Benutzerdefinierte Richtlinienprüfungen geben ein

FAILErgebnisPASSoder ein Ergebnis zurück.Aktualisieren Sie Ihre Richtlinie und wiederholen Sie diesen Vorgang. Führen Sie die CheckAccessNotGranted Prüfung erneut durch, bis sie zurückgegeben

PASSwird.

Wird ausgeführt CheckNoNewAccess

CheckNoNewAccess ist eine benutzerdefinierte Richtlinienüberprüfung, mit der überprüft wird, ob Ihre Richtlinie im Vergleich zu einer Referenzrichtlinie neuen Zugriff gewährt.

Öffnen Sie in VS Code eine unterstützte Datei, die AWS IAM-Richtlinien enthält, im VS Code-Editor.

Um die IAM Access Analyzer-Richtlinienprüfungen zu öffnen, öffnen Sie die VS Code-Befehlspalette

CRTL+Shift+P, indem Sie auf, suchen und dann klickenIAM Policy Checks, um den Bereich IAM-Richtlinienprüfungen im VS Code-Editor zu öffnen.Wählen Sie im Bereich „IAM Policy Checks“ Ihren Dokumenttyp aus dem Dropdownmenü aus.

Wählen Sie im Abschnitt Benutzerdefinierte Richtlinienprüfungen die Option aus CheckNoNewAccess.

Geben Sie ein Referenzdokument für die JSON-Richtlinie ein. Alternativ können Sie einen Dateipfad angeben, der auf ein JSON-Richtliniendokument verweist.

Wählen Sie den Referenzrichtlinientyp aus, der dem Typ Ihres Referenzdokuments entspricht.

Wählen Sie die Schaltfläche „Benutzerdefinierte Richtlinienüberprüfung ausführen“.

Überprüfen Sie im Problembereich in VS Code die Ergebnisse Ihrer Richtlinienüberprüfung. Benutzerdefinierte Richtlinienprüfungen geben ein

FAILErgebnisPASSoder ein Ergebnis zurück.Aktualisieren Sie Ihre Richtlinie und wiederholen Sie diesen Vorgang. Führen Sie die CheckNoNewAccess Prüfung erneut durch, bis sie zurückgegeben

PASSwird.

Wird ausgeführt CheckNoPublicAccess

CheckNoPublicAccess ist eine benutzerdefinierte Richtlinienüberprüfung, mit der überprüft wird, ob Ihre Richtlinie öffentlichen Zugriff auf unterstützte Ressourcentypen in Ihrer Vorlage gewährt.

Spezifische Informationen zu unterstützten Ressourcentypen finden Sie in den terraform-iam-policy-validator

Öffnen Sie in VS Code eine unterstützte Datei, die AWS IAM-Richtlinien enthält, im VS Code-Editor.

Um die IAM Access Analyzer-Richtlinienprüfungen zu öffnen, öffnen Sie die VS Code-Befehlspalette

CRTL+Shift+P, indem Sie auf, suchen und dann klickenIAM Policy Checks, um den Bereich IAM-Richtlinienprüfungen im VS Code-Editor zu öffnen.Wählen Sie im Bereich IAM Policy Checks Ihren Dokumenttyp aus dem Dropdownmenü aus.

Wählen Sie im Abschnitt Benutzerdefinierte Richtlinienprüfungen die Option aus CheckNoPublicAccess.

Wählen Sie die Schaltfläche Benutzerdefinierte Richtlinienüberprüfung ausführen.

Überprüfen Sie im Problembereich in VS Code die Ergebnisse Ihrer Richtlinienüberprüfung. Benutzerdefinierte Richtlinienprüfungen geben ein

FAILErgebnisPASSoder ein Ergebnis zurück.Aktualisieren Sie Ihre Richtlinie und wiederholen Sie diesen Vorgang. Führen Sie die CheckNoNewAccess Prüfung erneut durch, bis sie zurückgegeben

PASSwird.