Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Wird AWS Lambda zur Integration Ihres Identitätsanbieters verwendet

Erstellen Sie eine AWS Lambda Funktion, die eine Verbindung zu Ihrem benutzerdefinierten Identitätsanbieter herstellt. Sie können einen beliebigen benutzerdefinierten Identitätsanbieter wie Okta, Secrets Manager oder einen benutzerdefinierten Datenspeicher verwenden OneLogin, der Autorisierungs- und Authentifizierungslogik enthält.

Anmerkung

Bevor Sie einen Transfer Family Family-Server erstellen, der Lambda als Identitätsanbieter verwendet, müssen Sie die Funktion erstellen. Eine Beispielfunktion für Lambda finden Sie unter Beispiele für Lambda-Funktionen. Oder Sie können einen CloudFormation Stack bereitstellen, der einen der Lambda-Funktionsvorlagen folgenden verwendet. Stellen Sie außerdem sicher, dass Ihre Lambda-Funktion eine ressourcenbasierte Richtlinie verwendet, die Transfer Family vertraut. Eine Beispielrichtlinie finden Sie unter Ressourcenbasierte Lambda-Richtlinie.

-

Öffnen Sie die AWS Transfer Family -Konsole

. -

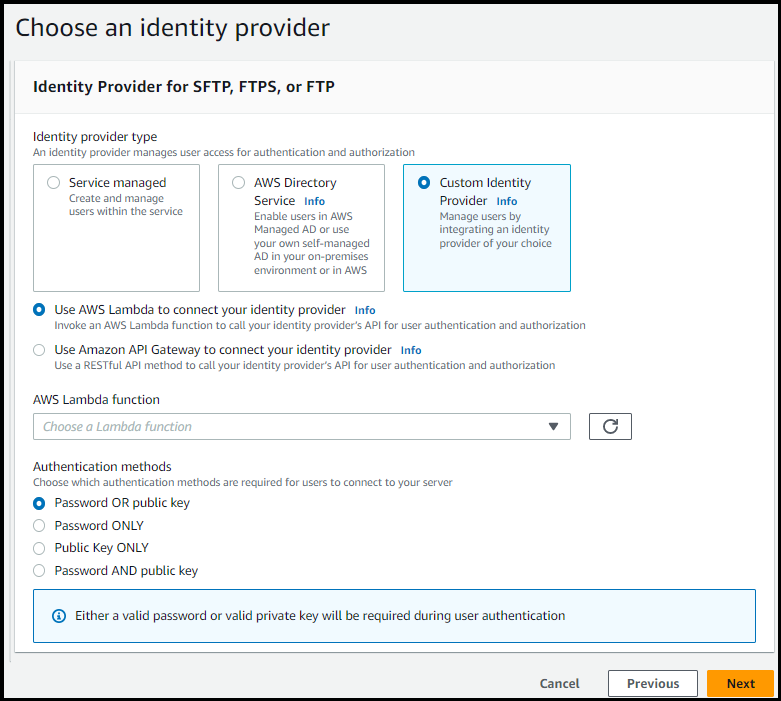

Wählen Sie Server erstellen, um die Seite Server erstellen zu öffnen. Wählen Sie für Wählen Sie einen Identitätsanbieter die Option Benutzerdefinierter Identitätsanbieter aus, wie im folgenden Screenshot gezeigt.

Anmerkung

Die Wahl der Authentifizierungsmethoden ist nur verfügbar, wenn Sie eines der Protokolle für Ihren Transfer Family Family-Server aktivierenSFTP.

-

Stellen Sie sicher, dass der Standardwert „Für AWS Lambda die Verbindung Ihres Identitätsanbieters verwenden“ ausgewählt ist.

-

Wählen Sie unter AWS Lambda Funktion den Namen Ihrer Lambda-Funktion.

-

Füllen Sie die verbleibenden Felder aus und wählen Sie dann Server erstellen aus. Einzelheiten zu den verbleibenden Schritten zum Erstellen eines Servers finden Sie unterKonfiguration eines SFTP FTPS FTP Serverendpunkts, oder.

Ressourcenbasierte Lambda-Richtlinie

Sie benötigen eine Richtlinie, die auf den Transfer Family Family-Server und Lambda ARNs verweist. Sie könnten beispielsweise die folgende Richtlinie mit Ihrer Lambda-Funktion verwenden, die eine Verbindung zu Ihrem Identitätsanbieter herstellt. Die Richtlinie wird JSON als Zeichenfolge maskiert.

"Policy": "{ "Version": "2012-10-17", "Id": "default", "Statement": [ { "Sid": "AllowTransferInvocation", "Effect": "Allow", "Principal": { "Service": "transfer.amazonaws.com" }, "Action": "lambda:InvokeFunction", "Resource": "arn:aws:transfer:region:account-id:function:my-lambda-auth-function", "Condition": { "ArnLike": { "AWS:SourceArn": "arn:aws:transfer:region:account-id:server/server-id" } } } ] }"

Anmerkung

Ersetzen Sie in der obigen Beispielrichtlinie jede user input

placeholder mit Ihren eigenen Informationen.

Struktur von Ereignismeldungen

Die Struktur der Ereignisnachricht, die vom SFTP Server an die Lambda-Funktion des Autorisierers für einen benutzerdefinierten Vorgang gesendet wurde, sieht wie IDP folgt aus.

{ 'username': 'value', 'password': 'value', 'protocol': 'SFTP', 'serverId': 's-abcd123456', 'sourceIp': '192.168.0.100' }

Wo username und password sind die Werte für die Anmeldeinformationen, die an den Server gesendet werden.

Sie geben beispielsweise den folgenden Befehl ein, um eine Verbindung herzustellen:

sftp bobusa@server_hostname

Sie werden dann aufgefordert, Ihr Passwort einzugeben:

Enter password: mysecretpassword

Sie können dies von Ihrer Lambda-Funktion aus überprüfen, indem Sie das übergebene Ereignis aus der Lambda-Funktion heraus drucken. Es sollte dem folgenden Textblock ähneln.

{ 'username': 'bobusa', 'password': 'mysecretpassword', 'protocol': 'SFTP', 'serverId': 's-abcd123456', 'sourceIp': '192.168.0.100' }

Die Ereignisstruktur ist für FTP und ähnlichFTPS: Der einzige Unterschied besteht darin, dass diese Werte für den protocol Parameter verwendet werden und nichtSFTP.

Lambda-Funktionen für die Authentifizierung

Bearbeiten Sie die Lambda-Funktion, um verschiedene Authentifizierungsstrategien zu implementieren. Um die Anforderungen Ihrer Anwendung zu erfüllen, können Sie einen CloudFormation Stack bereitstellen. Weitere Informationen zu Lambda finden Sie im AWS Lambda Developer Guide oder im Building Lambda functions with Node.js.

Themen

Lambda-Funktionsvorlagen

Sie können einen AWS CloudFormation Stack bereitstellen, der eine Lambda-Funktion zur Authentifizierung verwendet. Wir stellen mehrere Vorlagen zur Verfügung, mit denen Sie Ihre Benutzer mithilfe von Anmeldeinformationen authentifizieren und autorisieren können. Sie können diese Vorlagen oder den AWS Lambda Code ändern, um den Benutzerzugriff weiter anzupassen.

Anmerkung

Sie können einen AWS Transfer Family Server mit FIPS aktivierter Option erstellen, AWS CloudFormation indem Sie in Ihrer Vorlage eine Sicherheitsrichtlinie mit FIPS aktivierter Option angeben. Die verfügbaren Sicherheitsrichtlinien werden unter beschrieben Sicherheitsrichtlinien für AWS Transfer Family

Um einen AWS CloudFormation Stack für die Authentifizierung zu erstellen

-

Öffnen Sie die AWS CloudFormation Konsole unter https://console.aws.amazon.com/cloudformation

. -

Folgen Sie den Anweisungen zum Bereitstellen eines AWS CloudFormation Stacks aus einer vorhandenen Vorlage unter Auswahl einer Stack-Vorlage im AWS CloudFormation Benutzerhandbuch.

-

Verwenden Sie eine der folgenden Vorlagen, um eine Lambda-Funktion für die Authentifizierung in Transfer Family zu erstellen.

-

Klassische (Amazon Cognito) Stack-Vorlage

Eine grundlegende Vorlage zum Erstellen einer Vorlage AWS Lambda zur Verwendung als benutzerdefinierter Identitätsanbieter in AWS Transfer Family. Es authentifiziert sich bei Amazon Cognito für die kennwortbasierte Authentifizierung und öffentliche Schlüssel werden aus einem Amazon S3 S3-Bucket zurückgegeben, wenn eine Authentifizierung auf Basis eines öffentlichen Schlüssels verwendet wird. Nach der Bereitstellung können Sie den Lambda-Funktionscode ändern, um etwas anderes zu tun.

-

AWS Secrets Manager Vorlage stapeln

Eine grundlegende Vorlage, die AWS Lambda zusammen mit einem AWS Transfer Family Server verwendet wird, um Secrets Manager als Identitätsanbieter zu integrieren. Sie authentifiziert sich anhand eines Eintrags in AWS Secrets Manager diesem Format

aws/transfer/. Darüber hinaus muss das Geheimnis die Schlüssel-Wert-Paare für alle an Transfer Family zurückgegebenen Benutzereigenschaften enthalten. Nach der Bereitstellung können Sie den Lambda-Funktionscode ändern, um etwas anderes zu tun.server-id/username -

Okta-Stack-Vorlage

: Eine Basisvorlage, die AWS Lambda zusammen mit einem AWS Transfer Family Server verwendet wird, um Okta als benutzerdefinierten Identitätsanbieter zu integrieren. -

Okta-MFA-Stack-Vorlage

: Eine Basisvorlage, die AWS Lambda zusammen mit einem AWS Transfer Family Server verwendet wird, um Okta mit MultiFactor Authentifizierung als benutzerdefinierten Identitätsanbieter zu integrieren. -

Azure Active Directory-Vorlage

: Einzelheiten zu diesem Stack werden im Blogbeitrag Authentifizierung AWS Transfer Family mit Azure Active Directory und beschrieben. AWS Lambda

Nachdem der Stack bereitgestellt wurde, können Sie Details dazu auf der Registerkarte Ausgaben in der CloudFormation Konsole einsehen.

Die Bereitstellung eines dieser Stacks ist der einfachste Weg, einen benutzerdefinierten Identitätsanbieter in den Transfer Family Family-Workflow zu integrieren.

-

Gültige Lambda-Werte

In der folgenden Tabelle werden Details zu den Werten beschrieben, die Transfer Family für Lambda-Funktionen akzeptiert, die für benutzerdefinierte Identitätsanbieter verwendet werden.

| Wert | Beschreibung | Erforderlich |

|---|---|---|

|

|

Gibt den Amazon-Ressourcennamen (ARN) der IAM Rolle an, die den Zugriff Ihrer Benutzer auf Ihren Amazon S3-Bucket oder Ihr EFS Amazon-Dateisystem steuert. Die mit dieser Rolle verknüpften Richtlinien bestimmen die Zugriffsebene, die Sie Ihren Benutzern beim Übertragen von Dateien in und aus Ihrem Amazon S3- oder EFS Amazon-Dateisystem gewähren möchten. Die IAM Rolle sollte auch eine Vertrauensbeziehung beinhalten, die es dem Server ermöglicht, bei der Bearbeitung der Übertragungsanfragen Ihrer Benutzer auf Ihre Ressourcen zuzugreifen. Einzelheiten zum Aufbau einer Vertrauensbeziehung finden Sie unterSo stellen Sie eine Vertrauensbeziehung her. |

Erforderlich |

|

|

Die vollständige POSIX Identität, einschließlich Benutzer-ID ( |

Für EFS Amazon-Backup-Speicher erforderlich |

|

|

Eine Liste der Werte SSH öffentlicher Schlüssel, die für diesen Benutzer gültig sind. Eine leere Liste bedeutet, dass dies kein gültiges Login ist. Darf bei der Passwortauthentifizierung nicht zurückgegeben werden. |

Optional |

|

|

Eine Sitzungsrichtlinie für Ihren Benutzer, sodass Sie dieselbe IAM Rolle für mehrere Benutzer verwenden können. Diese Richtlinie grenzt den Benutzerzugriff auf Teile ihres Amazon S3-Buckets ein. |

Optional |

|

|

Die Art des Zielverzeichnisses (Ordners), das das Home-Verzeichnis Ihrer Benutzer sein soll, wenn sie sich beim Server anmelden.

|

Optional |

|

|

Logische Verzeichniszuordnungen, die angeben, welche Amazon S3- oder EFS Amazon-Pfade und -Schlüssel für Ihren Benutzer sichtbar sein sollen und wie Sie sie sichtbar machen möchten. Sie müssen das |

Erforderlich, wenn |

|

|

Das Zielverzeichnis für einen Benutzer, wenn er sich über den Client am Server anmeldet. |

Optional |

Anmerkung

HomeDirectoryDetailsist eine Zeichenkettendarstellung einer JSON Map. Dies steht im Gegensatz zuPosixProfile, was ein eigentliches JSON Kartenobjekt ist und PublicKeys welches ein JSON Array von Zeichenketten ist. Die sprachspezifischen Details finden Sie in den Codebeispielen.

Beispiele für Lambda-Funktionen

In diesem Abschnitt werden einige Lambda-Beispielfunktionen sowohl in NodeJS als auch in Python vorgestellt.

Anmerkung

In diesen Beispielen sind die Benutzer-, Rollen-, POSIX Profil-, Passwort- und Home-Verzeichnisdetails allesamt Beispiele und müssen durch Ihre tatsächlichen Werte ersetzt werden.

Testen Sie Ihre Konfiguration

Nachdem Sie Ihren benutzerdefinierten Identitätsanbieter erstellt haben, sollten Sie Ihre Konfiguration testen.

Wenn die Benutzerauthentifizierung erfolgreich ist, gibt der Test eine StatusCode: 200 HTTP Antwort, eine leere Zeichenfolge Message: "" (die andernfalls einen Grund für den Fehler enthalten würde) und ein Response Feld zurück.

Anmerkung

Im Antwortbeispiel unten ist das Response Feld ein JSON Objekt, das „stringifiziert“ wurde (in eine flache JSON Zeichenfolge umgewandelt, die innerhalb eines Programms verwendet werden kann) und die Details der Rollen und Berechtigungen des Benutzers enthält.

{ "Response":"{\"Policy\":\"{\\\"Version\\\":\\\"2012-10-17\\\",\\\"Statement\\\":[{\\\"Sid\\\":\\\"ReadAndListAllBuckets\\\",\\\"Effect\\\":\\\"Allow\\\",\\\"Action\\\":[\\\"s3:ListAllMybuckets\\\",\\\"s3:GetBucketLocation\\\",\\\"s3:ListBucket\\\",\\\"s3:GetObjectVersion\\\",\\\"s3:GetObjectVersion\\\"],\\\"Resource\\\":\\\"*\\\"}]}\",\"Role\":\"arn:aws:iam::000000000000:role/MyUserS3AccessRole\",\"HomeDirectory\":\"/\"}", "StatusCode": 200, "Message": "" }