Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Steuern Sie den Zugriff auf VPC Lattice-Dienste mithilfe von Authentifizierungsrichtlinien

VPC Lattice-Authentifizierungsrichtlinien sind IAM-Richtliniendokumente, die Sie an Dienstnetzwerke oder Dienste anhängen, um zu steuern, ob ein bestimmter Principal Zugriff auf eine Gruppe von Diensten oder einen bestimmten Dienst hat. Sie können jedem Dienstnetzwerk oder Dienst, auf den Sie den Zugriff kontrollieren möchten, eine Authentifizierungsrichtlinie hinzufügen.

Anmerkung

Die Authentifizierungsrichtlinie im Servicenetzwerk gilt nicht für Ressourcenkonfigurationen im Servicenetzwerk.

Authentifizierungsrichtlinien unterscheiden sich von identitätsbasierten IAM-Richtlinien. Identitätsbasierte IAM-Richtlinien sind IAM-Benutzern, -Gruppen oder -Rollen zugeordnet und definieren, welche Aktionen diese Identitäten auf welchen Ressourcen ausführen können. Authentifizierungsrichtlinien sind an Dienste und Dienstnetzwerke angehängt. Damit die Autorisierung erfolgreich ist, müssen sowohl Authentifizierungsrichtlinien als auch identitätsbasierte Richtlinien explizite Zulassungsanweisungen enthalten. Weitere Informationen finden Sie unter Wie funktioniert die Autorisierung.

Sie können die AND-Konsole verwenden, um Authentifizierungsrichtlinien für Dienste AWS CLI und Dienstnetzwerke anzuzeigen, hinzuzufügen, zu aktualisieren oder zu entfernen. Wenn Sie eine Authentifizierungsrichtlinie hinzufügen, aktualisieren oder entfernen, kann es einige Minuten dauern, bis sie fertig ist. Stellen Sie bei der Verwendung von sicher AWS CLI, dass Sie sich in der richtigen Region befinden. Sie können entweder die Standardregion für Ihr Profil ändern oder den --region Parameter zusammen mit dem Befehl verwenden.

Um mit Authentifizierungsrichtlinien zu beginnen, folgen Sie dem Verfahren zum Erstellen einer Authentifizierungsrichtlinie, die für ein Dienstnetzwerk gilt. Für restriktivere Berechtigungen, die Sie nicht auf andere Dienste anwenden möchten, können Sie optional Authentifizierungsrichtlinien für einzelne Dienste festlegen.

Die folgenden AWS CLI Aufgaben zeigen Ihnen, wie Sie den Zugriff auf ein Servicenetzwerk mithilfe von Authentifizierungsrichtlinien verwalten. Anweisungen zur Verwendung der Konsole finden Sie unterServicenetzwerke in VPC Lattice.

Aufgaben

Fügen Sie einem Dienstnetzwerk eine Authentifizierungsrichtlinie hinzu

Folgen Sie den Schritten in diesem Abschnitt, um Folgendes AWS CLI zu verwenden:

-

Aktivieren Sie die Zugriffskontrolle in einem Servicenetzwerk mithilfe von IAM.

-

Fügen Sie dem Dienstnetzwerk eine Authentifizierungsrichtlinie hinzu. Wenn Sie keine Authentifizierungsrichtlinie hinzufügen, wird für den gesamten Datenverkehr die Fehlermeldung „Zugriff verweigert“ angezeigt.

Um die Zugriffskontrolle zu aktivieren und eine Authentifizierungsrichtlinie zu einem neuen Servicenetzwerk hinzuzufügen

-

Um die Zugriffskontrolle in einem Dienstnetzwerk zu aktivieren, sodass dieses eine Authentifizierungsrichtlinie verwenden kann, verwenden Sie den create-service-network Befehl mit der

--auth-typeOption und dem Wert von.AWS_IAMaws vpc-lattice create-service-network --nameName--auth-type AWS_IAM [--tagsTagSpecification]Bei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "arn": "arn", "authType": "AWS_IAM", "id": "sn-0123456789abcdef0", "name": "Name" } -

Verwenden Sie den put-auth-policy Befehl und geben Sie die ID des Dienstnetzwerks an, dem Sie die Authentifizierungsrichtlinie hinzufügen möchten, sowie die Authentifizierungsrichtlinie, die Sie hinzufügen möchten.

Verwenden Sie beispielsweise den folgenden Befehl, um eine Authentifizierungsrichtlinie für das Dienstnetzwerk mit der ID zu erstellen.

sn-0123456789abcdef0aws vpc-lattice put-auth-policy --resource-identifiersn-0123456789abcdef0--policyfile://policy.jsonVerwenden Sie JSON, um eine Richtliniendefinition zu erstellen. Weitere Informationen finden Sie unter Allgemeine Elemente einer Authentifizierungsrichtlinie.

Bei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "policy": "policy", "state": "Active" }

Um die Zugriffskontrolle zu aktivieren und einem vorhandenen Servicenetzwerk eine Authentifizierungsrichtlinie hinzuzufügen

-

Um die Zugriffskontrolle in einem Dienstnetzwerk zu aktivieren, sodass dieses eine Authentifizierungsrichtlinie verwenden kann, verwenden Sie den update-service-network Befehl mit der

--auth-typeOption und dem Wert von.AWS_IAMaws vpc-lattice update-service-network --service-network-identifiersn-0123456789abcdef0--auth-type AWS_IAMBei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "arn": "arn", "authType": "AWS_IAM", "id": "sn-0123456789abcdef0", "name": "Name" } -

Verwenden Sie den put-auth-policy Befehl und geben Sie die ID des Dienstnetzwerks an, dem Sie die Authentifizierungsrichtlinie hinzufügen möchten, sowie die Authentifizierungsrichtlinie, die Sie hinzufügen möchten.

aws vpc-lattice put-auth-policy --resource-identifiersn-0123456789abcdef0--policyfile://policy.jsonVerwenden Sie JSON, um eine Richtliniendefinition zu erstellen. Weitere Informationen finden Sie unter Allgemeine Elemente einer Authentifizierungsrichtlinie.

Bei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "policy": "policy", "state": "Active" }

Ändern Sie den Authentifizierungstyp eines Servicenetzwerks

Um die Authentifizierungsrichtlinie für ein Servicenetzwerk zu deaktivieren

Verwenden Sie den update-service-network Befehl mit der --auth-type Option und dem Wert. NONE

aws vpc-lattice update-service-network --service-network-identifiersn-0123456789abcdef0--auth-type NONE

Wenn Sie die Authentifizierungsrichtlinie später erneut aktivieren müssen, führen Sie diesen Befehl mit den für die --auth-type Option AWS_IAM angegebenen Werten aus.

Entfernen Sie eine Authentifizierungsrichtlinie aus einem Servicenetzwerk

Um eine Authentifizierungsrichtlinie aus einem Servicenetzwerk zu entfernen

Verwenden Sie den delete-auth-policy-Befehl.

aws vpc-lattice delete-auth-policy --resource-identifiersn-0123456789abcdef0

Die Anforderung schlägt fehl, wenn Sie eine Authentifizierungsrichtlinie entfernen, bevor Sie den Authentifizierungstyp eines Dienstnetzwerks in ändern. NONE

Die folgenden AWS CLI Aufgaben zeigen Ihnen, wie Sie den Zugriff auf einen Dienst mithilfe von Authentifizierungsrichtlinien verwalten. Anweisungen zur Verwendung der Konsole finden Sie unterDienstleistungen in VPC Lattice.

Aufgaben

Fügen Sie einem Dienst eine Authentifizierungsrichtlinie hinzu

Gehen Sie wie folgt vor, um das AWS CLI zu verwenden:

-

Aktivieren Sie die Zugriffskontrolle für einen Dienst mithilfe von IAM.

-

Fügen Sie dem Dienst eine Authentifizierungsrichtlinie hinzu. Wenn Sie keine Authentifizierungsrichtlinie hinzufügen, wird für den gesamten Datenverkehr die Fehlermeldung „Zugriff verweigert“ angezeigt.

Um die Zugriffskontrolle zu aktivieren und einem neuen Dienst eine Authentifizierungsrichtlinie hinzuzufügen

-

Um die Zugriffskontrolle für einen Dienst zu aktivieren, sodass dieser eine Authentifizierungsrichtlinie verwenden kann, verwenden Sie den create-service Befehl mit der

--auth-typeOption und dem Wert von.AWS_IAMaws vpc-lattice create-service --nameName--auth-type AWS_IAM [--tagsTagSpecification]Bei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "arn": "arn", "authType": "AWS_IAM", "dnsEntry": { ... }, "id": "svc-0123456789abcdef0", "name": "Name", "status": "CREATE_IN_PROGRESS" } -

Verwenden Sie den put-auth-policy Befehl und geben Sie die ID des Dienstes an, dem Sie die Authentifizierungsrichtlinie hinzufügen möchten, sowie die Authentifizierungsrichtlinie, die Sie hinzufügen möchten.

Verwenden Sie beispielsweise den folgenden Befehl, um eine Authentifizierungsrichtlinie für den Dienst mit der ID zu erstellen.

svc-0123456789abcdef0aws vpc-lattice put-auth-policy --resource-identifiersvc-0123456789abcdef0--policyfile://policy.jsonVerwenden Sie JSON, um eine Richtliniendefinition zu erstellen. Weitere Informationen finden Sie unter Allgemeine Elemente einer Authentifizierungsrichtlinie.

Bei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "policy": "policy", "state": "Active" }

Um die Zugriffskontrolle zu aktivieren und einem vorhandenen Dienst eine Authentifizierungsrichtlinie hinzuzufügen

-

Um die Zugriffskontrolle für einen Dienst zu aktivieren, sodass dieser eine Authentifizierungsrichtlinie verwenden kann, verwenden Sie den update-service Befehl mit der

--auth-typeOption und dem Wert von.AWS_IAMaws vpc-lattice update-service --service-identifiersvc-0123456789abcdef0--auth-type AWS_IAMBei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "arn": "arn", "authType": "AWS_IAM", "id": "svc-0123456789abcdef0", "name": "Name" } -

Verwenden Sie den put-auth-policy Befehl und geben Sie die ID des Dienstes an, dem Sie die Authentifizierungsrichtlinie hinzufügen möchten, sowie die Authentifizierungsrichtlinie, die Sie hinzufügen möchten.

aws vpc-lattice put-auth-policy --resource-identifiersvc-0123456789abcdef0--policyfile://policy.jsonVerwenden Sie JSON, um eine Richtliniendefinition zu erstellen. Weitere Informationen finden Sie unter Allgemeine Elemente einer Authentifizierungsrichtlinie.

Bei erfolgreicher Ausführung gibt der Befehl eine Ausgabe zurück, die in etwa wie folgt aussieht:

{ "policy": "policy", "state": "Active" }

Ändern Sie den Authentifizierungstyp eines Dienstes

Um die Authentifizierungsrichtlinie für einen Dienst zu deaktivieren

Verwenden Sie den update-service Befehl mit der --auth-type Option und dem Wert. NONE

aws vpc-lattice update-service --service-identifiersvc-0123456789abcdef0--auth-type NONE

Wenn Sie die Authentifizierungsrichtlinie später erneut aktivieren müssen, führen Sie diesen Befehl mit den für die --auth-type Option AWS_IAM angegebenen Werten aus.

Entfernen Sie eine Authentifizierungsrichtlinie aus einem Dienst

Um eine Authentifizierungsrichtlinie aus einem Dienst zu entfernen

Verwenden Sie den delete-auth-policy-Befehl.

aws vpc-lattice delete-auth-policy --resource-identifiersvc-0123456789abcdef0

Die Anforderung schlägt fehl, wenn Sie eine Authentifizierungsrichtlinie entfernen, bevor Sie den Authentifizierungstyp des Dienstes in ändern. NONE

Wenn Sie Authentifizierungsrichtlinien aktivieren, die authentifizierte Anfragen an einen Dienst erfordern, müssen alle Anfragen an diesen Dienst eine gültige Anforderungssignatur enthalten, die mit Signature Version 4 (Sigv4) berechnet wurde. Weitere Informationen finden Sie unter SIGv4 authentifizierte Anfragen für Amazon VPC Lattice.

Allgemeine Elemente einer Authentifizierungsrichtlinie

VPC Lattice-Authentifizierungsrichtlinien werden mit derselben Syntax wie IAM-Richtlinien angegeben. Weitere Informationen finden Sie unter Identitätsbasierte Richtlinien und ressourcenbasierte Richtlinien im IAM-Benutzerhandbuch.

Eine Authentifizierungsrichtlinie enthält die folgenden Elemente:

-

Schulleiter — Die Person oder Anwendung, der Zugriff auf die Aktionen und Ressourcen in der Anweisung gewährt wird. In einer Authentifizierungsrichtlinie ist der Principal die IAM-Entität, die der Empfänger dieser Berechtigung ist. Der Principal wird als IAM-Entität authentifiziert, um Anfragen an eine bestimmte Ressource oder eine Gruppe von Ressourcen zu stellen, wie dies bei Diensten in einem Dienstnetzwerk der Fall ist.

Sie müssen in einer ressourcenbasierten Richtlinie einen Prinzipal angeben. Prinzipale können Konten, Benutzer, Rollen, Verbundbenutzer oder Dienste umfassen. AWS Weitere Informationen finden Sie unter AWS JSON-Richtlinienelemente: Principal im IAM-Benutzerhandbuch.

-

Effekt — Der Effekt, wenn der angegebene Principal die bestimmte Aktion anfordert. Dies kann entweder

AllowoderDenysein. Wenn Sie die Zugriffskontrolle für einen Dienst oder ein Dienstnetzwerk mithilfe von IAM aktivieren, sind Prinzipale standardmäßig nicht berechtigt, Anfragen an den Dienst oder das Dienstnetzwerk zu stellen. -

Aktionen — Die spezifische API-Aktion, für die Sie die Erlaubnis erteilen oder verweigern. VPC Lattice unterstützt Aktionen, die das Präfix verwenden.

vpc-lattice-svcsWeitere Informationen finden Sie unter Von Amazon VPC Lattice Services definierte Aktionen in der Service Authorization Reference. -

Ressourcen — Die Dienste, die von der Aktion betroffen sind.

-

Bedingung — Die Bedingungen sind optional. Sie können sie verwenden, um zu kontrollieren, wann Ihre Richtlinie in Kraft tritt. Weitere Informationen finden Sie unter Bedingungsschlüssel für Amazon VPC Lattice Services in der Service Authorization Reference.

Wenn Sie Authentifizierungsrichtlinien erstellen und verwalten, möchten Sie möglicherweise den IAM-Richtliniengenerator verwenden.

Anforderung

Die Richtlinie in JSON darf keine neuen Zeilen oder Leerzeilen enthalten.

Ressourcenformat für Authentifizierungsrichtlinien

Sie können den Zugriff auf bestimmte Ressourcen einschränken, indem Sie eine Authentifizierungsrichtlinie erstellen, die ein passendes Schema mit einem <serviceARN>/<path> Muster verwendet und das Resource Element codiert, wie in den folgenden Beispielen gezeigt.

| Protokoll | Beispiele |

|---|---|

| HTTP |

|

| gRPC |

|

Verwenden Sie das folgende Amazon Resource Name (ARN) -Ressourcenformat für<serviceARN>:

arn:aws:vpc-lattice:region:account-id:service/service-id

Zum Beispiel:

"Resource": "arn:aws:vpc-lattice:us-west-2:123456789012:service/svc-0123456789abcdef0"Bedingungsschlüssel, die in Authentifizierungsrichtlinien verwendet werden können

Der Zugriff kann durch Bedingungsschlüssel im Element Bedingung der Authentifizierungsrichtlinien weiter gesteuert werden. Diese Bedingungsschlüssel stehen je nach Protokoll und davon, ob die Anfrage mit Signature Version 4 (Sigv4) signiert oder anonym ist, zur Auswertung zur Verfügung. Bei Bedingungsschlüsseln wird die Groß- und Kleinschreibung beachtet.

AWS stellt globale Bedingungsschlüssel bereit, mit denen Sie den Zugriff steuern können, z. B. aws:PrincipalOrgID undaws:SourceIp. Eine Liste der AWS globalen Bedingungsschlüssel finden Sie unter Kontextschlüssel für AWS globale Bedingungen im IAM-Benutzerhandbuch.

In der folgenden Tabelle sind die VPC Lattice-Bedingungsschlüssel aufgeführt. Weitere Informationen finden Sie unter Bedingungsschlüssel für Amazon VPC Lattice Services in der Service Authorization Reference.

| Bedingungsschlüssel | Beschreibung | Beispiel | Verfügbar für anonyme (nicht authentifizierte) Anrufer? | Verfügbar für gRPC? |

|---|---|---|---|---|

vpc-lattice-svcs:Port |

Filtert den Zugriff nach dem Service-Port, an den die Anfrage gestellt wird | 80 | Ja | Ja |

vpc-lattice-svcs:RequestMethod |

Filtert den Zugriff nach der Methode der Anfrage | GET | Ja | Immer POSTEN |

vpc-lattice-svcs:RequestHeader/ |

Filtert den Zugriff nach einem Header-Name-Wert-Paar in den Anforderungsheadern | content-type: application/json | Ja | Ja |

vpc-lattice-svcs:RequestQueryString/ |

Filtert den Zugriff nach den Schlüssel-Wert-Paaren der Abfragezeichenfolge in der Anforderungs-URL | quux: [corge, grault] | Ja | Nein |

vpc-lattice-svcs:ServiceNetworkArn |

Filtert den Zugriff nach dem ARN des Servicenetzwerks des Dienstes, der die Anfrage empfängt | arn:aws:vpc-lattice:us-west-2:123456789012:servicenetwork/sn-0123456789abcdef0 | Ja | Ja |

vpc-lattice-svcs:ServiceArn |

Filtert den Zugriff nach dem ARN des Dienstes, der die Anfrage empfängt | arn:aws:vpc-lattice:us-west-2:123456789012:service/svc-0123456789abcdef0 | Ja | Ja |

vpc-lattice-svcs:SourceVpc |

Filtert den Zugriff nach der VPC, von der aus die Anfrage gestellt wird | vpc-1a2b3c4d | Ja | Ja |

vpc-lattice-svcs:SourceVpcOwnerAccount |

Filtert den Zugriff durch das eigene Konto der VPC, von der aus die Anfrage gestellt wird | 123456789012 | Ja | Ja |

Anonyme (nicht authentifizierte) Prinzipale

Anonyme Principals sind Anrufer, die ihre AWS Anfragen nicht mit Signature Version 4 (Sigv4) signieren und sich in einer VPC befinden, die mit dem Servicenetzwerk verbunden ist. Anonyme Prinzipale können nicht authentifizierte Anfragen an Dienste im Servicenetzwerk stellen, sofern eine Authentifizierungsrichtlinie dies zulässt.

Beispiel für Authentifizierungsrichtlinien

Im Folgenden finden Sie Beispiele für Authentifizierungsrichtlinien, bei denen Anfragen von authentifizierten Prinzipalen gestellt werden müssen.

Alle Beispiele verwenden die us-west-2 Region und enthalten ein fiktives Konto. IDs

Beispiel 1: Beschränken Sie den Zugriff auf Dienste durch eine bestimmte Organisation AWS

Das folgende Beispiel für eine Authentifizierungsrichtlinie gewährt jeder authentifizierten Anfrage Berechtigungen für den Zugriff auf alle Dienste im Dienstnetzwerk, für die die Richtlinie gilt. Die Anfrage muss jedoch von Prinzipalen stammen, die zu der in der Bedingung angegebenen AWS Organisation gehören.

Beispiel 2: Beschränken Sie den Zugriff auf einen Service durch eine bestimmte IAM-Rolle

Das folgende Beispiel für eine Authentifizierungsrichtlinie gewährt Berechtigungen für jede authentifizierte Anfrage, die die IAM-Rolle verwendet, rates-client um HTTP-GET-Anfragen für den im Element angegebenen Dienst zu stellen. Resource Die Ressource im Resource Element entspricht dem Dienst, an den die Richtlinie angehängt ist.

Beispiel 3: Beschränken Sie den Zugriff auf Dienste durch authentifizierte Principals in einer bestimmten VPC

Das folgende Beispiel für eine Authentifizierungsrichtlinie erlaubt nur authentifizierte Anfragen von Prinzipalen in der VPC, deren VPC-ID lautet. vpc-1a2b3c4d

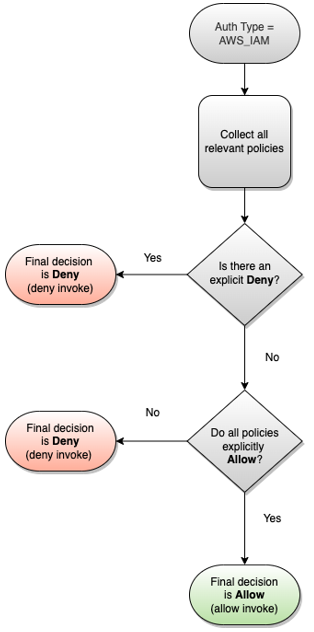

Wie funktioniert die Autorisierung

Wenn ein VPC Lattice-Dienst eine Anfrage erhält, bewertet der AWS Durchsetzungscode alle relevanten Berechtigungsrichtlinien zusammen, um zu bestimmen, ob die Anfrage autorisiert oder abgelehnt werden soll. Bei der Autorisierung werden alle identitätsbasierten IAM-Richtlinien und Authentifizierungsrichtlinien bewertet, die im Anforderungskontext gelten. Standardmäßig werden alle Anfragen implizit verweigert, wenn der Authentifizierungstyp ist. AWS_IAM Eine ausdrückliche Zulassung durch alle relevanten Richtlinien hat Vorrang vor der Standardeinstellung.

Die Autorisierung beinhaltet:

-

Erfassung aller relevanten identitätsbasierten IAM-Richtlinien und Authentifizierungsrichtlinien.

-

Bewertung der daraus resultierenden Richtlinien:

-

Es wird überprüft, ob der Anforderer (z. B. ein IAM-Benutzer oder eine IAM-Rolle) berechtigt ist, den Vorgang von dem Konto aus durchzuführen, zu dem der Anforderer gehört. Wenn es keine ausdrückliche Zulassungsanweisung gibt, wird die Anfrage AWS nicht autorisiert.

-

Es wird überprüft, ob die Anforderung gemäß der Authentifizierungsrichtlinie für das Dienstnetzwerk zulässig ist. Wenn eine Authentifizierungsrichtlinie aktiviert ist, es aber keine ausdrückliche Zulassungsanweisung gibt, wird die Anfrage AWS nicht autorisiert. Wenn es eine explizite Allow-Anweisung gibt oder der Authentifizierungstyp es ist

NONE, wird der Code fortgesetzt. -

Es wird überprüft, ob die Anforderung gemäß der Authentifizierungsrichtlinie für den Dienst zulässig ist. Wenn eine Authentifizierungsrichtlinie aktiviert ist, es aber keine ausdrückliche Zulassungsanweisung gibt, wird die Anfrage AWS nicht autorisiert. Wenn es eine explizite Erlaubnis-Anweisung gibt oder der Authentifizierungstyp „Zulassen“ ist

NONE, gibt der Erzwingungscode die endgültige Entscheidung „Zulassen“ zurück. -

Eine explizite Zugriffsverweigerung überschreibt jede Zugriffserlaubnis in einer Richtlinie.

-

Das Diagramm zeigt den Autorisierungsablauf. Wenn eine Anfrage gestellt wird, erlauben oder verweigern die entsprechenden Richtlinien der Anfrage den Zugriff auf einen bestimmten Dienst.