Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Den Zugriff auf Ihr Netzwerk mit AWS Client VPN beschränken

Sie können Ihren Client VPN-Endpunkt so konfigurieren, dass der Zugriff auf spezifische Ressourcen in Ihrer VPC eingeschränkt wird. Für die benutzerbasierte Authentifizierung können Sie auch den Zugriff auf Teile des Netzwerks basierend auf der Benutzergruppe, die auf den Client VPN-Endpunkt zugreift, einschränken.

Den Zugriff mithilfe von Sicherheitsgruppen einschränken

Sie können den Zugriff auf bestimmte Ressourcen in Ihrer VPC zulassen oder verweigern, indem Sie Sicherheitsgruppenregeln hinzufügen oder entfernen, die sich auf die Sicherheitsgruppe beziehen, die auf die Zielnetzwerk-Zuordnung (die Client VPN-Sicherheitsgruppe) angewendet wurde. Diese Konfiguration erweitert das unter beschriebene Szenari Mit AWS Client-VPN auf eine VPC zugreifen. Diese Konfiguration wird zusätzlich zu den in diesem Szenario konfigurierten Autorisierungsregeln angewendet.

Um Zugriff auf eine spezifische Ressource zu gewähren, identifizieren Sie die Sicherheitsgruppe, die der Instance zugeordnet ist, auf der Ihre Ressource ausgeführt wird. Erstellen Sie dann eine Regel, die Datenverkehr aus der Client VPN-Sicherheitsgruppe zulässt.

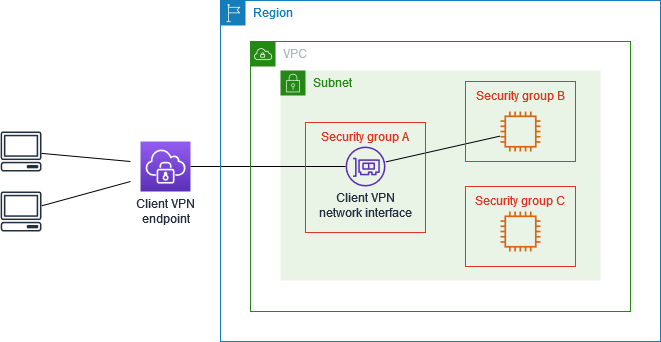

In der folgenden Abbildung ist Sicherheitsgruppe A die Client-VPN-Sicherheitsgruppe, Sicherheitsgruppe B ist einer EC2-Instance zugeordnet und Sicherheitsgruppe C ist einer EC2-Instance zugeordnet. Wenn Sie der Sicherheitsgruppe B eine Regel hinzufügen, die den Zugriff von Sicherheitsgruppe A aus ermöglicht, können Clients auf die Instance zugreifen, die der Sicherheitsgruppe B zugeordnet ist. Wenn bei Sicherheitsgruppe C keine Regel den Zugriff von Sicherheitsgruppe A aus erlaubt, können Clients nicht auf die Instance zugreifen, die der Sicherheitsgruppe C zugeordnet ist.

Bevor Sie beginnen, prüfen Sie, ob die Client VPN-Sicherheitsgruppe anderen Ressourcen in Ihrer VPC zugeordnet ist. Wenn Sie Regeln hinzufügen oder entfernen, die sich auf die Client VPN-Sicherheitsgruppe beziehen, können Sie den Zugriff auch für die anderen zugehörigen Ressourcen gewähren oder verweigern. Um dies zu verhindern, verwenden Sie eine Sicherheitsgruppe, die speziell für die Verwendung mit Ihrem Client VPN-Endpunkt erstellt wurde.

So erstellen Sie eine Sicherheitsgruppenregel

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

Wählen Sie die Sicherheitsgruppe aus, die der Instance zugeordnet ist, auf der Ihre Ressource ausgeführt wird.

-

Wählen Sie Actions (Aktionen), Edit inbound rules (Eingangsregeln bearbeiten) aus.

-

Wählen Sie Add Rule (Regel hinzufügen) und gehen Sie wie folgt vor:

-

Wählen Sie für Type (Typ) die Option All traffic (Gesamter Datenverkehr) oder einen bestimmten Datenverkehrstyp aus, den Sie zulassen möchten.

-

Wählen Sie für Source (Quelle) die Option Custom (Benutzerdefiniert) aus. Geben Sie dann die ID der Client VPN-Sicherheitsgruppe ein oder wählen Sie sie aus.

-

-

Wählen Sie Save rules (Regeln speichern) aus

Um den Zugriff auf eine spezifische Ressource zu entfernen, überprüfen Sie die Sicherheitsgruppe, die der Instance zugeordnet ist, auf der Ihre Ressource ausgeführt wird. Wenn es eine Regel gibt, die Datenverkehr aus der Client VPN-Sicherheitsgruppe zulässt, löschen Sie diese.

So prüfen Sie Ihre Sicherheitsgruppenregeln

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

Wählen Sie Inbound Rules (Eingangsregeln) aus.

-

Überprüfen Sie die Liste der Regeln. Wenn es eine Regel gibt, bei der Source (Quelle) die Client VPN-Sicherheitsgruppe ist, wählen Sie Edit Rules (Regeln bearbeiten) aus. Wählen Sie dann Delete (Löschen) (das X-Symbol) für die Regel aus. Wählen Sie Save rules (Regeln speichern) aus.

Den Zugriff basierend auf Benutzergruppen einschränken

Wenn Ihr Client VPN-Endpunkt für die benutzerbasierte Authentifizierung konfiguriert ist, können Sie spezifischen Benutzergruppen Zugriff auf spezifische Teile des Netzwerks gewähren. Führen Sie dazu die folgenden Schritte aus:

-

Konfigurieren Sie Benutzer und Gruppen in AWS Directory Service oder Ihrem IdP. Weitere Informationen finden Sie unter den folgenden Themen:

-

Erstellen Sie eine Autorisierungsregel für Ihren Client VPN-Endpunkt, die einer bestimmten Gruppe den Zugriff auf das gesamte oder einen Teil Ihres Netzwerks ermöglicht. Weitere Informationen finden Sie unter Autorisierungsregeln.

Wenn Ihr Client VPN-Endpunkt für die gegenseitige Authentifizierung konfiguriert ist, können Sie keine Benutzergruppen konfigurieren. Wenn Sie eine Autorisierungsregel erstellen, müssen Sie allen Benutzern Zugriff gewähren. Um bestimmten Benutzergruppen den Zugriff auf spezifische Teile Ihres Netzwerks zu ermöglichen, können Sie mehrere Client VPN-Endpunkte erstellen. Führen Sie beispielsweise für jede Benutzergruppe, die auf Ihr Netzwerk zugreift, die folgenden Schritte aus:

-

Erstellen Sie eine Gruppe von Server- und Clientzertifikaten und -schlüsseln für diese Benutzergruppe. Weitere Informationen finden Sie unter Gegenseitige Authentifizierung.

-

Erstellen Sie einen Client VPN-Endpunkt. Weitere Informationen finden Sie unter Erstellen eines Client VPN-Endpunkts.

-

Erstellen Sie eine Autorisierungsregel, die Zugriff auf das gesamte oder einen Teil Ihres Netzwerks gewährt. Beispielsweise können Sie für einen Client VPN-Endpunkt, der von Administratoren verwendet wird, eine Autorisierungsregel erstellen, die Zugriff auf das gesamte Netzwerk gewährt. Weitere Informationen finden Sie unter Hinzufügen einer Autorisierungsregel zu einem Client VPN-Endpunkt.