Wir haben eine neue Version des Well-Architected Framework veröffentlicht. Wir haben dem Lens-Katalog auch neue und aktualisierte Lenses hinzugefügt. Erfahre mehr

Trusted Advisor für einen Workload in IAM aktivieren

Anmerkung

Workload-Besitzer sollten Discovery-Unterstützung auswählen aktivieren, bevor sie einen Trusted Advisor-Workload erstellen. Durch die Auswahl von Discovery-Unterstützung aktivieren wird die Rolle erstellt, die für den Workload-Besitzer erforderlich ist. Führen Sie für alle anderen zugehörigen Konten die folgenden Schritte aus.

Die Besitzer der zugehörigen Konten für Workloads, für die Trusted Advisor aktiviert ist, müssen eine Rolle in IAM erstellen, um Trusted Advisor-Informationen in AWS Well-Architected Tool anzuzeigen.

So erstellen Sie eine Rolle in IAM für AWS WA Tool, um Informationen aus Trusted Advisor abzurufen

-

Melden Sie sich bei der AWS Management Console an und öffnen Sie die IAM-Konsole in https://console.aws.amazon.com/iam/

. -

Klicken Sie im Navigationsbereich der IAM-Konsole auf Rollen und wählen Sie dann Rolle erstellen aus.

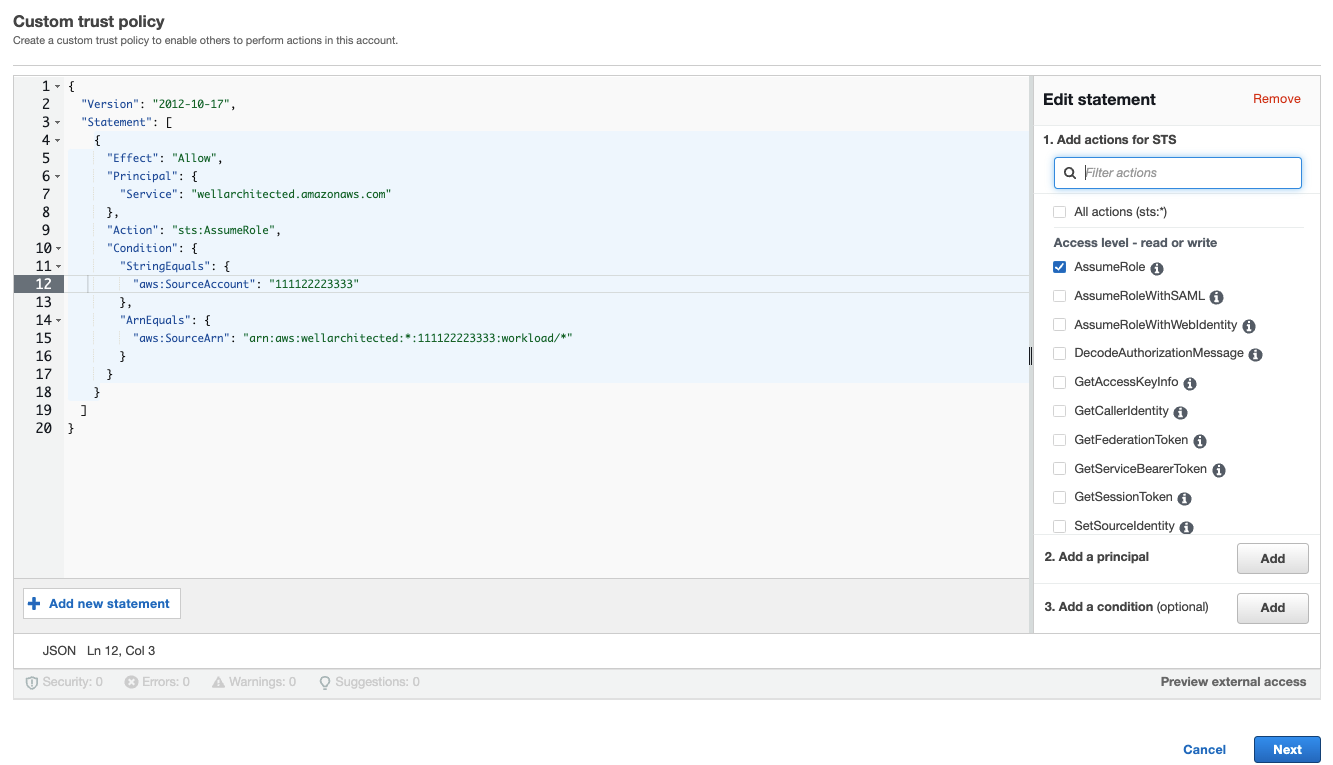

Wählen Sie in Vertrauenstyp der Entität die Option Benutzerdefinierte Vertrauensrichtlinie aus.

-

Kopieren Sie die folgende benutzerdefinierte Vertrauensrichtlinie und fügen Sie diese in das JSON-Feld in der IAM-Konsole ein, wie in der folgenden Abbildung gezeigt. Ersetzen Sie

WORKLOAD_OWNER_ACCOUNT_ID

Anmerkung

Der

aws:sourceArnim Bedingungsblock der vorhergehenden benutzerdefinierten Vertrauensrichtlinie ist"arn:aws:wellarchitected:*:. Dies ist eine generische Bedingung, die angibt, dass diese Rolle von AWS WA Tool für alle Workloads des Workload-Besitzers verwendet werden kann. Der Zugriff kann jedoch auf einen bestimmten Workload-ARN oder einen Satz von Workload-ARNs eingeschränkt werden. Sehen Sie sich das folgende Beispiel für eine Vertrauensrichtlinie an, um zu erfahren, wie Sie mehrere ARNs angeben können.WORKLOAD_OWNER_ACCOUNT_ID:workload/*" Wählen Sie auf der Seite Berechtigungen hinzufügen in Berechtigungsrichtlinien die Option Richtlinie erstellen aus, um AWS WA Tool Lesezugriff auf Daten in Trusted Advisor zu gewähren. Wenn Sie Richtlinie erstellen auswählen, wird ein neues Fenster geöffnet.

Anmerkung

Darüber hinaus können Sie die Erstellung der Berechtigungen während der Rollenerstellung überspringen und nach dem Erstellen der Rolle eine Inline-Richtlinie erstellen. Wählen Sie in der Nachricht zur erfolgreichen Rollenerstellung Rolle anzeigen aus. Wählen Sie dann Inline-Richtlinie erstellen in der Dropdown-Liste Berechtigungen hinzufügen auf der Registerkarte Berechtigungen aus.

Kopieren Sie die folgende Berechtigungsrichtlinie und fügen Sie diese in das JSON-Feld ein. Ersetzen Sie im

Resource-ARNYOUR_ACCOUNT_ID*) an und wählen Sie Weiter:Tags aus.Weitere Informationen zu ARN-Formaten finden Sie unter Amazon-Ressourcenname (ARN) im AWS Allgemeine Referenz-Handbuch.

-

Wenn Trusted Advisor für einen Workload aktiviert ist und die Ressourcendefinition auf AppRegistry oder Alle festgelegt ist, müssen alle Konten, die eine Ressource in der AppRegistry-Anwendung besitzen, die dem Workload angefügt ist, der Berechtigungsrichtlinie ihrer Trusted Advisor-Rolle die folgende Berechtigung hinzufügen.

-

(Optional) Fügen Sie Tags hinzu. Wählen Sie Weiter: Prüfen aus.

-

Überprüfen Sie die Richtlinie, geben Sie ihr einen Namen und wählen Sie Richtlinie erstellen aus.

-

Wählen Sie auf der Seite Berechtigungen hinzufügen für die Rolle den Namen der Richtlinie aus, die Sie gerade erstellt haben. Wählen Sie dann Weiter aus.

-

Geben Sie den Rollennamen ein, der die folgende Syntax verwenden muss:

WellArchitectedRoleForTrustedAdvisor-. Wählen Sie dann Rolle erstellen aus. Ersetzen SieWORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDSie sollten oben auf der Seite eine Erfolgsmeldung sehen, die Sie darüber informiert, dass die Rolle erstellt wurde.

-

Um die Rolle und die zugehörige Berechtigungsrichtlinie anzuzeigen, wählen Sie im linken Navigationsbereich unter Zugriffsverwaltung die Option Rollen aus und suchen nach dem

WellArchitectedRoleForTrustedAdvisor--Namen. Wählen Sie den Namen der Rolle aus, um zu überprüfen, ob die Berechtigungen und Vertrauensbeziehungen korrekt sind.WORKLOAD_OWNER_ACCOUNT_ID