Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Szenario 2: Erweitern von On-Premises-AD-DS in AWS (Replikat)

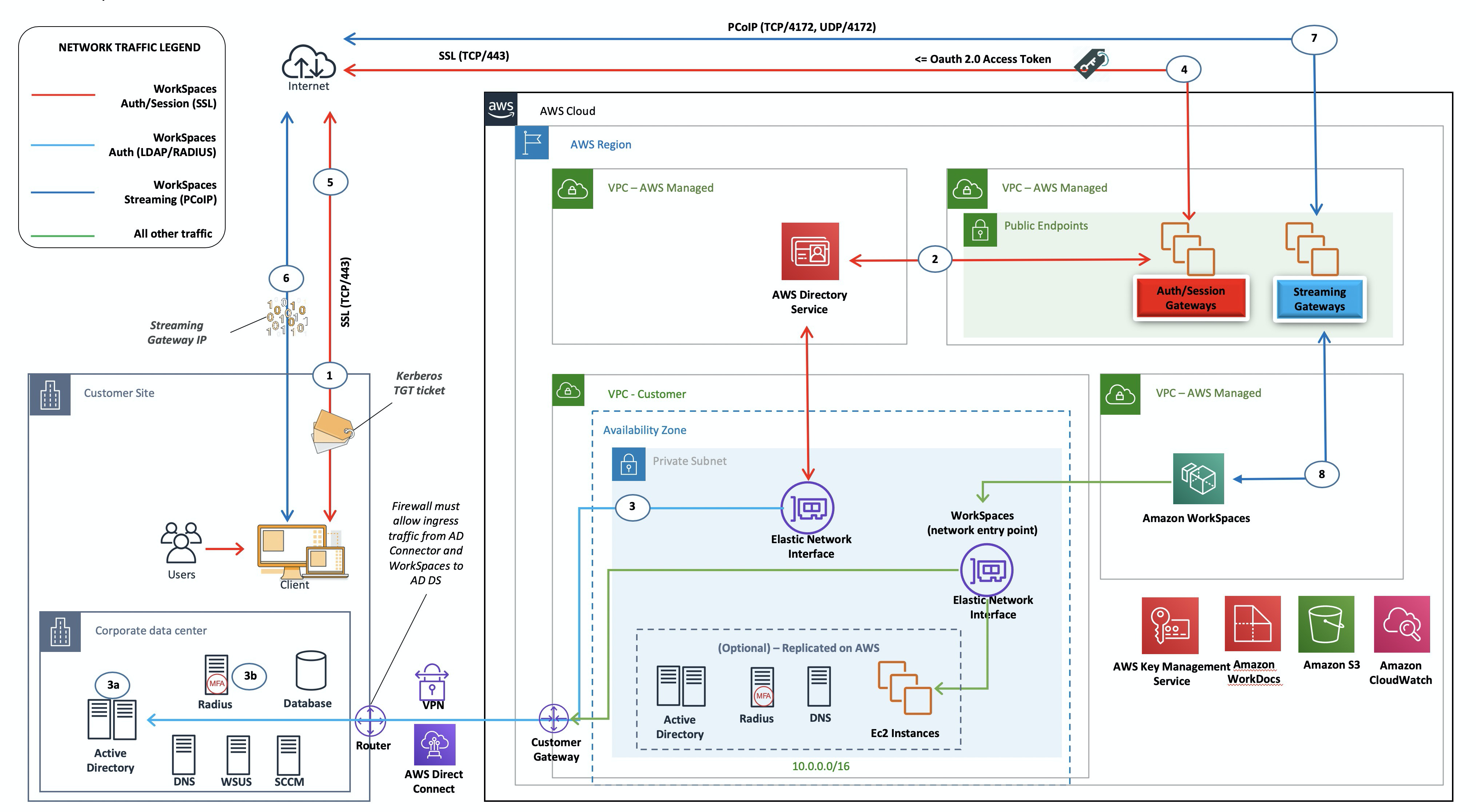

Dieses Szenario ähnelt Szenario 1. In diesem Szenario wird jedoch ein Replikat des Kunden AD DS AWS in Kombination mit AD Connector bereitgestellt. Dies reduziert die Latenz von Authentifizierungs- oder Abfrageanforderungen an AD DS, die auf Amazon Elastic Compute Cloud (Amazon EC2) ausgeführt werden. Die folgende Abbildung zeigt eine allgemeine Ansicht der einzelnen Komponenten und des Ablaufs der Benutzerauthentifizierung.

Abbildung 7: Erweitern der Active-Directory-Domäne des Kunden auf die Cloud

Wie in Szenario 1 wird AD Connector für alle Benutzer- oder MFA-Authentifizierungen verwendet, die wiederum an den AD DS des Kunden weitergeleitet werden (siehe vorherige Abbildung ). In diesem Szenario wird das Kunden-AD DS in AZs auf Amazon EC2-Instances bereitgestellt, die zu Domain-Controllern in der On-Premises-AD-Gesamtstruktur des Kunden hochgestuft werden

Nach der Bereitstellung von WorkSpaces Instances haben sie Zugriff auf die cloudbasierten Domain-Controller für sichere Verzeichnisservices und DNS mit niedriger Latenz. Der gesamte Netzwerkverkehr, einschließlich AD-DS-Kommunikation, Authentifizierungsanforderungen und AD-Replikation, wird entweder innerhalb der privaten Subnetze oder über den Kunden-VPN-Tunnel oder Direct Connect gesichert.

Diese Architektur verwendet die folgenden Komponenten oder Konstrukte:

AWS

-

Amazon VPC – Erstellung einer Amazon VPC mit mindestens vier privaten Subnetzen über zwei AZs hinweg – zwei für den Kunden AD DS, zwei für AD Connector oder Amazon WorkSpaces.

-

DHCP Options Set – Erstellen eines Amazon VPC DHCP-Optionssatzes. Auf diese Weise kann der Kunde einen bestimmten Domänennamen und DNSs (AD DS Local) definieren. Weitere Informationen finden Sie unter DHCP-Optionssätze.

-

Amazon Virtual Private Gateway – Aktivieren Sie die Kommunikation mit einem kundeneigenen Netzwerk über einen IPsec-VPN-Tunnel oder eine - AWS Direct Connect Verbindung.

-

Amazon EC2

-

DS-Domain-Controller für Kundenunternehmen, die auf Amazon EC2-Instances in dedizierten privaten VPC-Subnetzen bereitgestellt werden.

-

RADIUS-Server für MFA auf Amazon EC2-Instances in dedizierten privaten VPC-Subnetzen (optional).

-

-

AWS Directory Services – AD Connector wird in einem Paar privater Amazon-VPC-Subnetze bereitgestellt.

-

Amazon WorkSpaces – WorkSpaces werden in denselben privaten Subnetzen wie der AD Connector bereitgestellt. Weitere Informationen finden Sie im Abschnitt Active Directory: Sites and Services dieses Dokuments.

Customer

-

Netzwerkkonnektivität – Unternehmens-VPN oder - AWS Direct Connect Endpunkte.

-

AD DS – Corporate AD DS (erforderlich für die Replikation).

-

MFA (optional) – Unternehmens-RADIUS-Server.

-

Endbenutzergeräte – Unternehmens- oder BYOL-Endbenutzergeräte (wie Windows, Macs, iPads, Android-Tablets, Null-Clients und Chromebooks), die für den Zugriff auf den Amazon- WorkSpaces Service verwendet werden. Weitere Informationen finden Sie in der Liste der Clientanwendungen für unterstützte Geräte und Webbrowser. Diese Lösung hat nicht die gleichen Einschränkungen wie Szenario 1. Amazon WorkSpaces und AWS Directory Service verlassen sich nicht auf die bestehende Konnektivität.

-

Abhängigkeit von der Konnektivität – Wenn die Konnektivität zum Kundenrechenzentrum verloren geht, können Endbenutzer weiterhin arbeiten, da die Authentifizierung und optional eMFA lokal verarbeitet werden.

-

Latenz – Mit Ausnahme des Replikationsverkehrs ist die gesamte Authentifizierung lokal und mit geringer Latenz. Weitere Informationen finden Sie im Abschnitt Active Directory: Standorte und Services dieses Dokuments.

-

Datenverkehrskosten – In diesem Szenario ist die Authentifizierung lokal, wobei nur die AD-DS-Replikation den VPN- oder Direct-Connect-Link durchqueren muss, wodurch die Datenübertragung reduziert wird.

Im Allgemeinen wird die WorkSpaces Erfahrung verbessert und ist nicht stark von der Konnektivität zu den On-Premises-Domain-Controllern abhängig, wie in der vorherigen Abbildung gezeigt. Dies ist auch der Fall, wenn ein Kunde WorkSpaces auf Tausende von Desktops skalieren möchte, insbesondere im Zusammenhang mit globalen AD-DS-Katalogabfragen, da dieser Datenverkehr für die WorkSpaces Umgebung lokal bleibt.