Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verfolgen von Konfigurationsänderungen bei der X-Ray-Verschlüsselung mit AWS Config

AWS X-Ray integriert sich in AWS Config , um Konfigurationsänderungen aufzuzeichnen, die an Ihren X-Ray-Verschlüsselungsressourcen vorgenommen wurden. Sie können AWS Config damit Ressourcen für die X-Ray-Verschlüsselung inventarisieren, den X-Ray-Konfigurationsverlauf überprüfen und Benachrichtigungen auf Grundlage von Ressourcenänderungen versenden.

AWS Config unterstützt die Protokollierung der folgenden Änderungen der X-Ray-Verschlüsselungsressourcen als Ereignisse:

-

Konfigurationsänderungen — Ändern oder Hinzufügen eines Verschlüsselungsschlüssels oder Zurücksetzen auf die Standard-X-Ray-Verschlüsselungseinstellung.

Verwenden Sie die folgenden Anweisungen, um zu erfahren, wie Sie eine grundlegende Verbindung zwischen X-Ray und herstellen AWS Config.

Einen Lambda-Funktionstrigger erstellen

Sie benötigen den ARN einer benutzerdefinierten AWS Lambda Funktion, bevor Sie eine benutzerdefinierte AWS Config Regel generieren können. Befolgen Sie diese Anweisungen zum Erstellen einer einfachen Funktion mit Node.js, die basierend auf dem Zustand der XrayEncryptionConfig-Ressource als Wert an AWS Config

zurückgibt, ob sie konform oder nicht konform ist.

Um eine Lambda-Funktion mit einem AWS::Xray EncryptionConfig Change-Trigger zu erstellen

-

Öffnen Sie die Lambda-Konsole

. Wählen Sie Funktion erstellen aus. -

Wählen Sie Blueprints aus, und filtern Sie dann die Blueprints-Bibliothek nach dem Blueprint. config-rule-change-triggered Klicken Sie auf den Link im Namen der Vorlage oder wählen Sie Configure (Konfigurieren), um fortzufahren.

-

Definieren Sie die folgenden Felder zum Konfigurieren der Vorlage:

-

Geben Sie im Feld Name einen Namen ein.

-

Für die Option Role (Rolle) wählen Sie Create new role from template(s) (Neue Rolle aus Vorlage[n] erstellen) aus.

-

Bei Role Name geben Sie einen Namen ein.

-

Wählen Sie für Policy Templates (Richtlinienvorlagen) die Option AWS Config Rules permissions (-Regelberechtigungen) aus.

-

-

Wählen Sie Funktion erstellen, um Ihre Funktion zu erstellen und in der Konsole anzuzeigen. AWS Lambda

-

Bearbeiten Sie Ihren Funktionscode, indem Sie

AWS::EC2::InstancedurchAWS::XrayEncryptionConfigersetzen. Sie können auch das Beschreibungsfeld aktualisieren, damit die Änderung wirksam wird.Standardcode

if (configurationItem.resourceType !== 'AWS::EC2::Instance') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT';Aktualisierter Code

if (configurationItem.resourceType !=='AWS::XRay::EncryptionConfig') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT'; -

Fügen Sie Ihrer Ausführungsrolle in IAM Folgendes hinzu, um auf X-Ray zugreifen zu können. Diese Berechtigungen ermöglichen den Nur-Lese-Zugriff auf Ihre X-Ray-Ressourcen. Wenn kein Zugriff auf die entsprechenden Ressourcen gewährt wird, wird bei der Auswertung der mit der Regel verknüpften AWS Config Lambda-Funktion eine Meldung außerhalb des Gültigkeitsbereichs angezeigt.

{ "Sid": "Stmt1529350291539", "Action": [ "xray:GetEncryptionConfig" ], "Effect": "Allow", "Resource": "*" }

Eine benutzerdefinierte AWS Config Regel für X-Ray erstellen

Wenn die Lambda-Funktion erstellt wurde, notieren Sie sich den ARN der Funktion und rufen Sie die AWS Config Konsole auf, um Ihre benutzerdefinierte Regel zu erstellen.

Um eine AWS Config Regel für X-Ray zu erstellen

-

Öffnen Sie die Seite Rules (Regeln) der AWS Config -Konsole

. -

Klicken Sie auf Add Rule (Regel hinzufügen) und danach auf Add custom rule (Benutzerdefinierte Regel hinzufügen).

-

Fügen Sie in AWS Lambda Function ARN den ARN ein, der der Lambda-Funktion zugeordnet ist, die Sie verwenden möchten.

-

Wählen Sie, welche Art von Auslöser festgelegt werden soll:

-

Konfigurationsänderungen — AWS Config löst die Auswertung aus, wenn sich die Konfiguration einer Ressource ändert, die dem Geltungsbereich der Regel entspricht. Die Evaluierung wird ausgeführt, nachdem eine Benachrichtigung über eine Änderung des Konfigurationselements AWS Config gesendet wurde.

-

Periodisch — AWS Config Führt Evaluierungen für die Regel mit einer von Ihnen gewählten Häufigkeit aus (z. B. alle 24 Stunden).

-

-

Wählen Sie für Resource type (Ressourcentyp) die Option EncryptionConfigin der Röntgenabteilung.

-

Wählen Sie Save (Speichern) aus.

Die AWS Config Konsole beginnt sofort mit der Bewertung der Regelkonformität. Die Auswertung kann mehrere Minuten in Anspruch nehmen.

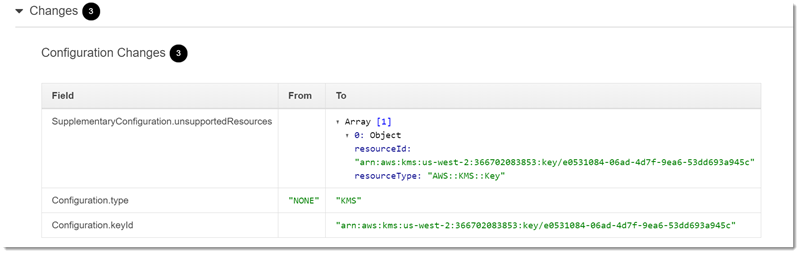

Da diese Regel nun konform ist, AWS Config kann mit der Erstellung eines Auditverlaufs begonnen werden. AWS Config zeichnet Ressourcenänderungen in Form einer Zeitleiste auf. AWS Config Generiert für jede Änderung in der Zeitleiste der Ereignisse eine Tabelle im Von/bis-Format, aus der hervorgeht, was sich an der JSON-Darstellung des Verschlüsselungsschlüssels geändert hat. Die beiden damit verbundenen Feldänderungen EncryptionConfig sind Configuration.type und. Configuration.keyID

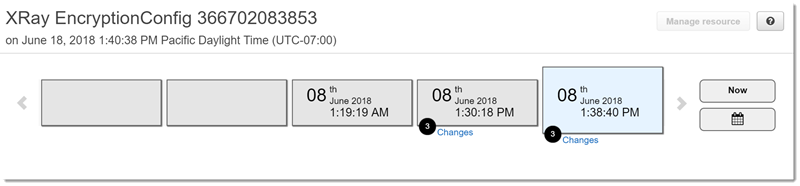

Beispielergebnisse

Im Folgenden finden Sie ein Beispiel für eine AWS Config Zeitleiste, in der Änderungen angezeigt werden, die an bestimmten Tagen und zu bestimmten Zeiten vorgenommen wurden.

Es folgt ein Beispiel für einen AWS Config Änderungseintrag. Das Format "Von/Zu" veranschaulicht, was sich geändert hat. Dieses Beispiel zeigt, dass die Standardeinstellungen für die X-Ray-Verschlüsselung auf einen definierten Verschlüsselungsschlüssel geändert wurden.

Amazon-SNS-Benachrichtigungen

Um über Konfigurationsänderungen informiert zu werden, stellen Sie AWS Config die Veröffentlichung von Amazon SNS SNS-Benachrichtigungen ein. Weitere Informationen finden Sie unter Überwachen von AWS Config Ressourcenänderungen per E-Mail.