Usar el cifrado con las AMI con respaldo de EBS

Las AMI que cuentan con el respaldo de instantáneas de Amazon EBS pueden beneficiarse del cifrado Amazon EBS. Las instantáneas de datos y volúmenes raíz se pueden cifrar y adjuntar a una AMI. Puede iniciar instancias y copiar imágenes con el soporte para el cifrado EBS completo incluido. Los parámetros de cifrado para estas operaciones se admiten en todas las regiones donde AWS KMS está disponible.

Las instancias de EC2 con volúmenes de EBS cifrados se inician desde las AMIs de la misma forma que otras instancias. Además, cuando lance una instancia desde una AMI respaldada por instantáneas EBS sin cifrar, puede cifrar algunos o todos los volúmenes durante la inicialización.

Al igual que los volúmenes de EBS, las instantáneas de las AMI se pueden cifrar de forma predeterminada mediante la AWS KMS key o a una clave administrada por el cliente que especifique. En todos los casos, debe tener permiso para usar la Clave de KMS seleccionada.

Las AMI con instantáneas cifradas se pueden compartir en cuentas de AWS. Para obtener más información, consulte Descripción del uso de las AMI compartidas en Amazon EC2.

Temas sobre cifrado con AMI con respaldo de EBS

Situaciones de inicialización de instancias

Las instancias de Amazon EC2 se inician desde las AMI mediante la acción RunInstances con los parámetros proporcionados a través de la asignación de dispositivos de bloques, ya sea a través de la Consola de administración de AWS o directamente mediante la API o la CLI de Amazon EC2. Para obtener más información, consulte Asignaciones de dispositivos de bloques para volúmenes en instancias de Amazon EC2. Para obtener ejemplos del control de la asignación de dispositivos de bloqueo desde la AWS CLI, consulte inicialización, enumeración y terminación de instancias de EC2.

De forma predeterminada, sin parámetros de cifrado explícitos, una acción RunInstances mantiene el estado de cifrado existente de las instantáneas de origen de una AMI mientras que restaura sus volúmenes de EBS. Si se habilita el cifrado de forma predeterminada, todos los volúmenes creados desde la AMI (de instantáneas cifradas o sin cifrar) se cifrarán. Si el cifrado de forma predeterminada no está habilitado, la instancia mantiene el estado de cifrado de la AMI.

También puede iniciar una instancia y solicitar de forma simultánea un nuevo estado de cifrado para los volúmenes restantes al suministrar parámetros de cifrado. Por lo tanto, se observan los siguientes comportamientos:

iniciar sin parámetros de cifrado

-

Una instantánea sin cifrar se restaura en un volumen sin cifrar, a menos que se habilite el cifrado de forma predeterminada, en cuyo caso se cifrarán todos los volúmenes recién creados.

-

Una instantánea cifrada que usted posee se restaura en un volumen que está cifrado en la misma Clave de KMS.

-

Una instantánea cifrada de la que no es propietario (por ejemplo, la AMI se comparte con usted) se restaura en un volumen que está cifrado por la clave de KMS predeterminada de su cuenta de AWS.

Se pueden anular los comportamientos predeterminados al suministrar los parámetros de cifrado. Los parámetros disponibles son Encrypted y KmsKeyId. Establecimiento de solo los resultados del parámetro Encrypted en lo siguiente:

Comportamientos de inicialización de instancia con Encrypted establecido pero KmsKeyId sin especificar.

-

Una instantánea no cifrada se restaura en un volumen de EBS cifrado por la clave de KMS predeterminada de su cuenta de AWS.

-

Una instantánea cifrada que usted posee se restaura en un volumen de EBS cifrado con la misma Clave de KMS. (En otras palabras, el parámetro

Encryptedno tiene efecto). -

Una instantánea cifrada de la que no es propietario (es decir, la AMI se comparte con usted) se restaura en un volumen que está cifrado por la clave de KMS predeterminada de su cuenta de AWS. (En otras palabras, el parámetro

Encryptedno tiene efecto).

Establecer los parámetros KmsKeyId y Encrypted permite especificar una Clave de KMS no predeterminada para una operación de cifrado. Se producen los siguientes comportamientos:

La instancia con Encrypted y KmsKeyId establecidos

-

Una instantánea no cifrada se restaura en un volumen de EBS cifrado por la Clave de KMS especificada.

-

Una instantánea cifrada se restaura en un volumen de EBS cifrado no en la Clave de KMS original, sino en la Clave de KMS especificada.

El envío de un parámetro KmsKeyId sin establecer también el parámetro Encrypted da como resultado un error.

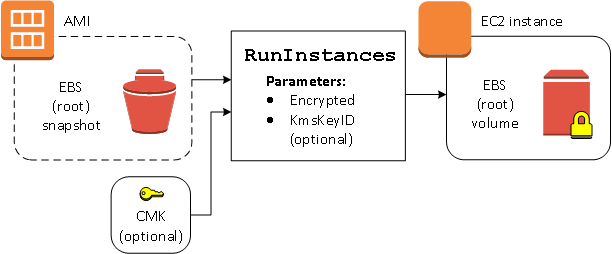

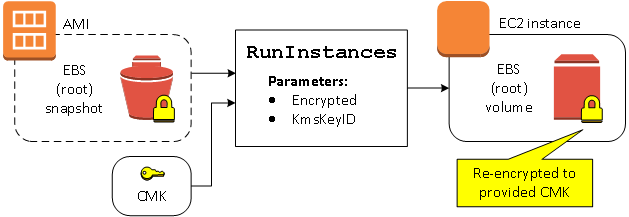

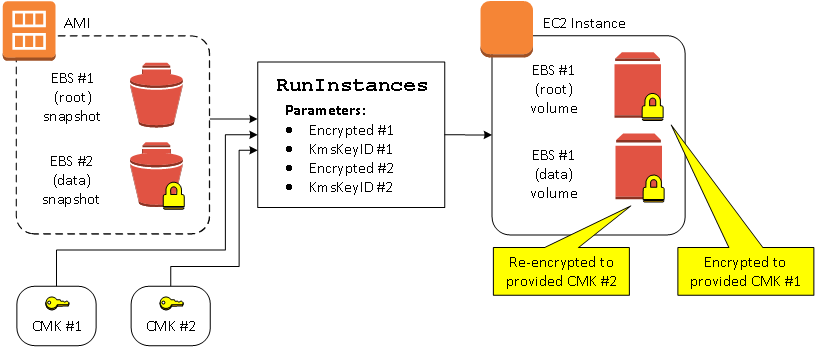

Las siguientes secciones ofrecen ejemplos de inicialización de instancias desde AMI con parámetros de cifrado no predeterminados. En cada una de estas situaciones, los parámetros suministrados para la acción RunInstances da como resultado un cambio en el estado de cifrado durante la restauración de un volumen desde una instantánea.

Para obtener información sobre el uso de la consola para iniciar una instancia desde una AMI, consulte Lanzamiento de una instancia de Amazon EC2.

Cifrar un volumen durante la inicialización

En este ejemplo, una AMI respaldada por una instantánea sin cifrar se utiliza para iniciar una instancia de EC2 con un volumen de EBS cifrado.

El parámetro Encrypted por sí solo genera el volumen para esta instancia que se va a cifrar. Proporcionar un parámetro KmsKeyId es opcional. Si no se especifica ningún ID de clave de KMS, se utiliza la clave de KMS predeterminada de la cuenta de AWS para cifrar el volumen. Para cifrar el volumen en otra Clave de KMS que usted posee, proporcione el parámetro KmsKeyId.

Volver a cifrar un volumen durante la inicialización

En este ejemplo, una AMI con el respaldo de una instantánea cifrada se utiliza para iniciar una instancia de EC2 con un volumen EBS cifrado por una nueva Clave de KMS.

Si usted es propietario de la AMI y no proporciona parámetros de cifrado, la instancia resultante tiene un volumen cifrado con la misma clave de KMS que la instantánea. Si la AMI se comparte en lugar de ser de su propiedad y no proporciona parámetros de cifrado, el volumen se cifra mediante la Clave de KMS predeterminada. Con los parámetros de cifrado proporcionados como se muestra, el volumen se cifra mediante la Clave de KMS especificada.

Cambiar el estado de cifrado de varios volúmenes durante la inicialización

En este ejemplo más completo, una AMI respaldada por varias instantáneas (cada una con su propio estado de cifrado) se utiliza para iniciar una instancia de EC2 con un volumen recientemente cifrado y un volumen que se ha vuelto a cifrar.

En esta situación, la acción RunInstances se suministra con parámetros de cifrado para cada una de las instantáneas del origen. Cuando se especifican todos los parámetros de cifrado posibles, la instancia resultante es la misma sin importar si posee la AMI.

Situaciones de copia de imagen

Las AMI de Amazon EC2 se copian con la acción CopyImage, mediante la Consola de administración de AWS o directamente con la API o la CLI de Amazon EC2.

De forma predeterminada, sin parámetros de cifrado explícitos, una acción CopyImage mantiene el estado de cifrado existente de las instantáneas de origen de una AMI. También puede copiar una AMI y solicitar de forma simultánea un nuevo estado de en las instantáneas de EBS asociadas al suministrar parámetros de cifrado. Por lo tanto, se observan los siguientes comportamientos:

Copiar sin parámetros de cifrado

-

Una instantánea sin cifrar se copia en otra instantánea sin cifrar, a menos que se habilite el cifrado de forma predeterminada, en cuyo caso se cifrarán todos las instantáneas recién creadas.

-

Una instantánea cifrada que usted posee se copia en una instantánea cifrada con la misma Clave de KMS.

-

Una instantánea cifrada de la que no es propietario (es decir, la AMI se comparte con usted) se copia en una instantánea que está cifrada por la clave de KMS predeterminada de su cuenta de AWS.

Se pueden anular todos estos comportamientos predeterminados al suministrar los parámetros de cifrado. Los parámetros disponibles son Encrypted y KmsKeyId. Establecimiento de solo los resultados del parámetro Encrypted en lo siguiente:

Comportamientos de copy-image con Encrypted establecida pero KmsKeyId sin especificar.

-

Una instantánea no cifrada se copia en una instantánea cifrada mediante la clave de KMS predeterminada de la cuenta de AWS.

-

Una instantánea cifrada se copia en una instantánea cifrada con la misma Clave de KMS. (En otras palabras, el parámetro

Encryptedno tiene efecto). -

Una instantánea cifrada de la que no es propietario (es decir, la AMI se comparte con usted) se copia en un volumen que está cifrado por la clave de KMS predeterminada de su cuenta de AWS. (En otras palabras, el parámetro

Encryptedno tiene efecto).

Establecer los parámetros Encrypted y KmsKeyId permite especificar una Clave de KMS administrada por el cliente para una operación de cifrado. Se producen los siguientes comportamientos:

Comportamientos de copi-image con Encrypted y KmsKeyId establecidas

-

Una instantánea no cifrada se copia en una instantánea cifrada por la Clave de KMS especificada.

-

Una instantánea cifrada se copia en una instantánea cifrada no por la Clave de KMS original, sino por la Clave de KMS especificada.

El envío de un parámetro KmsKeyId sin establecer también el parámetro Encrypted da como resultado un error.

La siguiente sección ofrece un ejemplo de copia de una AMI con parámetros de cifrado no predeterminados, resultantes de un cambio en el estado de cifrado.

Para obtener instrucciones detalladas sobre el uso de la consola, consulte Copia de una AMI de Amazon EC2.

Cifrar una imagen sin cifrar durante la copia

En este caso, una AMI respaldada por una instantánea raíz no cifrada se copia en una AMI con una instantánea raíz cifrada. La acción CopyImage se invoca con dos parámetros de cifrado, incluida una clave administrada por el cliente. Como resultado, el estado de cifrado de la instantánea raíz cambia, de modo que la AMI de destino se respalda por una instantánea raíz que contiene los mismos datos que la instantánea de origen, pero cifrada con la clave especificada. Usted incurre en costos de almacenamiento de las instantáneas en ambas AMI, así como en cargos correspondientes a las instancias que lance desde cualquiera de las AMI.

nota

Habilitar el cifrado de forma predeterminada tiene el mismo efecto que configurar el parámetro Encrypted en true para todas las instantáneas de la AMI.

La configuración del parámetro Encrypted cifra la única instantánea para esta instancia. Si no especifica el parámetro KmsKeyId, la clave predeterminada administrada por el cliente se utiliza para cifrar la copia de la instantánea.

nota

También puede copiar una imagen con varias instantáneas y configurar el estado de cifrado de cada una de forma individual.