Grupos de seguridad de Amazon EC2 para instancias EC2

Un grupo de seguridad funciona como un firewall virtual para las instancias de EC2 para controlar el tráfico entrante y saliente. Las reglas de entrada controlan el tráfico entrante a la instancia y las reglas de salida controlan el tráfico saliente desde la instancia. Al iniciar una instancia puede especificar uno o varios grupos de seguridad. Si no especifica un grupo de seguridad, Amazon EC2 utiliza el grupo de seguridad predeterminado para la VPC. Una vez lanzada la instancia, puede cambiar sus grupos de seguridad.

La seguridad es una responsabilidad compartida entre AWS y usted. Para más información, consulte Seguridad en Amazon EC2. AWS proporciona grupos de seguridad como una de las herramientas para proteger las instancias y debe configurarlos para satisfacer sus necesidades de seguridad. Si tiene requisitos que no cumplen totalmente los grupos de seguridad, puede mantener su propio firewall en cualquiera de las instancias, además de usar grupos de seguridad.

Precios

El uso de grupos de seguridad no supone ningún cargo adicional.

Contenido

Descripción general

Puede asociar cada instancia a varios grupos de seguridad y puede asociar cada grupo de seguridad a varias instancias. Añade reglas a cada grupo de seguridad que permiten que el tráfico a o desde sus instancias asociadas. Puede modificar las reglas de un grupo de seguridad en cualquier momento. Las reglas nuevas y modificadas se aplican automáticamente a todas las instancias asociadas al grupo de seguridad. Cuando Amazon EC2 decide si se permite que el tráfico llegue a una instancia, evalúa todas las reglas de todos los grupos de seguridad asociados a la instancia. Para obtener más información, consulte Reglas del grupo de seguridad en la Guía del usuario de Amazon VPC.

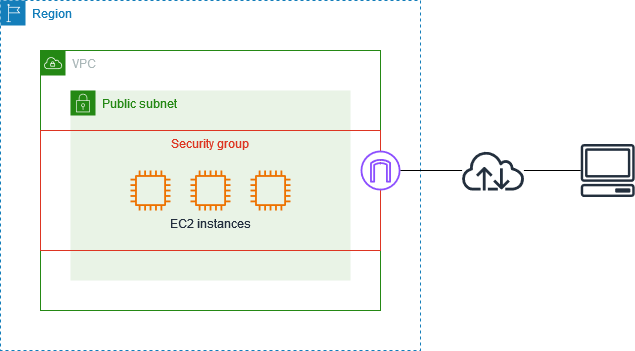

En el siguiente diagrama se muestra una VPC con una subred, una puerta de enlace de Internet y un grupo de seguridad. La subred contiene instancias de EC2. El grupo de seguridad se asocia con las instancias. El único tráfico que llega a la instancia es el permitido por las reglas del grupo de seguridad. Por ejemplo, si el grupo de seguridad contiene una regla que permite el tráfico SSH a la instancia desde su red, puede conectarse a la instancia desde su equipo mediante SSH. Si el grupo de seguridad contiene una regla que permite todo el tráfico de los recursos asociados a él, entonces cada instancia puede recibir cualquier tráfico enviado desde otras instancias.

Los grupos de seguridad tienen estado: si envía una solicitud desde su instancia, se permite el flujo del tráfico de respuesta para dicha solicitud independientemente de las reglas de entrada del grupo de seguridad. También, se permite la salida de las repuestas al tráfico de entrada independientemente de las reglas salientes. Para obtener más información, consulte Seguimiento de la conexión.