Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Conexión a los AWS servicios desde el interior de su VPC

Para que Amazon ECS funcione correctamente, el agente contenedor de ECS que se ejecuta en cada host debe comunicarse con el plano de control de Amazon ECS. Si va a almacenar las imágenes del contenedor en Amazon ECR, los hosts de Amazon EC2 deben comunicarse con el punto de enlace del servicio Amazon ECR y con Amazon S3, donde se almacenan las capas de imágenes. Si utiliza otros AWS servicios para la aplicación contenerizada, como los datos persistentes almacenados en DynamoDB, compruebe que estos servicios también cuenten con el soporte de red necesario.

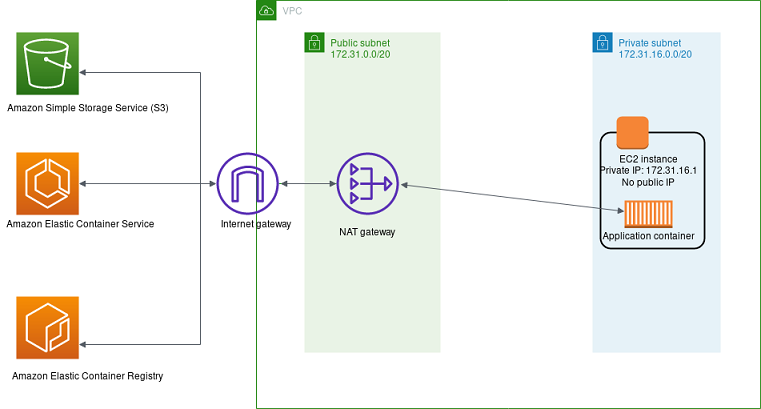

Puerta de enlace de NAT

El uso de una puerta de enlace NAT es la forma más sencilla de garantizar que sus tareas de Amazon ECS puedan acceder a otros AWS servicios. Para obtener más información sobre este enfoque, consulteUso de una subred privada y una puerta de enlace NAT.

Las desventajas de utilizar este enfoque son las siguientes:

-

No puede limitar los destinos con los que se puede comunicar la puerta de enlace NAT. Tampoco puede limitar los destinos con los que puede comunicarse su nivel de backend sin interrumpir todas las comunicaciones salientes de su VPC.

-

Las pasarelas NAT cobran por cada GB de datos que pasan por ellas. Si utiliza la puerta de enlace NAT para descargar archivos grandes de Amazon S3 o para realizar un gran volumen de consultas de bases de datos a DynamoDB, se le cobrará por cada GB de ancho de banda. Además, las pasarelas NAT admiten un ancho de banda de 5 Gbps y se escalan automáticamente hasta 45 Gbps. Si el enrutamiento se realiza a través de una única puerta de enlace NAT, las aplicaciones que requieren conexiones de ancho de banda muy elevado pueden encontrarse con limitaciones de red. Como solución alternativa, puede dividir la carga de trabajo en varias subredes y asignar a cada subred su propia puerta de enlace NAT.

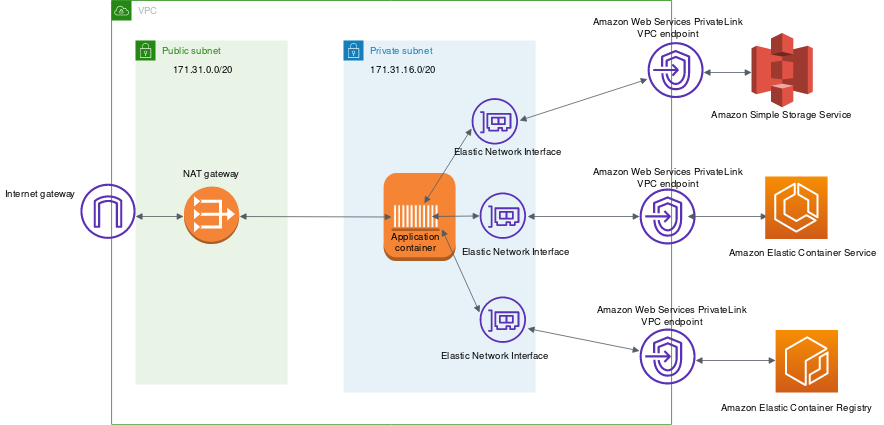

AWS PrivateLink

AWS PrivateLink proporciona conectividad privada entre las VPC, AWS los servicios y las redes locales sin exponer el tráfico a la Internet pública.

Una de las tecnologías que se utilizan para lograr esto es el punto final de la VPC. Un punto de enlace de VPC permite conexiones privadas entre su VPC y los servicios compatibles AWS y los servicios de punto final de VPC. El tráfico entre su VPC y el servicio no sale de la red de Amazon. Un punto final de VPC no requiere una puerta de enlace a Internet, una puerta de enlace privada virtual, un dispositivo NAT, una conexión VPN o AWS Direct Connect una conexión. Las instancias Amazon EC2 de su VPC no requieren direcciones IP públicas para comunicarse con los recursos del servicio.

El siguiente diagrama muestra cómo funciona la comunicación con los AWS servicios cuando se utilizan puntos finales de VPC en lugar de una puerta de enlace de Internet. AWS PrivateLink proporciona interfaces de red elásticas (ENI) dentro de la subred, y las reglas de enrutamiento de VPC se utilizan para enviar cualquier comunicación al nombre de host del servicio a través del ENI, directamente al servicio de destino. AWS Este tráfico ya no necesita usar la puerta de enlace NAT o la puerta de enlace de Internet.

Los siguientes son algunos de los puntos de enlace de VPC más comunes que se utilizan con el servicio Amazon ECS.

Muchos otros AWS servicios admiten puntos finales de VPC. Si haces un uso intensivo de algún AWS servicio, debes consultar la documentación específica de ese servicio y saber cómo crear un punto final de VPC para ese tráfico.