Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Amazon ElastiCache admite los siguientes escenarios para obtener acceso a una caché en una Amazon VPC:

Contenido

- Acceso a una caché de ElastiCache cuando esta y la instancia de Amazon EC2 se encuentran en la misma Amazon VPC

- Acceso a una caché de ElastiCache cuando esta y la instancia de Amazon EC2 se encuentran en Amazon VPC diferentes

- Acceso a una caché de ElastiCache desde una aplicación en ejecución en un centro de datos del cliente

Acceso a una caché de ElastiCache cuando esta y la instancia de Amazon EC2 se encuentran en la misma Amazon VPC

El caso de uso más común es cuando una aplicación implementada en una instancia EC2 debe conectarse a una caché en la misma VPC.

En el siguiente diagrama se ilustra este escenario.

La forma más sencilla de administrar el acceso entre instancias EC2 y cachés de la misma VPC es hacer lo siguiente:

-

Crear un grupo de seguridad VPC para la caché. Este grupo de seguridad se puede utilizar para restringir el acceso a la caché. Por ejemplo, puede crear una regla personalizada para este grupo de seguridad que permita el acceso mediante TCP utilizando el puerto que asignó a la caché cuando la creó y una dirección IP que se utilizará para obtener acceso a la caché.

El puerto predeterminado para las cachés de Memcached es

11211.El puerto predeterminado para cachés de Valkey y Redis OSS es

6379. -

Cree un grupo de seguridad de VPC para sus instancias EC2 (servidores web y de aplicaciones). Si es necesario, este grupo de seguridad puede permitir el acceso a la instancia EC2 desde Internet a través de la tabla de enrutamiento de la VPC. Por ejemplo, puede establecer reglas en este grupo de seguridad para permitir el acceso mediante TCP a la instancia EC2 a través del puerto 22.

-

Crear reglas personalizadas en el grupo de seguridad para la caché que permitan las conexiones desde el grupo de seguridad que ha creado para las instancias EC2. Esto permitirá a cualquier miembro del grupo de seguridad obtener acceso a las cachés.

nota

Si planea utilizar Local Zones, asegúrese de que las ha habilitado. Cuando crea un grupo de subredes en esa zona local, la VPC se amplía a dicha zona local y la VPC tratará la subred como cualquier subred de cualquier otra zona de disponibilidad. Todas las gateways y tablas de enrutamiento relevantes se ajustarán de forma automática.

Para crear una regla en un grupo de seguridad de VPC que permita establecer conexiones desde otro grupo de seguridad

-

Inicie sesión en la consola de administración de AWS y abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc

. -

En el panel de navegación, elija Security Groups.

-

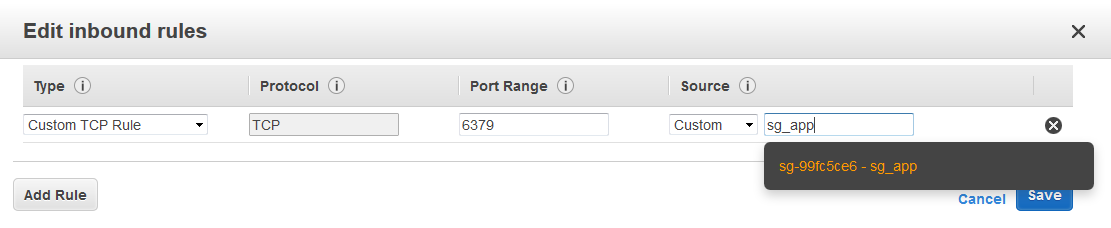

Seleccione o cree un grupo de seguridad que utilizará para la caché En Inbound Rules (Reglas de entrada), seleccione Edit Inbound Rules (Editar reglas de entrada) y, a continuación, seleccione Add Rule (Agregar regla). Este grupo de seguridad permitirá el acceso a los miembros de otro grupo de seguridad.

-

En Type (Tipo), elija Custom TCP Rule (Personalizar regla de TCP).

-

En Rango de puerto, especifique el puerto que utilizó al crear la caché.

El puerto predeterminado para las cachés de Memcached es

11211.El puerto predeterminado para las cachés y los grupos de replicación de Valkey y Redis OSS es

6379. -

En el cuadro Source (Fuente), comience a escribir el ID del grupo de seguridad. Desde la lista, seleccione el grupo de seguridad que utilizará para sus instancias de Amazon EC2.

-

-

Cuando haya terminado, elija Save (Guardar).

Acceso a una caché de ElastiCache cuando esta y la instancia de Amazon EC2 se encuentran en Amazon VPC diferentes

Cuando una caché está en una VPC que no coincide con la de la instancia EC2 que se está utilizando para acceder a ella, hay varias formas de obtener acceso a la caché. Si la caché y la instancia EC2 están en VPC distintas, pero en la misma región, puede utilizar la conexión de emparejamiento de VPC. Si la caché y la instancia EC2 se encuentran en distintas regiones, puede crear conectividad de VPN entre regiones.

Acceso a una caché de ElastiCache cuando esta y la instancia de Amazon EC2 se encuentran en Amazon VPC diferentes en la misma región

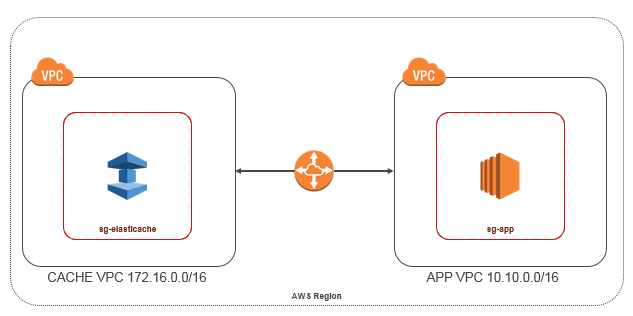

En el siguiente diagrama, se ilustra el acceso a una caché por parte de una instancia de Amazon EC2 en una Amazon VPC diferente y en la misma región a través de una conexión de emparejamiento de VPC.

Acceso a caché de una instancia de Amazon EC2 en una Amazon VPC diferente dentro de la misma región: conexión de emparejamiento de VPC

Una conexión de emparejamiento de VPC es una conexión de redes entre dos VPC que permite direccionar el tráfico entre ellas mediante direcciones IP privadas. Las instancias de ambas VPC se pueden comunicar entre sí siempre que se encuentren en la misma red. Puede crear una conexión de emparejamiento de VPC entre sus propias Amazon VPC o con una Amazon VPC de otra cuenta de AWS dentro de una misma región. Para obtener más información sobre la conexión de emparejamiento de Amazon VPC, consulte la documentación de VPC.

nota

La resolución de nombres DNS puede fallar para las VPC emparejadas, según las configuraciones aplicadas a la VPC de ElastiCache. Para solucionar esto, ambas VPC deben tener habilitados los nombres de host DNS y la resolución de DNS. Para obtener más información, consulte Habilitación de la resolución de DNS para la conexión de emparejamiento de VPC.

Para obtener acceso a una caché en una Amazon VPC diferente a través de emparejamiento

-

Asegúrese de que las dos VPC no tengan rangos de IP solapados o no podrá interconectarlas.

-

Coloque las dos VPC al mismo nivel. Para obtener más información, consulte Creación y aceptación de interconexiones de Amazon VPC.

-

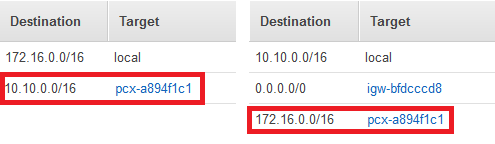

Actualice su tabla de ruteo. Para obtener más información, consulte Actualización de las tablas de ruteo para interconexiones de VPC

A continuación, se muestra el aspecto que tienen las tablas de ruteo para el ejemplo del diagrama anterior. Tenga en cuenta que pcx-a894f1c1 es la conexión de emparejamiento.

Tabla de enrutamiento de VPC

-

Modifique el grupo de seguridad de su caché de ElastiCache para permitir la conexión de entrada del grupo de seguridad de la aplicación en la VPC del mismo nivel. Para obtener más información, consulte Actualización de los grupos de seguridad para que hagan referencia a grupos de la VPC del mismo nivel.

El acceso a una caché a través de una conexión de emparejamiento generará costos de transferencia de datos adicionales.

Uso de Transit Gateway

Una gateway de tránsito permite adjuntar las VPC y las conexiones de VPN de la misma región de AWS y enrutar el tráfico entre ellas. Una gateway de tránsito funciona en todas las cuentas de AWS y puede utilizar AWS Resource Access Manager para compartir la gateway de tránsito con otras cuentas. Después de compartir una transit gateway con otra cuenta de AWS, el propietario de la cuenta puede asociar las VPC a la gateway de tránsito. Un usuario de cualquiera de las cuentas puede eliminar la vinculación en cualquier momento.

Puede habilitar la multidifusión en una gateway de tránsito y, a continuación, crear un dominio de multidifusión de transit gateway que permita que el trafico de multidifusión se envíe desde el origen de multidifusión a los miembros del grupo de multidifusión a través de conexiones de la VPC que asocie con el dominio.

También puede crear una conexión de emparejamiento entre transit gateways de diferentes regiones de AWS. Esto le permite dirigir el tráfico entre las vinculaciones de las transit gateways a través de diferentes regiones.

Para obtener más información, consulte Transit gateways.

Acceso a una caché de ElastiCache cuando esta y la instancia de Amazon EC2 se encuentran en Amazon VPC diferentes en regiones distintas

Uso de la VPC de tránsito

Una alternativa a la utilización de la conexión de emparejamiento de VPC, otra estrategia común para conectar varias VPC y redes remotas dispersas geográficamente es crear una VPC de tránsito que sirva como un centro de tránsito de red global. Una VPC de tránsito simplifica la administración de la red y minimiza el número de conexiones necesarias para conectar varias VPC y redes remotas. Este diseño puede ahorrar tiempo y esfuerzo, además de reducir los costos, ya que se implementa prácticamente sin los gastos tradicionales de establecer una presencia física en un hub de tránsito de coubicación o de implementar un equipo de red física.

Conexión entre VPC diferentes en distintas regiones

Una vez que la Amazon VPC de tránsito se encuentre establecida, una aplicación implementada en una VPC “radial” en una región se puede conectar a una caché de ElastiCache en una VPC “radial” dentro de otra región.

Para obtener acceso a una caché en una VPC diferente dentro de una región de AWS distinta

-

Implemente una solución de VPC de tránsito. Para obtener más información, consulte AWS Transit Gateway

. -

Actualice las tablas de enrutamiento de la VPC en la aplicación y las VPC de la caché para direccionar el tráfico a través de la VGW (gateway privada virtual) y el dispositivo de VPN. En caso de que se produzca el enrutamiento dinámico con el protocolo de gateway fronteriza (BGP), las rutas se pueden propagar automáticamente.

-

Modifique el grupo de seguridad de su caché de ElastiCache para permitir la conexión de entrada del rango de IP de instancias de aplicación. Tenga en cuenta que no podrá remitirse al grupo de seguridad de servidor de la aplicación en este caso.

El acceso a una caché entre regiones conllevará latencias de red y costos adicionales de transferencia de datos entre regiones.

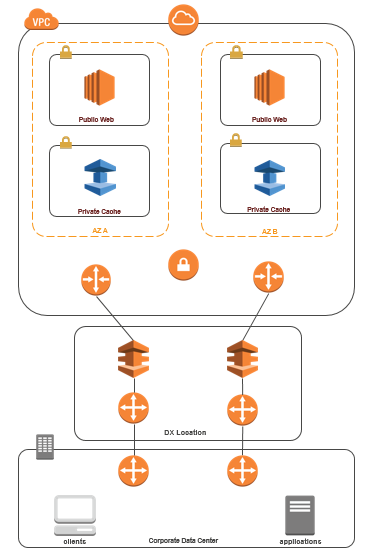

Acceso a una caché de ElastiCache desde una aplicación en ejecución en un centro de datos del cliente

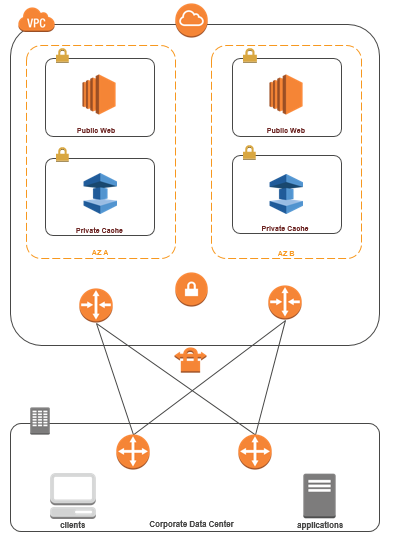

Otra situación posible es una arquitectura híbrida en la que los clientes o las aplicaciones del centro de datos del cliente puedan necesitar acceso a una caché de ElastiCache en la VPC. Esta situación también se admite, siempre que haya conectividad entre la VPC del cliente y el centro de datos, ya sea a través de la VPN como de Direct Connect.

Acceso a una caché de ElastiCache desde una aplicación en ejecución en un centro de datos del cliente mediante conectividad de VPN

En el siguiente diagrama, se muestra el acceso a una caché de ElastiCache desde una aplicación que se ejecuta en la red de su empresa a través de conexiones de VPN.

Conexión a ElastiCache desde su centro de datos a través de una VPN

Para obtener acceso a una caché en una VPC desde una aplicación local a través de una conexión de VPN

-

Para establecer la conectividad de VPN, agregue una gateway privada virtual de hardware a su VPC. Para obtener más información, consulte Adición de una gateway privada virtual de hardware a la VPC.

-

Actualice la tabla de enrutamiento de VPC para la subred en la que se implementa su caché de ElastiCache a fin de permitir el tráfico desde el servidor de aplicaciones en las instalaciones. En caso de que se produzca el enrutamiento dinámico con BGP, las rutas se pueden propagar automáticamente.

-

Modifique el grupo de seguridad de su caché de ElastiCache para permitir la conexión de entrada desde los servidores de aplicaciones en las instalaciones.

El acceso a una caché a través de una conexión de VPN conllevará latencias de red y costos adicionales de transferencia de datos.

Acceso a una caché de ElastiCache desde una aplicación en ejecución en un centro de datos del cliente mediante Direct Connect

En el siguiente diagrama, se muestra el acceso a una caché de ElastiCache desde una aplicación que se ejecuta en la red de su empresa a través de Direct Connect.

Conexión a ElastiCache desde su centro de datos a través de Direct Connect

Para obtener acceso a una caché de ElastiCache desde una aplicación en ejecución en su red mediante Direct Connect

-

Establezca la conectividad de Direct Connect. Para obtener más información, consulte Introducción a AWS Direct Connect.

-

Modifique el grupo de seguridad de su caché de ElastiCache para permitir la conexión de entrada desde los servidores de aplicaciones en las instalaciones.

El acceso a una caché a través de una conexión de DX puede conllevar latencias de red y cargos adicionales por transferencia de datos.