Lógica de evaluación de políticas

Cuando una entidad principal intenta utilizar la AWS Management Console, la API de AWS o la AWS CLI, la entidad principal envía una solicitud a AWS. Cuando un servicio de AWS recibe la solicitud, AWS lleva a cabo varios pasos para determinar si debe permitir o denegar la solicitud.

-

Autenticación – AWS primero autentica la entidad principal que realiza la solicitud, si fuera necesario. Este paso no es necesario para algunos servicios, como Amazon S3, que permiten algunas solicitudes de usuarios anónimos.

-

Procesamiento del contexto de la solicitud – AWS procesa la información recopilada en la solicitud para determinar las políticas que se aplican a esta.

-

Cómo la lógica del código de aplicación de AWS evalúa las solicitudes para permitir o denegar el acceso: AWS evalúa todos los tipos de políticas y el orden de las políticas afecta a cómo se evalúan. A continuación, AWS procesa las políticas con el contexto necesario para determinar si se permite o se deniega la solicitud.

Evaluación de políticas basadas en identidad con políticas basadas en recursos

Las políticas basadas en identidad y las políticas basadas en recursos conceden permisos referidos a las identidades o recursos a los que están asociadas. Cuando una entidad de IAM (usuario o rol) solicita acceso a un recurso de la misma cuenta, AWS evalúa todos los permisos concedidos por las políticas basadas en identidad y las basadas en recursos. Los permisos resultantes son la unión de aplicar los dos tipos. Si una política basada en identidad, una política basada en recursos, o ambas, permiten una acción, entonces AWS permite la acción. Una denegación explícita en una de estas políticas anulará el permiso.

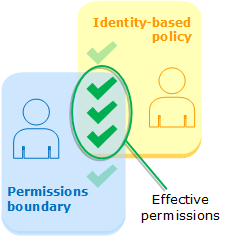

Evaluación de políticas basadas en identidad con límites de permisos

Cuando AWS evalúa las políticas basadas en identidad y el límite de permisos para un usuario, los permisos resultantes son la intersección de las dos categorías. Esto significa que, cuando se añade un límite de permisos a un usuario que ya tiene políticas de permisos basadas en identidad, es posible que se reduzca el número de acciones que puede realizar. Del mismo modo, al eliminar un límite de permisos de un usuario, es posible que aumente el número de acciones que este puede realizar. Una denegación explícita en una de estas políticas anulará el permiso. Para ver información acerca del modo en que se evalúan otros tipos de políticas con los límites de permisos, consulte Evaluación de los permisos efectivos cuando se usan límites.

Evaluación de políticas basadas en identidad con SCP o RCP de AWS Organizations

Cuando un usuario pertenece a una cuenta que es miembro de una organización y accede a un recurso que no tiene configurada una política basada en recursos, los permisos resultantes son la intersección de las políticas del usuario, las políticas de control de servicios (SCP) y la política de control de recursos (RCP). Esto significa que los tres tipos de políticas deben permitir una acción. Una denegación explícita en la política basada en la identidad, una SCP o una RCP anula la autorización.

Puede saber si su cuenta es miembro de una organización en AWS Organizations. Los miembros de la organización podrían verse afectados por una SCP o RCP. Para ver estos datos a través del comando AWS CLI u operación de la API de AWS, debe tener permisos para la acción organizations:DescribeOrganization para su entidad AWS Organizations. Debe tener permisos adicionales para realizar la operación en la consola AWS Organizations. Para saber si una SCP o RCP deniega el acceso a una solicitud específica o para cambiar los permisos efectivos, póngase en contacto con su administrador de AWS Organizations.