Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Solución de problemas de control y conjunto de control

Puede utilizar la información de esta página para resolver problemas comunes con los controles de Audit Manager.

Problemas generales

Problema de integración de AWS Config

No veo ningún control o conjunto de controles en mi evaluación

En resumen, para ver los controles de una evaluación, debe especificarse como propietario de la auditoría de esa evaluación. Además, necesita los permisos de IAM necesarios para ver y gestionar los recursos de Audit Manager relacionados.

Si necesita acceder a los controles de una evaluación, pida a uno de los propietarios de la auditoría de esa evaluación que lo especifique como propietario de la auditoría. Puede especificar los propietarios de la auditoría al crear o editar una evaluación.

Asegúrese también de que el usuario cuente con los permisos necesarios para administrar la evaluación. Recomendamos que los propietarios de la auditoría utilicen la AWSAuditManagerAdministratorAccesspolítica. Si necesita ayuda con los permisos de IAM, póngase en contacto con su administrador o con AWS Soporte

No puedo subir pruebas manuales a un control

Si no puede cargar pruebas manualmente en un control, es probable que se deba a que el control está inactivo.

Para cargar pruebas manuales en un control, primero debe cambiar el estado del control a En revisión o Revisado. Para obtener instrucciones, consulte Cambiar el estado de un control de evaluación en AWS Audit Manager.

importante

Cada uno de ellos solo Cuenta de AWS puede cargar manualmente hasta 100 archivos de pruebas a un control cada día. Si supera este límite diario no podrá realizar ninguna carga manual adicional en ese control. Si necesita cargar una gran cantidad de evidencias manuales en un solo control, hágalo en lotes durante varios días.

¿Qué significa si en un control se indica Reemplazo disponible?

Si aparece este mensaje, esto significa que hay disponible una definición de control actualizada para uno o varios de los controles estándar del marco personalizado. Le recomendamos que sustituya estos controles para poder sacar partido de los orígenes de evidencias mejorados que ahora proporciona Audit Manager.

Para obtener instrucciones sobre cómo proceder, consulte En la página de detalles del marco personalizado se me pide que vuelva a crear el marco personalizado.

Necesito usar varias AWS Config reglas como fuente de datos para un solo control

Puede usar una combinación de reglas administradas y reglas personalizadas para un solo control. Para ello, defina varios orígenes de datos para el control y seleccione el tipo de regla que prefiera para cada uno de ellos. Puede definir hasta 100 orígenes de datos administrados por el cliente para un único control personalizado.

La opción de regla personalizada no está disponible cuando configuro un origen de datos de control

Por lo tanto, usted no tiene permisos para ver las reglas personalizadas de su Cuenta de AWS o organización. Más específicamente, no tiene permisos para realizar la DescribeConfigRulesoperación en la consola de Audit Manager.

Para resolver este problema, póngase en contacto con el AWS administrador para obtener ayuda. Si es AWS administrador, puede proporcionar permisos a sus usuarios o grupos gestionando sus políticas de IAM.

La opción de regla personalizada está disponible, pero no aparece ninguna regla en la lista desplegable

Esto significa que no hay reglas personalizadas habilitadas ni disponibles para su uso en su Cuenta de AWS u organización.

Si aún no tienes ninguna regla personalizada AWS Config, puedes crear una. Para obtener instrucciones, consulte AWS Config reglas personalizadas en Guía de desarrolladores de AWS Config .

Si espera ver una regla personalizada, consulte el siguiente elemento de solución de problemas.

Hay algunas reglas personalizadas disponibles, pero no puedo ver la regla que quiero usar

Si no ve la regla personalizada que esperas encontrar, puede deberse a uno de los siguientes problemas.

- Su cuenta está excluida de la regla

-

Es posible que la cuenta de administrador delegado que está utilizando esté excluida de la regla.

La cuenta de administración de tu organización (o una de las cuentas de administrador AWS Config delegado) puede crear reglas organizativas personalizadas mediante AWS Command Line Interface (AWS CLI). Cuando lo hacen, pueden especificar una lista de cuentas que se van a excluir de la regla. Si su cuenta está en esta lista, la regla no está disponible en Audit Manager.

Para resolver este problema, ponte en contacto con el AWS Config administrador para obtener ayuda. Si es AWS Config administrador, puede actualizar la lista de cuentas excluidas ejecutando el put-organization-config-rulecomando.

- La regla no se creó y activó correctamente en AWS Config

-

También es posible que la regla personalizada no se haya creado y activado correctamente. Si se ha producido un error al crear la regla, o la regla no está habilitada, no aparecerá en la lista de reglas disponibles en Audit Manager.

Para obtener ayuda con este problema, le recomendamos que se ponga en contacto con su AWS Config administrador.

- La regla es una regla administrada

-

Si no encuentra la regla que busca en la lista desplegable de reglas personalizadas, es posible que se trate de una regla administrada.

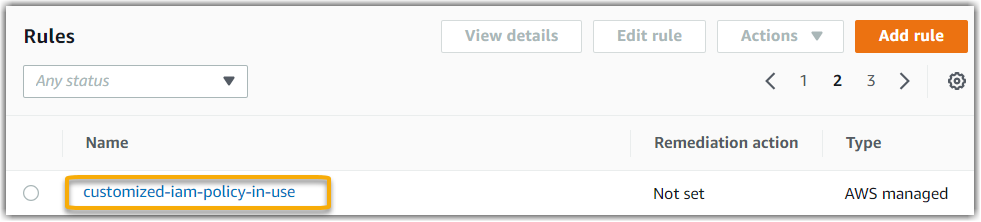

Puede usar la AWS Config consola

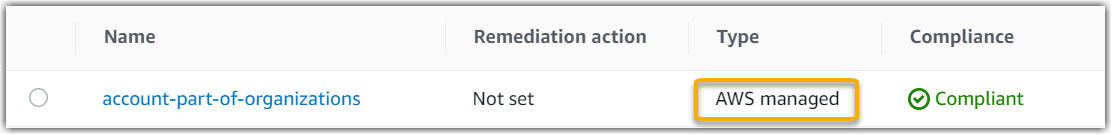

para comprobar si una regla es una regla administrada. Para ello, elija Reglas en el menú de navegación de la izquierda y busque la regla en la tabla. Si la regla es una regla administrada, la columna Tipo muestra la regla AWS administrada.

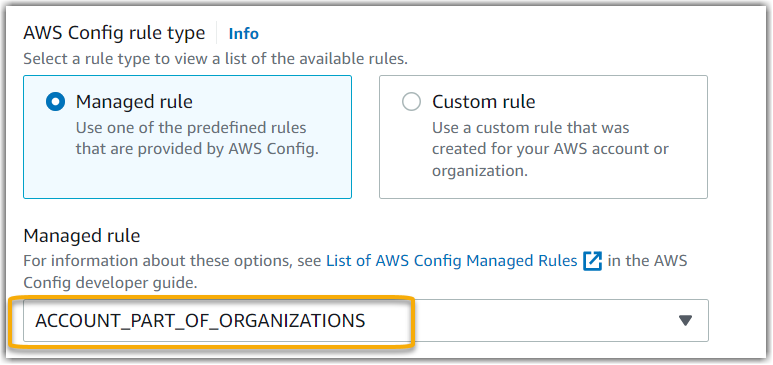

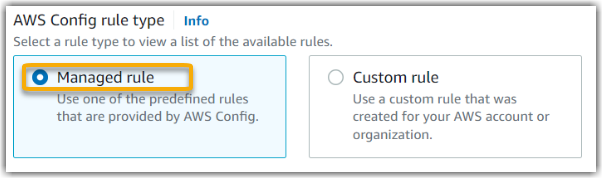

Una vez que haya confirmado que se trata de una regla administrada, vuelva a Audit Manager y seleccione Regla administrada como tipo de regla. A continuación, busque la palabra clave identificadora de la regla administrada en la lista desplegable de reglas administradas.

No veo la regla administrada que quiero usar

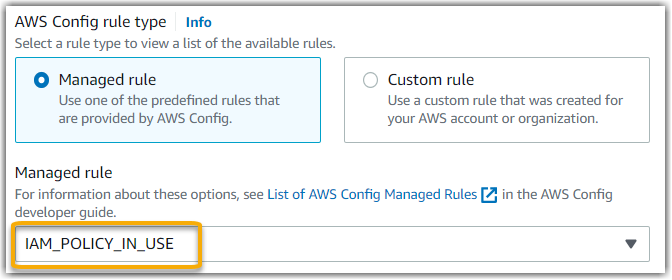

Antes de seleccionar una regla de la lista desplegable de la consola de Audit Manager, asegúrese de haber seleccionado Regla administrada como tipo de regla.

Si sigue sin ver la regla administrada que espera encontrar, es posible que esté buscando el nombre de la regla. En su lugar, debe buscar el identificador de la regla.

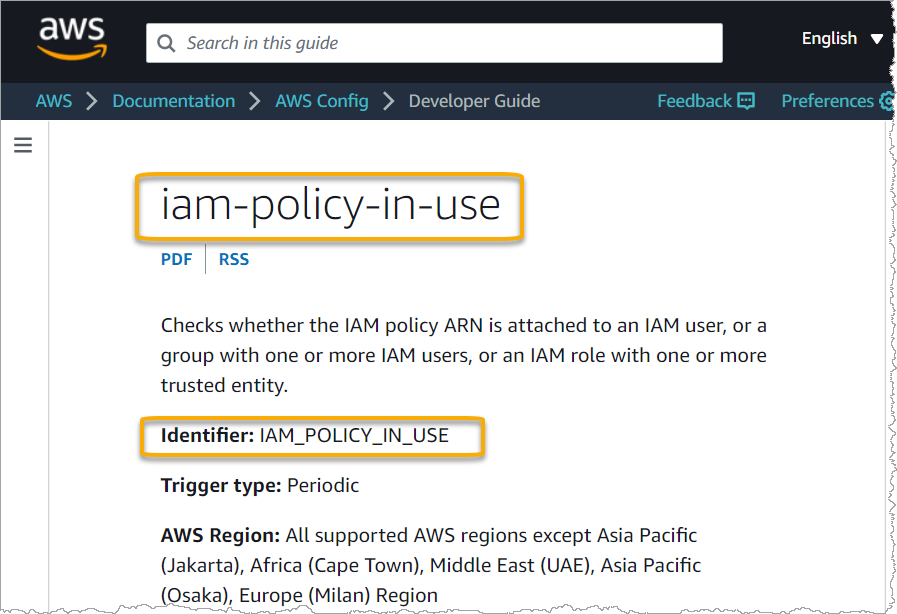

Si utiliza una regla administrada por defecto, el nombre y el identificador son similares. El nombre está en minúsculas y usa guiones (por ejemplo, iam-policy-in-use). El identificador está en mayúsculas y utiliza guiones bajos (por ejemplo, IAM_POLICY_IN_USE). Para encontrar el identificador de una regla administrada predeterminada, revise la lista de palabras clave de reglas AWS Config administradas compatibles y siga el enlace de la regla que desee usar. Esto le llevará a la AWS Config documentación de esa regla administrada. Desde aquí, puede ver tanto el nombre como el identificador. Busque la palabra clave del identificador en la lista desplegable de Audit Manager.

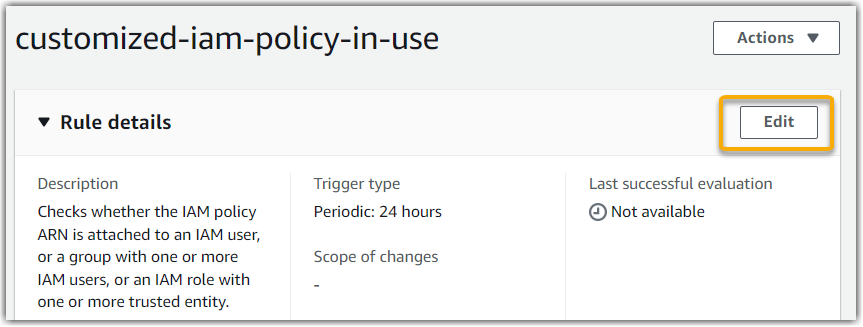

Si utiliza una regla administrada personalizada, puede usar la consola de AWS Configcustomized-iam-policy-in-use. Para encontrar el identificador de esta regla, vaya a la AWS Config consola, elija Reglas en el menú de navegación de la izquierda y elija la regla en la tabla.

Elija Editar para abrir los detalles sobre la regla administrada.

En la sección Detalles, puede encontrar el identificador de origen a partir del cual se creó la regla administrada (IAM_POLICY_IN_USE).

Ahora puede volver a la consola de Audit Manager y seleccionar la misma palabra clave identificadora en la lista desplegable.

Quiero compartir un marco personalizado, pero tiene controles que utilizan AWS Config reglas personalizadas como fuente de datos. ¿Puede el destinatario recopilar pruebas para estos controles?

Sí, el destinatario puede recopilar pruebas para estos controles, pero se necesitan algunos pasos para lograrlo.

Para que Audit Manager recopile pruebas utilizando una AWS Config regla como mapeo de fuentes de datos, debe cumplirse lo siguiente. Esto es cierto para las reglas administradas y las reglas personalizadas.

-

La regla debe existir en el AWS entorno del destinatario

-

La regla debe estar habilitada en el AWS entorno del destinatario

Recuerde que es probable que AWS Config las reglas personalizadas de su cuenta aún no existan en el AWS entorno del destinatario. Además, cuando el destinatario acepta la solicitud de compartición, Audit Manager no vuelve a crear ninguna de sus reglas personalizadas en su cuenta. Para que el destinatario pueda recopilar pruebas utilizando sus reglas personalizadas como mapeo de fuentes de datos, debe crear las mismas reglas personalizadas en su instancia de AWS Config. Una vez que el destinatario crea y, a continuación, activa las reglas, Audit Manager puede recopilar pruebas de ese origen de datos.

Le recomendamos que se comunique con el destinatario para informarle si es necesario crear alguna regla personalizada en su instancia de AWS Config.

¿Qué ocurre cuando se actualiza una regla personalizada en AWS Config? ¿Tengo que tomar alguna medida en Audit Manager?

Para actualizaciones de reglas en su AWS entorno

Si actualiza una regla personalizada en su AWS entorno, no es necesario realizar ninguna acción en Audit Manager. Audit Manager detecta y gestiona las actualizaciones de reglas como se describe en la tabla siguiente. Audit Manager no le notifica cuando se detecta una actualización de reglas.

| Escenario | ¿Qué hace Audit Manager? | Qué necesita |

|---|---|---|

|

Se actualiza una regla personalizada en su instancia de AWS Config |

Audit Manager sigue informando de las conclusiones de esa regla mediante la definición de regla actualizada. | No es necesario ninguna acción. |

|

Se elimina una regla personalizada en su instancia de AWS Config |

Audit Manager deja de informar de los resultados de la regla eliminada. |

No es necesario ninguna acción. Si lo desea, puede editar los controles personalizados que utilizaban la regla eliminada como asignación de origen de datos. Esto ayuda a limpiar la configuración de la origen de datos al eliminar la regla eliminada. De lo contrario, el nombre de la regla eliminada permanece como una asignación de origen de datos no utilizada. |

Para actualizaciones de reglas fuera de su AWS entorno

Si se actualiza una regla personalizada fuera de su AWS entorno, Audit Manager no detectará la actualización de la regla. Esto es algo que debe tener en cuenta si utiliza marcos personalizados compartidos. Esto se debe a que, en este escenario, el remitente y el destinatario trabajan cada uno en AWS entornos separados. En la tabla siguiente se indican las acciones recomendadas para este escenario.

| Su función | Escenario | Acción recomendada |

|---|---|---|

|

Remitente |

|

Informe al destinatario acerca de su actualización. De esta forma, pueden aplicar la misma actualización y mantenerse sincronizados con la definición de regla más reciente. |

| Recipient |

|

Actualice la regla correspondiente en su propia instancia de AWS Config. |