Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de proveedores de identidades de OIDC con un grupo de usuarios

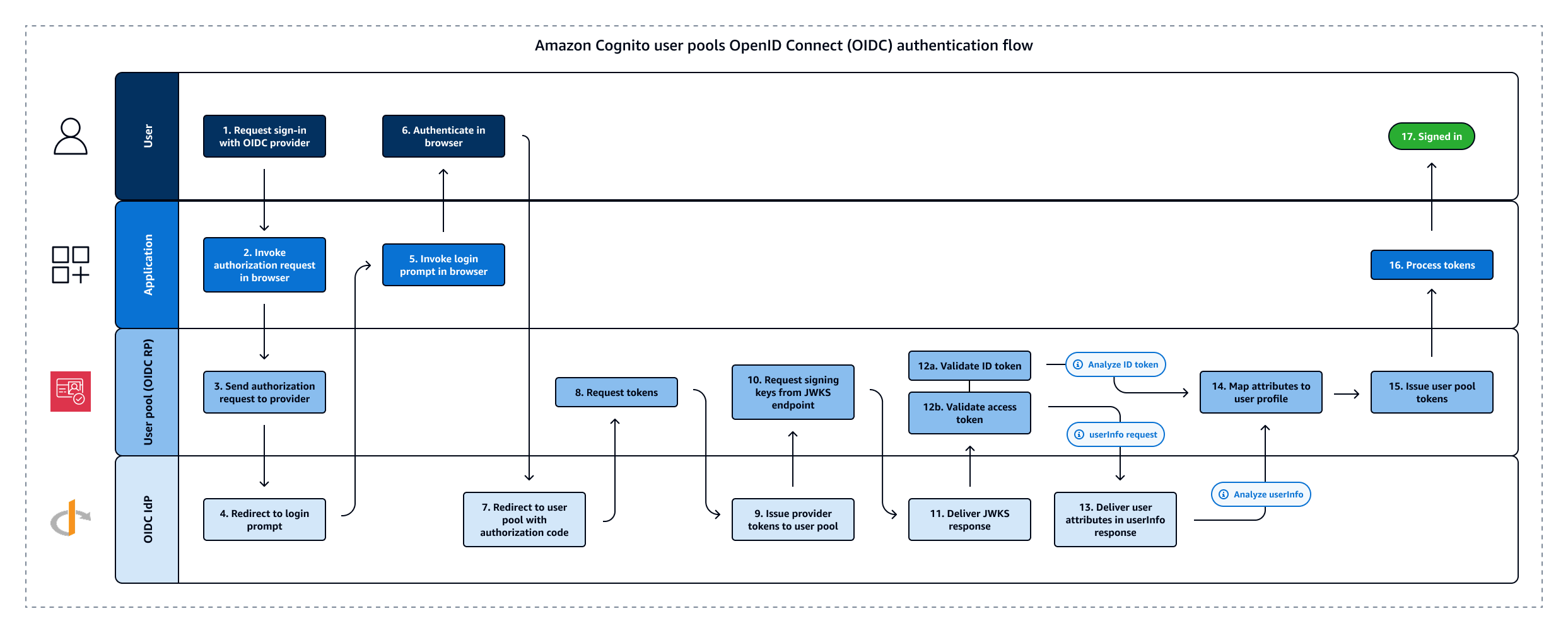

Los usuarios pueden iniciar sesión en la aplicación con sus cuentas existentes de los proveedores de identidad de OpenID Connect (OIDC) (). IdPs Con los proveedores OIDC, los usuarios de sistemas de inicio de sesión único independientes pueden proporcionar credenciales que ya existen, mientras que su aplicación recibe los tokens de OIDC en el formato compartido de grupos de usuarios. Para configurar un IdP de OIDC, configure su IdP para que gestione su grupo de usuarios como RP y configure su aplicación para que gestione su grupo de usuarios como IdP. Amazon Cognito sirve como paso intermedio entre varios OIDC IdPs y sus aplicaciones. Su grupo de usuarios aplica reglas de mapeo de atributos a las declaraciones que figuran en el identificador y los tokens de acceso que su proveedor transfiere directamente a su grupo de usuarios. A continuación, Amazon Cognito emite nuevos tokens en función de los atributos de usuario mapeados y de cualquier ajuste adicional que haya realizado en el flujo de autenticación con los activadores de Lambda.

Los usuarios que inician sesión con un IdP OIDC no están obligados a proporcionar credenciales ni información nuevas para acceder a la aplicación de su grupo de usuarios. La aplicación puede redirigirlos silenciosamente a su IdP para iniciar sesión, con un grupo de usuarios como herramienta en segundo plano que estandariza el formato de token de la aplicación. Para obtener más información sobre la redirección del IdP, consulte Autorizar punto de conexión.

Al igual que ocurre con otros proveedores de identidad de terceros, debe registrar su aplicación en el proveedor de OIDC y obtener información sobre la aplicación de IdP que desea conectar a su grupo de usuarios. Un IdP OIDC de un grupo de usuarios requiere un ID de cliente, un secreto de cliente, los ámbitos que desee solicitar e información sobre los puntos de conexión del servicio del proveedor. Su grupo de usuarios puede descubrir los puntos de conexión de OIDC del proveedor desde un punto de conexión de detección o puede introducirlos manualmente. También debe examinar los tokens de ID de proveedores y crear asignaciones de atributos entre el IdP y los atributos de su grupo de usuarios.

Consulte Flujo de autenticación de proveedores de identidad (IdP) de grupos de usuarios OIDC para obtener más información sobre este flujo de autenticación.

nota

El inicio de sesión a través de un tercero (federación) está disponible en los grupos de usuarios de Amazon Cognito. Esta característica es independiente de la federación de OIDC con el grupos de identidades de Amazon Cognito.

Puede añadir un IdP de OIDC a su grupo de usuarios mediante el método API del AWS Management Console grupo de usuarios AWS CLI, o mediante él. CreateIdentityProvider

Temas

Requisitos previos

Antes de comenzar, necesitará lo siguiente:

-

Un grupo de usuarios con un cliente de aplicación y un dominio de grupo de usuarios. Para obtener más información, consulte Crear un grupo de usuarios.

-

Un proveedor de identidad OIDC con la siguiente configuración:

-

Admite la autenticación del cliente

client_secret_post. Amazon Cognito no comprueba la notificación detoken_endpoint_auth_methods_supporteden el punto de conexión de detección de OIDC para su IdP. Amazon Cognito no admite la autenticación del clienteclient_secret_basic. Para obtener más información acerca de la autenticación del cliente, consulte la sección sobre autenticación del clienteen la documentación de OpenID Connect. -

Solo utiliza HTTPS para puntos de conexión de OIDC, como

openid_configuration,userInfoyjwks_uri. -

Solo utiliza los puertos TCP 80 y 443 para puntos de conexión de OIDC.

-

Solo firma tokens de ID con algoritmos HMAC-SHA, ECDSA o RSA.

-

Publica una reclamación

kidde ID clave en sujwks_urie incluye una reclamaciónkiden sus tokens. -

Presenta una clave pública no caducada con una cadena de confianza de CA de raíz válida.

-

Registrar una solicitud con un IdP del OIDC

Antes de añadir un IdP de OIDC a la configuración de su grupo de usuarios y asignarlo a los clientes de aplicaciones, debe configurar una aplicación de cliente de OIDC en su IdP. Su grupo de usuarios es la aplicación de la parte que depende que gestionará la autenticación con su IdP.

Para registrarse en un proveedor de identidad OIDC

-

Crear una cuenta de desarrollador con el proveedor de identidad OIDC.

Enlaces a OIDC IdPs Proveedor de identidad OIDC Instalación URL de detección de OIDC Salesforce https://MyDomainName.my.salesforce.com/.well-known/openid-configurationOneLogin Conectar una aplicación habilitada para OIDC https://your-domain.onelogin.com/oidc/2/.well-known/openid-configurationJumpCloud SSO con OIDC https://oauth.id.jumpcloud.com/.well-known/openid-configurationOkta https://Your Okta subdomain.okta.com/.well-known/openid-configurationID de Microsoft Entra https://login.microsoftonline.com/{tenant}/v2.0Los valores de

tenantpueden incluir un ID de inquilinocommon,organizations, oconsumers. -

Registre la URL de dominio del grupo de usuarios con el punto de enlace

/oauth2/idpresponseen el proveedor de identidad OIDC. De este modo, se garantiza que el proveedor de identidad OIDC la aceptará cuando Amazon Cognito la presente para autenticar usuarios.https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/idpresponse -

Seleccione los ámbitos que desee que su directorio de usuarios comparta con su grupo de usuarios. El scope openid es obligatorio para que OIDC ofrezca cualquier información IdPs de usuario. El

emailalcance es necesario para permitir el acceso a las reclamaciones y reclamaciones.emailemail_verifiedLos ámbitos adicionales de la especificación OIDC son profilepara todos los atributos de usuario y para yphone.phone_numberphone_number_verified -

El proveedor de identidad OIDC le proporciona un ID y un secreto de cliente. Anote estos valores y agréguelos a la configuración del IdP de OIDC que agregue a su grupo de usuarios más adelante.

Ejemplo: Utilizar Salesforce como un proveedor de identidad OIDC con el grupo de usuarios

Puede utilizar un IdP OIDC cuando desee establecer una relación de confianza entre un IdP compatible con OIDC como Salesforce y un grupo de usuarios.

-

Cree una cuenta

en el sitio web de desarrolladores de Salesforce. -

Inicie sesión con la cuenta de desarrollador que ha configurado en el paso anterior.

-

En la página de Salesforce, realice alguna de las operaciones siguientes:

-

Si utiliza Lightning Experience, elija el icono de engranaje de configuración y, a continuación, elija Setup Home (Inicio de configuración).

-

Si utiliza Salesforce Classic y ve la opción Setup (Configuración) en el encabezado de la interfaz de usuario, elíjala.

-

Si utiliza Salesforce Classic y no aparece la opción Setup (Configuración) en el encabezado, elija su nombre en la barra de navegación superior y elija Setup (Configuración) en la lista desplegable.

-

-

En la barra de navegación de la izquierda, elija Company Settings (Configuración de la empresa).

-

En la barra de navegación, elija Domain (Dominio), introduzca un dominio y elija Create (Crear).

-

En la barra de navegación izquierda, en Platform Tools (Herramientas de plataforma) y elija Apps (Aplicaciones).

-

Elija App Manager (Administrador de aplicaciones).

-

-

Elija New connected app (Nueva aplicación conectada).

-

Rellene los campos según sea necesario.

En Start URL (URL de inicio), ingrese una URL en el punto de conexión

/authorizedel dominio del grupo de usuarios que inicia sesión con su IdP de Salesforce. Cuando los usuarios acceden a la aplicación conectada, Salesforce los dirige a esta URL para completar el inicio de sesión. A continuación, Salesforce redirige a los usuarios a la URL de devolución de llamada que ha asociado a su cliente de aplicación.https://mydomain.auth.us-east-1.amazoncognito.com/authorize?response_type=code&client_id=<your_client_id>&redirect_uri=https://www.example.com&identity_provider=CorpSalesforce -

Habilite la OAuth configuración e introduzca la URL del

/oauth2/idpresponsepunto final del dominio de su grupo de usuarios en Callback URL. Esta es la URL en la que Salesforce emite el código de autorización que Amazon Cognito intercambia por OAuth un token.https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/idpresponse

-

-

Seleccione los ámbitos

. Debe incluir el valor openid de ámbito. Para conceder acceso a las notificaciones email e email_verified, añada el ámbito email. Separe los ámbitos por espacios. -

Seleccione Crear.

En Salesforce, el ID de cliente se denomina Consumer Key (Clave de consumidor)y el secreto de cliente se llama Consumer Secret (Secreto de consumidor). Observe los valores del ID de cliente y el secreto de cliente. Los usará en la sección siguiente.

Agregar un IdP OIDC al grupo de usuarios

Después de configurar el IdP, puede configurar el grupo de usuarios para que gestione las solicitudes de autenticación con un IdP del OIDC.

Probar la configuración del proveedor de identidades (IdP) OIDC

En tu aplicación, debes invocar un navegador en el cliente del usuario para que pueda iniciar sesión con su proveedor de OIDC. Pruebe el inicio de sesión con su proveedor después de haber completado los procedimientos de configuración de las secciones anteriores. La siguiente URL de ejemplo carga la página de inicio de sesión de su grupo de usuarios con un dominio de prefijo.

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize?response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com

Este enlace es la página a la que Amazon Cognito lo dirige cuando va al menú de clientes de aplicaciones, selecciona un cliente de aplicación, navega hasta la pestaña Páginas de inicio de sesión y selecciona Ver página de inicio de sesión. Para obtener más información sobre los dominios del grupo de usuarios, consulte Configuración de un dominio del grupo de usuarios. Para obtener más información sobre los clientes de aplicaciones, incluidos el cliente IDs y la devolución de llamadas URLs, consulte. Ajustes específicos de una aplicación en los clientes de aplicación

El siguiente enlace de ejemplo configura la redirección silenciosa al MyOIDCIdP proveedor desde el parámetro Autorizar punto de conexión with an identity_provider query. Esta URL omite el inicio de sesión interactivo del grupo de usuarios con el inicio de sesión administrado y va directamente a la página de inicio de sesión del IdP.

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize?identity_provider=MyOIDCIdP&response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com