Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Incorporación de aplicaciones de terceros

Requisitos

Si utilizas IAM políticas personalizadas para administrar el acceso a aplicaciones de terceros, tus usuarios necesitan los siguientes IAM permisos para integrar una aplicación de terceros mediante la AWS consola. Además de AmazonConnect_FullAccess, los usuarios necesitan:

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "app-integrations:CreateApplication", "app-integrations:GetApplication", "iam:GetRolePolicy", "iam:PutRolePolicy", "iam:DeleteRolePolicy" ], "Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*", "Effect": "Allow" } ] }

Cómo integrar una aplicación de terceros

nota

Para integrar aplicaciones de terceros en sus instancias, asegúrese de que su instancia utilice un rol vinculado al servicio ()SLR. Si tu instancia actualmente no usa unSLR, pero deseas integrar aplicaciones de terceros, tendrás que migrar a un. SLR Las aplicaciones de terceros solo se pueden integrar y usar en instancias que utilicen unSLR. Para obtener más información, consulte Para las instancias creadas antes de octubre de 2018.

-

Abra la Amazon Connect consola

(https://console.aws.amazon.com/connect/). -

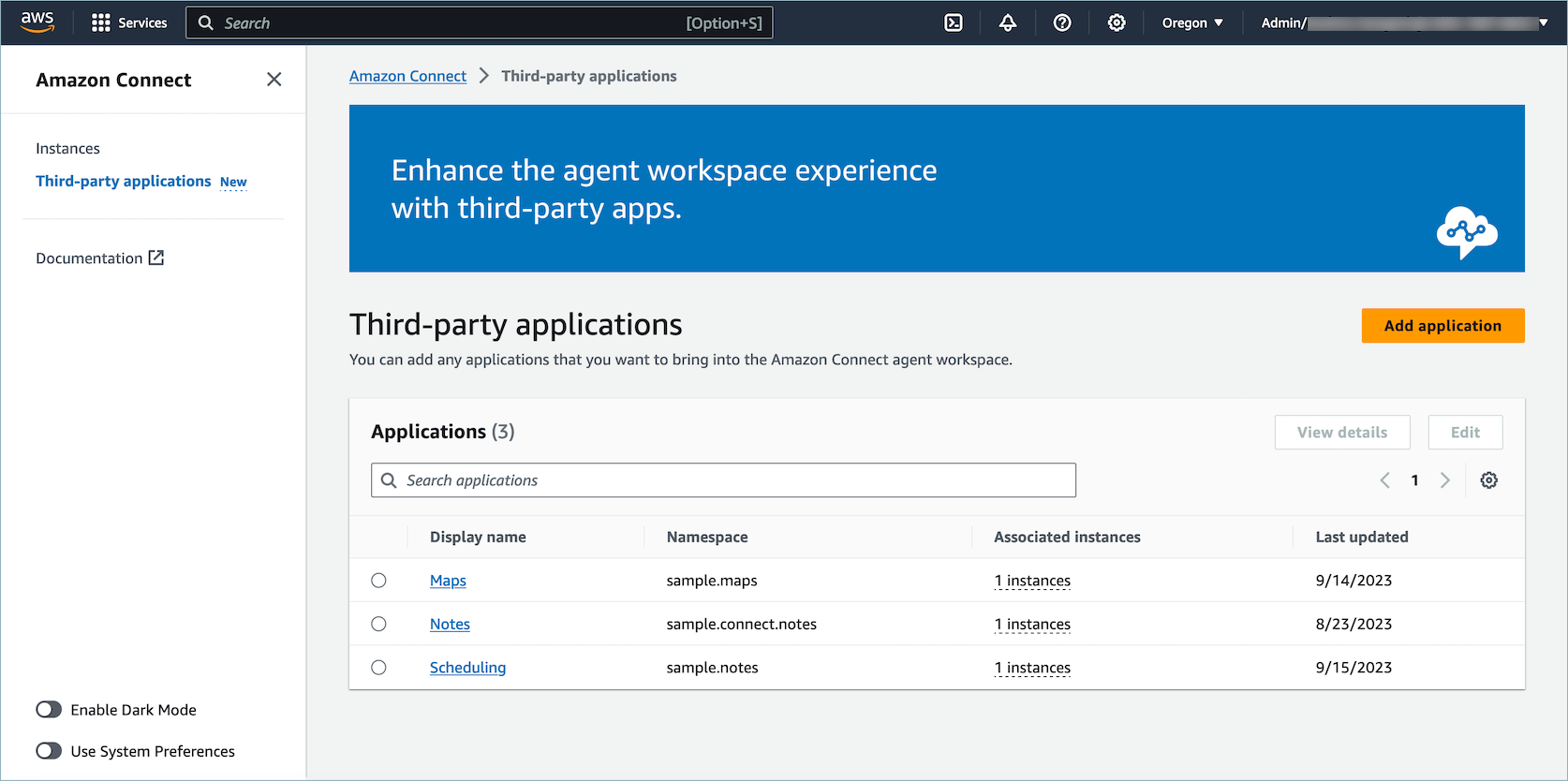

En el panel de navegación izquierdo, elija Aplicaciones de terceros. Si no ve este menú, se debe a que no está disponible en su región. Para comprobar las regiones en las que esta característica está disponible, consulte Disponibilidad de Amazon Connect funciones por región.

-

En la página Aplicaciones de terceros, elija Agregar aplicación.

-

En la página Agregar aplicación, introduzca:

-

Información básica

-

Nombre para mostrar: un nombre descriptivo para la aplicación. Este nombre se mostrará en los perfiles de seguridad y a sus agentes en la pestaña en el espacio de trabajo de agente. Puede volver y cambiar este nombre.

-

Espacio de nombres: el nombre oficial que sea único para su aplicación. Si solo tiene una aplicación por accesoURL, le recomendamos que utilice el origen del accesoURL. No puede cambiar este nombre.

-

Descripción (opcional): si lo desea, puede proporcionar una descripción a esta aplicación. Esta descripción no se mostrará a los agentes.

-

-

Acceso

-

Acceso URL: aquí es URL donde está alojada la aplicación. URLDebe ser seguro, empezando por https, a menos que sea un host local.

nota

No todos URLs pueden tener iframe. Estas son dos formas de comprobar si se URL puede utilizar un iframe:

-

Hay una herramienta de terceros disponible para ayudar a comprobar si un iframe URL puede tener iframe y se llama Iframe

Tester. -

Si se URL puede incluir un iframe, se mostrará en una vista previa de esta página.

-

Si URL no se puede incluir un iframe, se mostrará un error en la vista previa de esta página.

-

Es posible que este sitio web muestre un error y que la aplicación pueda seguir utilizándose en iframes en el espacio de trabajo de agente. Esto se debe a que el desarrollador de la aplicación puede bloquear su aplicación para que solo se pueda incrustar en el espacio de trabajo y en ningún otro lugar. Si ha recibido esta aplicación de un desarrollador de aplicaciones, le recomendamos que intente integrarla de todos modos en el espacio de trabajo de agente.

-

-

-

Para usuarios técnicos: compruebe el contenido de la política de seguridad de la aplicación que intenta integrar.

-

Firefox: Menú hamburguesa > Más herramientas > Herramientas para desarrolladores web > Red

-

Chrome: menú de 3 puntos > Más herramientas > Herramientas para desarrolladores > Red

-

Otros navegadores: localice la configuración de red en las herramientas para desarrolladores.

-

La directiva frame-ancestors de Content-Security-Policy debe ser

https://.your-instance.my.connect.aws-

Si la directiva es

same originodeny, entonces URL no puede ser enmarcada por AWS /Amazon Connect

-

-

A continuación, le indicamos lo que puede hacer si la aplicación no se puede utilizar en iframes:

-

Si controlas la aplicación/URL, puedes actualizar la política de seguridad del contenido de la aplicación. Siga las prácticas recomendadas para desarrolladores de aplicaciones y asegúrese de que las aplicaciones solo pueden insertarse en la sección del espacio de trabajo de agente de Connect aquí.

-

Si no controlas la aplicación/URL, ponte en contacto con el desarrollador de la aplicación y pídele que actualice la política de seguridad del contenido de la aplicación.

-

-

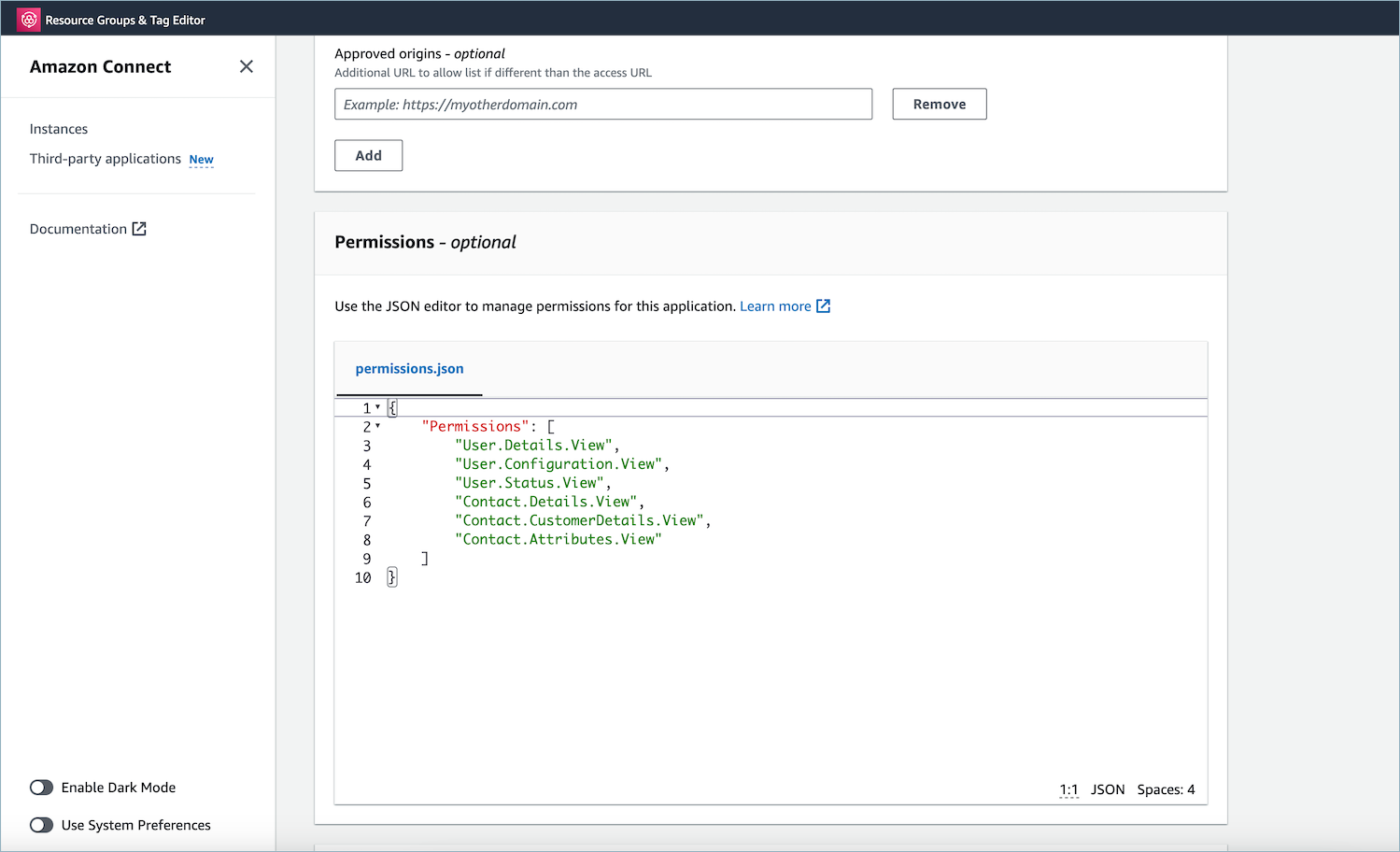

Orígenes aprobados (opcional): lista permitida URLs que debería estar permitida si es diferente del acceso. URL URLDebe ser seguro, empezando por https, a menos que sea un host local.

-

-

Agregue permisos a los eventos y las solicitudes.

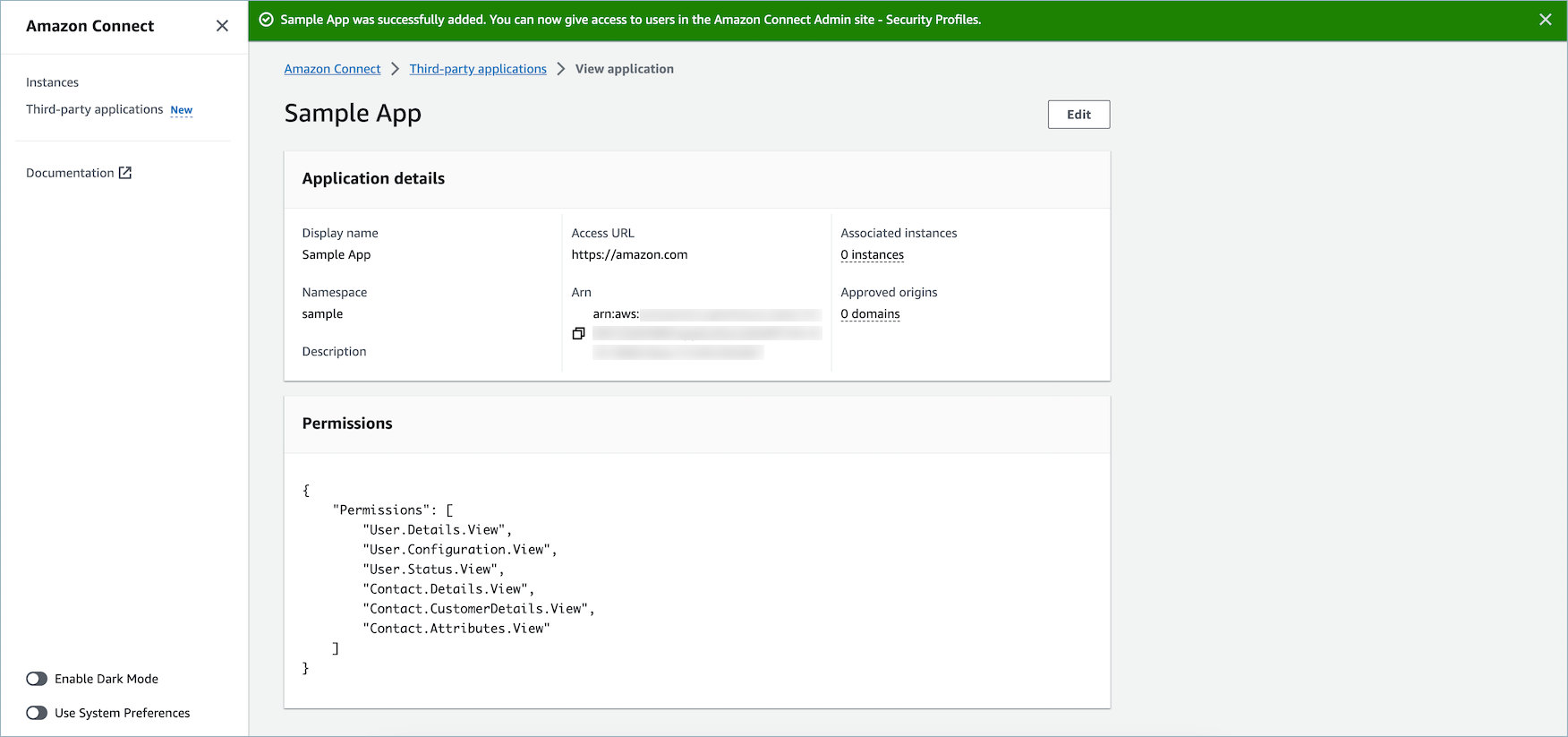

A continuación se muestra un ejemplo de cómo se puede incorporar una nueva aplicación y asignarle permisos mediante la consola de AWS . En este ejemplo, se asignan seis permisos diferentes a la aplicación.

Proporcionar información básica y detalles de acceso

-

Asociación de instancias

-

Puede dar acceso a esta aplicación a otras instancias en esta cuenta-región.

-

Aunque asociar la aplicación a una instancia es opcional, no podrá utilizarla hasta que la asocie a unas instancias.

-

Otorgar permisos a la aplicación para la integración de datos del espacio de trabajo

-

-

Seleccione Guardar.

-

Si la aplicación se ha creado correctamente, volverá a la página Aplicaciones de terceros, verá un banner de operación correcta y debería ver la aplicación en la lista.

Puedes editar algunos atributos de una aplicación existente, como su nombre para mostrar, el acceso URL y los permisos.

-

Si se ha producido un error al crear la aplicación o al asociarla a una instancia, verá un mensaje de error y podrá tomar las medidas correspondientes para corregir el problema.

-

Eliminación de aplicaciones de terceros

Si ya no quiere usar una aplicación de terceros en el futuro próximo, puede eliminarla. Si quiere dejar de usarla temporalmente, pero quizá la quiera volver a usar en un futuro próximo, le recomendamos que la desasocie de una instancia para evitar tener que volver a añadirla. Para eliminar aplicaciones de terceros, vaya a la AWS consola, seleccione una aplicación y elija Eliminar.

Solución de problemas

-

La operación fallará si la aplicación se asocia a alguna instancia. Primero tendrá que desasociar la aplicación de cualquier instancia. Luego podrá volver y eliminarla.

sugerencia

Si creó una aplicación antes del 15 de diciembre de 2023, es posible que surjan problemas al actualizar la asociación de la aplicación a las instancias. Esto se debe a que necesita actualizar su IAM política.

Será necesario actualizar tu IAM política para incluir los siguientes permisos:

-

app-integrations:CreateApplicationAssociation -

app-integrations:DeleteApplicationAssociation

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "app-integrations:CreateApplication", "app-integrations:GetApplication" ], "Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*", "Effect": "Allow" }, { "Action": [ "app-integrations:CreateApplicationAssociation", "app-integrations:DeleteApplicationAssociation" ], "Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application-association/*", "Effect": "Allow" }, { "Action": [ "iam:GetRolePolicy", "iam:PutRolePolicy", "iam:DeleteRolePolicy" ], "Resource": "arn:aws:iam::<aws-account-Id>:role/aws-service-role/connect.amazonaws.com/AWSServiceRoleForAmazonConnect_*", "Effect": "Allow" } ] }