Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de SSL con AWS Database Migration Service

Puede cifrar las conexiones para los puntos de enlace de origen y de destino utilizando la capa de conexión segura (SSL). Para ello, puede utilizar la consola de AWS DMS administración o la AWS DMS API para asignar un certificado a un punto final. También puede usar la AWS DMS consola para administrar sus certificados.

No todas las bases de datos utilizan SSL de la misma forma. La edición compatible con MySQL de Amazon Aurora utiliza el nombre de servidor, el punto de conexión de la instancia principal del clúster, como el punto de conexión de SSL. Un punto de enlace de Amazon Redshift ya utiliza una conexión SSL y no requiere una conexión SSL configurada por AWS DMS. Un punto de enlace de Oracle requiere pasos adicionales. Para obtener más información, consulte Compatibilidad con SSL para un punto de enlace de Oracle.

Temas

Para establecer una conexión segura, debe proporcionar el certificado raíz o la cadena de certificados de CA intermedios que conducen a la raíz (como un paquete de certificados) que se utilizó para firmar el certificado SSL del servidor en el punto final. Los certificados se aceptan solo como archivos X509 en formato PEM. Al importar un certificado, recibe un nombre de recurso de Amazon (ARN) que puede utilizar para especificar dicho certificado para un punto de enlace. Si utiliza Amazon RDS, puede descargar la entidad de certificación raíz y el paquete de certificados facilitados en el archivo rds-combined-ca-bundle.pem alojado por Amazon RDS. Para obtener más información sobre la descarga de este archivo, consulte Uso SSL/TLS para cifrar una conexión a una instancia de base de datos en la Guía del usuario de Amazon RDS.

Puede elegir entre varios modos de SSL para verificar su certificado SSL.

-

ninguna: la conexión no está cifrada. Esta opción no es segura, pero es menos costosa.

-

requerir: la conexión se cifra mediante SSL (TLS) pero no se ha hecho ninguna verificación de entidad de certificación. Esta opción es más segura y más costosa.

-

verify-ca: la conexión está cifrada. Esta opción es más segura y más costosa. Esta opción verifica el certificado de servidor.

-

verify-full: la conexión está cifrada. Esta opción es más segura y más costosa. Esta opción verifica el certificado de servidor y que el nombre de host del servidor coincida con el atributo del nombre de host para el certificado.

No todos los modos SSL funcionan con todos los puntos de enlace de la base de datos. En la siguiente tabla se indica qué modos de SSL son compatibles con qué motor de base de datos.

|

Motor de base de datos |

ninguno |

require |

verify-ca |

verify-full |

|---|---|---|---|---|

|

MySQL/MariaDB/AmazonAurora MySQL |

Predeterminado/a | No compatible | Soportado | Compatible |

|

Microsoft SQL Server |

Predeterminado/a | Compatible | No es compatible | Compatible |

|

PostgreSQL |

Predeterminado/a | Soportado | Soportado | Compatible |

|

Amazon Redshift |

Predeterminado/a | SSL no activado | SSL no activado | SSL no activado |

|

Oracle |

Predeterminado/a | No compatible | Compatible | No es compatible |

|

SAP ASE |

Predeterminado/a | SSL no activado | SSL no activado | Compatible |

|

MongoDB |

Predeterminado/a | Compatible | No es compatible | Compatible |

|

Db2 LUW |

Predeterminado/a | No es compatible | Compatible | No es compatible |

|

Db2 para z/OS |

Predeterminado/a | No es compatible | Compatible | No es compatible |

nota

La opción de modo SSL en la consola o la API de DMS no se aplica a algunos servicios de flujo de datos y NoSQL, como Kinesis y DynamoDB. Son seguros de forma predeterminada, por lo que DMS muestra que la configuración del modo SSL es igual a cero (Modo SSL=Ninguno). No necesita proporcionar ninguna configuración adicional para que el punto de conexión utilice SSL. Por ejemplo, cuando se utiliza Kinesis como punto de conexión de destino, es seguro de forma predeterminada. Todas las llamadas de la API a Kinesis utilizan SSL, por lo que no es necesaria una opción SSL adicional en el punto de conexión de DMS. Puede colocar y recuperar datos de forma segura a través de puntos de conexión SSL mediante el protocolo HTTPS, que DMS utiliza de forma predeterminada al conectarse a un flujo de datos de Kinesis.

Límites al uso de SSL con AWS DMS

A continuación se indican las limitaciones del uso de SSL con AWS DMS:

-

No se admiten las conexiones SSL a los puntos de enlace de destino de Amazon Redshift. AWS DMS utiliza un bucket de Amazon S3 para transferir datos a la base de datos de Amazon Redshift. Amazon Redshift cifra esta transmisión de forma predeterminada.

-

Al realizar tareas de captura de datos de cambios (CDC) con puntos de enlace de Oracle compatibles con SSL se pueden producir tiempos de espera en SQL. Si tiene un problema en que los contadores CDC no reflejan los números previstos, defina el parámetro

MinimumTransactionSizedesde la secciónChangeProcessingTuningde la configuración de tareas con un valor inferior. Puede comenzar con un valor tan bajo como 100. Para obtener más información sobre el parámetroMinimumTransactionSize, consulte Configuración de ajuste del procesamiento de cambios. -

Solo puede importar certificados en los formatos .pem y .sso (wallet de Oracle).

-

En algunos casos, el certificado SSL del servidor puede estar firmado por una entidad emisora de certificados (CA) intermedia. Si es así, asegúrese de que toda la cadena de certificados que va desde la CA intermedia hasta la CA raíz se importa como un solo archivo .pem.

-

Si utiliza certificados autofirmados en su servidor, elija require como el modo SSL. El modo SSL require confía de forma implícita en el certificado SSL del servidor y no intenta comprobar que el certificado lo ha firmado un CA.

-

AWS DMS no es compatible con la versión 1.3 de TLS para MySQL y puntos MariaDb finales.

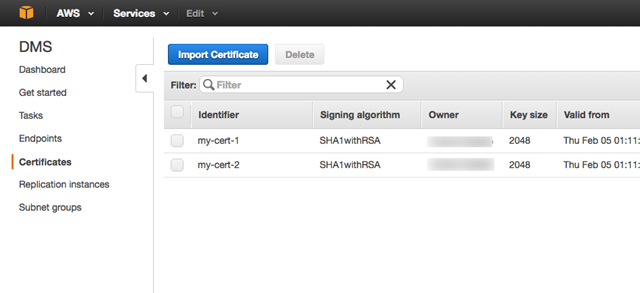

Administración de certificados

Puede utilizar la consola de DMS para ver y gestionar sus certificados SSL. También puede importar sus certificados utilizando la consola de DMS.

Habilitación de SSL para un punto de enlace PostgreSQL, SQL Server o compatible con MySQL

Puede añadir una conexión SSL a un punto de enlace recién creado o a un punto de enlace existente.

Para crear un AWS DMS punto final con SSL

-

Inicie sesión en la AWS DMS consola AWS Management Console y ábrala en la versión https://console.aws.amazon.com/dms/2/

. Si has iniciado sesión como usuario AWS Identity and Access Management (IAM), asegúrate de tener los permisos de acceso adecuados. AWS DMS Para obtener más información sobre los permisos necesarios para migrar bases de datos, consulte Permisos de IAM necesarios para utilizar AWS DMS.

-

En el panel de navegación, elija Certificates.

-

Elija Import Certificate.

-

Cargue el certificado que desea usar para cifrar la conexión a un punto de enlace.

nota

También puede cargar un certificado mediante la AWS DMS consola al crear o modificar un punto final; para ello, seleccione Añadir un nuevo certificado de CA en la página Crear punto final de base de datos.

Para Aurora Serverless como destino, obtenga el certificado que se menciona en Uso TLS/SSL con Aurora Serverless.

-

Cree un punto de enlace tal y como se describe en Paso 2: Especificar los puntos de conexión de origen y destino

Para modificar un AWS DMS punto final existente para que utilice SSL

-

Inicie sesión en la AWS DMS consola AWS Management Console y ábrala en la versión https://console.aws.amazon.com/dms/v2/

. Si ha iniciado sesión como usuario de IAM, asegúrese de que dispone de los permisos adecuados para acceder a AWS DMS. Para obtener más información sobre los permisos necesarios para migrar bases de datos, consulte Permisos de IAM necesarios para utilizar AWS DMS.

-

En el panel de navegación, elija Certificates.

-

Elija Import Certificate.

-

Cargue el certificado que desea usar para cifrar la conexión a un punto de enlace.

nota

También puede cargar un certificado mediante la AWS DMS consola al crear o modificar un punto final; para ello, seleccione Añadir un nuevo certificado de CA en la página Crear punto final de base de datos.

-

En el panel de navegación, elija Endpoints, seleccione el punto de enlace que desea modificar y elija Modify.

-

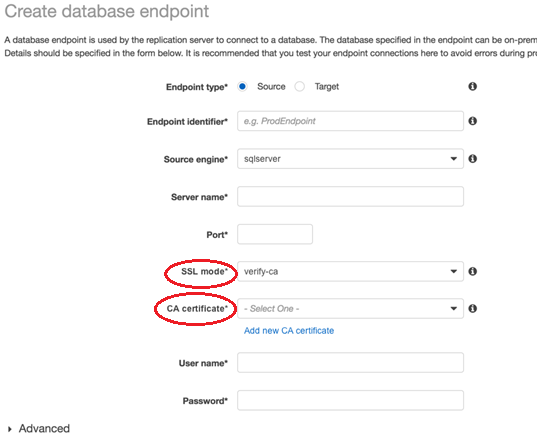

Elija un valor para el modo SSL.

Si elige el modo verify-ca o verify-full especifique el certificado que desea utilizar para el certificado de entidad de certificación, como se muestra a continuación.

-

Elija Modificar.

-

Una vez modificado el punto de enlace, selecciónelo y elija Test connection (Probar conexión) para determinar si la conexión SSL funciona.

Después de crear los puntos de enlace de origen y de destino, cree una tarea que utilice estos puntos de enlace. Para obtener más información acerca de cómo crear una tarea, consulte Paso 3: Crear una tarea y migrar los datos.