Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de directivas de acceso para información sobre rendimiento

Para acceder a Información sobre rendimiento, debe tener los permisos adecuados de AWS Identity and Access Management (IAM). Tiene las siguientes opciones para conceder acceso:

-

Asocie la política administrada

AmazonRDSPerformanceInsightsReadOnlya un conjunto de permisos o a un rol. -

Cree una política de IAM personalizada y asóciela a un conjunto de permisos o a un rol.

Además, si especificó una clave administrada por el cliente al activar Información sobre rendimiento, asegúrese de que los usuarios de su cuenta tengan los permisos kms:Decrypt y kms:GenerateDataKey sobre la clave de KMS.

Adjuntar la RDSPerformance InsightsReadOnly política de Amazon a un director de IAM

AmazonRDSPerformanceInsightsReadOnlyes una política AWS gestionada que concede acceso a todas las operaciones de solo lectura de la API Performance Insights de Amazon DocumentDB. Actualmente, todas las operaciones de esta API son de solo lectura. Si asocia AmazonRDSPerformanceInsightsReadOnly a un conjunto de permisos o a un rol, el destinatario puede utilizar Información de rendimiento con las demás características de la consola.

Creación de una política de IAM personalizada para la información sobre rendimiento

Para los usuarios que no tienen la política AmazonRDSPerformanceInsightsReadOnly, puede conceder acceso a Información sobre rendimiento creando o modificando una política de IAM administrada por el usuario. Al asociar la política a un conjunto de permisos o a un rol, el destinatario puede utilizar Información de rendimiento.

Creación de una política personalizada

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Políticas.

-

Elija Create Policy (Crear política).

-

En la página Create Policy (Crear política), elija la pestaña JSON.

-

Copie y pegue el siguiente texto y

us-east-1sustitúyalo por el nombre de su AWS región y su número de cuenta de111122223333cliente. -

Elija Review policy (Revisar política).

-

Proporcione un nombre para la política y, opcionalmente, una descripción, a continuación, elija Create policy (Crear política).

Ahora ya puede asociar la política a un conjunto de permisos o a un rol. En el procedimiento siguiente, se presupone que ya tiene un usuario para este fin.

Asociación de la política a un usuario

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Users.

-

Elija en la lista un usuario existente.

importante

Para utilizar Información sobre rendimiento, asegúrese de tener acceso a Amazon DocumentDB además de la política personalizada. Por ejemplo, la política AmazonDocDBReadOnlyAccesspredefinida proporciona acceso de solo lectura a Amazon DocDB. Para obtener más información, consulte Administrar el acceso mediante políticas.

-

En la página Resumen, elija Añadir permisos.

-

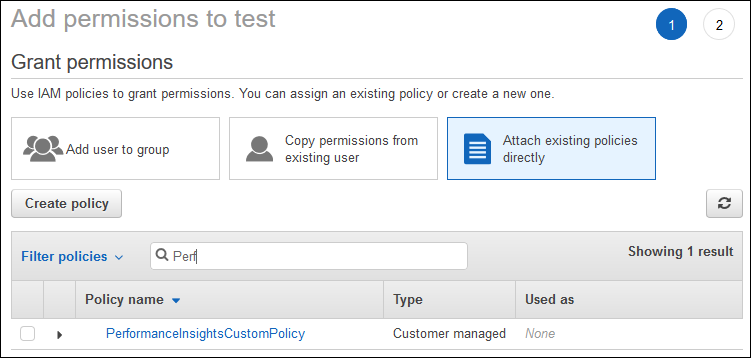

Elija Attach existing policies directly (Adjuntar políticas existentes directamente). En Search (Buscar), escriba los primeros caracteres del nombre de la política, como se muestra más abajo.

-

Elija la política y, a continuación, elija Next: Review.

-

Elija Add permissions (Agregar permisos).

Configuración de una AWS KMS política para Performance Insights

Performance Insights utiliza AWS KMS key y para cifrar datos confidenciales. Cuando habilita la información sobre rendimiento a través de la API o la consola, tiene las siguientes opciones:

-

Elija la opción predeterminada Clave administrada de AWS.

Amazon DocumentDB usa el Clave administrada de AWS para su nueva instancia de base de datos. Amazon DocumentDB crea una Clave administrada de AWS para su cuenta. AWS Su AWS cuenta tiene una cuenta de Amazon DocumentDB diferente Clave administrada de AWS para cada AWS región.

-

Elija una clave administrada por el cliente.

Si especifica una clave administrada por el cliente, los usuarios de su cuenta que llamen a la API de Performance Insights necesitarán los permisos

kms:Decryptykms:GenerateDataKeysobre la clave de KMS. Puede configurar estos permisos a través de directivas de IAM. Sin embargo, le recomendamos que administre estos permisos a través de su directiva de clave KMS. Para obtener más información, consulte Uso de políticas clave en AWS KMS.

La siguiente política de clave de ejemplo muestra cómo agregar instrucciones a la clave de KMS. Estas instrucciones permiten el acceso a la información sobre rendimiento. En función de cómo la utilice AWS KMS, es posible que desee cambiar algunas restricciones. Antes de agregar sentencias a la directiva, elimine todos los comentarios.