Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso del complemento TeamCity de Amazon Inspector

El complemento de TeamCity aprovecha el binario del generador de SBOM de Amazon Inspector y la API de Escaneo de Amazon Inspector para producir informes detallados al final de la compilación, de modo que pueda investigar y corregir los riesgos antes de la implementación. Con el complemento TeamCity de Amazon Inspector, puede agregar análisis de vulnerabilidades de Amazon Inspector a la canalización de TeamCity. Los análisis de vulnerabilidades de Amazon Inspector se pueden configurar para que aprueben o rechacen las ejecuciones en las canalizaciones en función de la cantidad y la gravedad de las vulnerabilidades detectadas. Puedes ver la última versión del TeamCity plugin Amazon Inspector en el TeamCity sitio web https://plugins.jetbrains.com/plugin/23236- amazon-inspector-scanner

-

Configure un Cuenta de AWS.

-

Configure una Cuenta de AWS con una función de IAM que permita el acceso a la API de escaneo de Amazon Inspector. Para obtener instrucciones, consulte Configuración de una AWS cuenta para usar la CI/CD integración de Amazon Inspector.

-

-

Instale el omplemento de TeamCity de Amazon Inspector.

-

Desde su panel de control, vaya a Administración > Complementos.

-

Busque Amazon Inspector Scans.

-

Instale el complemento.

-

-

Instale el Generador de SBOM de Amazon Inspector.

-

Instale el binario del Generador de SBOM de Amazon Inspector en el directorio de su servidor de Teamcity. Para obtener instrucciones, consulte Instalación de Sbomgen.

-

-

Añada un paso de compilación de Amazon Inspector Scan a su proyecto.

-

En la página de configuración, desplácese hacia abajo hasta Pasos de compilación, elija Agregar paso de compilación y, a continuación, seleccione Escaneo de Amazon Inspector.

-

Configure el paso de compilación de Amazon Inspector Scan rellenando los siguientes detalles:

-

Agregue un Nombre del paso.

-

Elija entre dos métodos de instalación del generador de SBOM de Amazon Inspector: Automático o Manual.

-

Automático descarga la versión más reciente del generador de SBOM de Amazon Inspector en función del sistema y la arquitectura de la CPU.

-

Manual requiere que proporcione una ruta completa a una versión descargada previamente del generador de SBOM de Amazon Inspector.

Para obtener más información, consulte Instalación del generador de SBOM de Amazon Inspector (Sbomgen) en el Generador de SBOM de Amazon Inspector.

-

-

Introduzca su ID de imagen. La imagen puede ser local, remota o archivada. Los nombres de las imágenes deben seguir la convención de nomenclatura de Docker. Si analiza una imagen exportada, proporcione la ruta al archivo tar esperado. Para ver un ejemplo, consulte las siguientes rutas de identificadores de imágenes:

-

Para contenedores locales o remotos:

NAME[:TAG|@DIGEST] -

Para un archivo tar:

/path/to/image.tar

-

-

Para el rol de IAM, introduzca el ARN del rol que configuró en el paso 1.

-

Seleccione una Región de AWS para enviar la solicitud de análisis.

-

(Opcional) Para Autenticación de Docker, introduzca su Nombre de usuario y la Contraseña de Docker. Haga esto solo si la imagen del contenedor está en un repositorio privado.

-

(Opcional) Para la AWS autenticación, introduzca su ID de clave de AWS acceso y su clave AWS secreta. Haga esto solo si desea autenticarse en función de las AWS credenciales.

-

(Opcional) Especifique los umbrales de vulnerabilidad por gravedad. Si se supera el número que especifique durante un análisis, se producirá un error en la compilación de la imagen. Si todos los valores son

0, la compilación se realizará correctamente, independientemente de la cantidad de vulnerabilidades que se encuentren.

-

-

Seleccione Guardar.

-

-

Consulta del informe de vulnerabilidades de Amazon Inspector.

-

Complete una nueva versión de su proyecto.

-

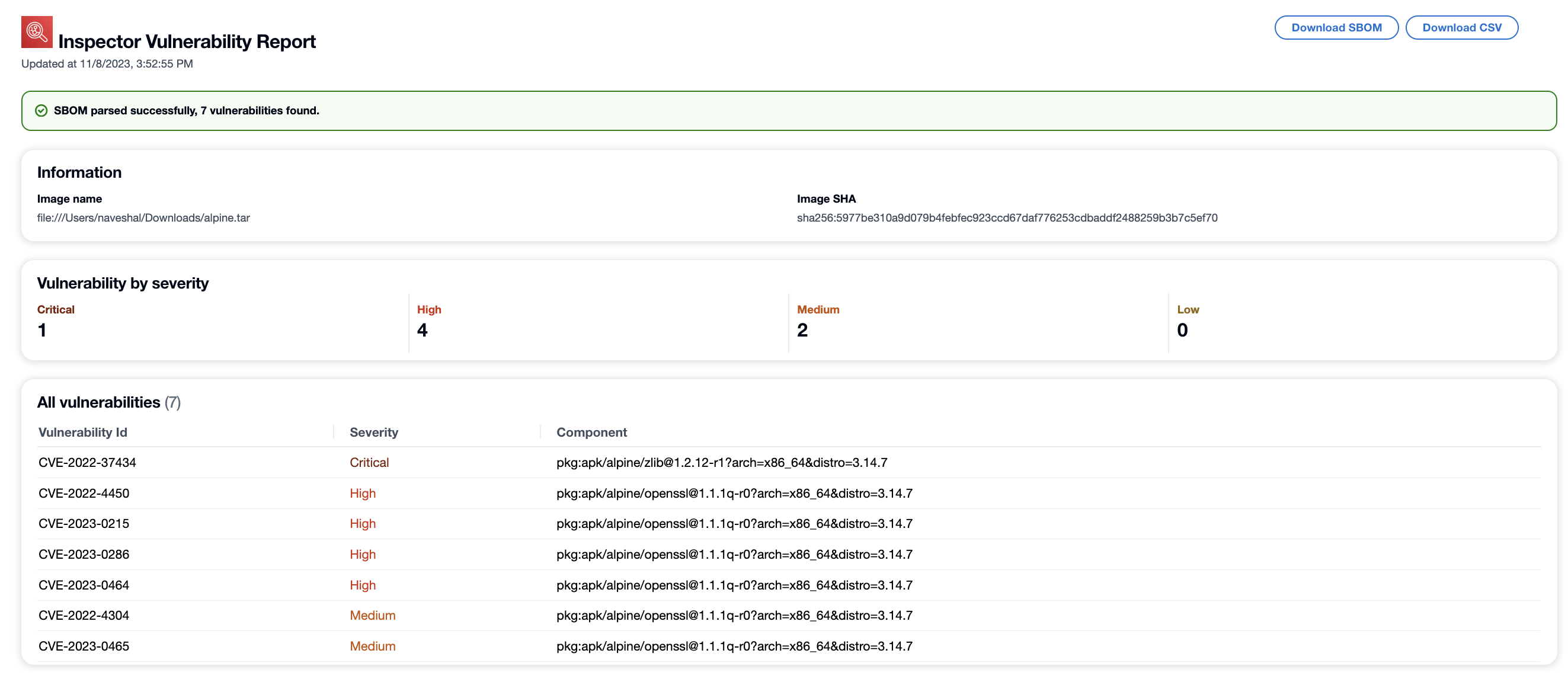

Cuando se complete la compilación, seleccione un formato de salida de los resultados. Al seleccionar HTML, tiene la opción de descargar una versión JSON, SBOM o CSV del informe. El siguiente es un ejemplo de un informe HTML:

-