Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración del certificado de servidor para la asociación de OCSP

AWS IoT Core admite el grapado del Protocolo de estado de certificados en línea (OCSP)

Puede habilitar el grapado OCSP del certificado de servidor AWS IoT Core para comprobar la validez del certificado consultando periódicamente al respondedor OCSP. La configuración de la asociación de OCSP forma parte del proceso de creación o actualización de una configuración de dominio con un dominio personalizado. La asociación de OCSP comprueba continuamente el estado de revocación en el certificado del servidor. Esto ayuda a comprobar que los clientes que se conectan a sus dominios personalizados ya no confíen en los certificados que hayan sido revocados por la CA. Para obtener más información, consulte Habilitar el certificado OCSP de servidor en AWS IoT Core.

La asociación de OCSP de los certificados de servidor permite comprobar el estado de la revocación en tiempo real, reduce la latencia asociada a la comprobación del estado de la revocación y mejora la privacidad y la fiabilidad de las conexiones seguras. Para obtener más información sobre las ventajas de utilizar la asociación de OCSP, consulte Ventajas de utilizar la asociación de OCSP en comparación con las comprobaciones de OCSP del cliente.

nota

Esta función no está disponible en. AWS GovCloud (US) Regions

En este tema:

¿Qué es el OCSP?

El Protocolo de estado de certificado en línea (OCSP, por sus siglas en inglés) ayuda a proporcionar el estado de revocación de un certificado de servidor para un protocolo de enlace de seguridad de la capa de transporte (TLS).

Conceptos clave

Los siguientes conceptos clave proporcionan detalles sobre el Protocolo de estado de certificado en línea (OCSP).

OCSP

El OCSP

Respondedor de OCSP

Un respondedor de OCSP (también conocido como servidor de OCSP) recibe y responde a las solicitudes de OCSP de los clientes que quieren verificar el estado de revocación de los certificados.

OCSP del cliente

En el caso del OCSP del lado del cliente, el cliente utiliza el OCSP para ponerse en contacto con un respondedor del OCSP y comprobar el estado de revocación del certificado durante el protocolo de enlace TLS.

OCSP del servidor

En el OCSP del servidor (también conocido como asociación de OCSP), el servidor está activado (y no el cliente) para realizar la solicitud al respondedor de OCSP. El servidor asocia la respuesta de OCSP al certificado y la devuelve al cliente durante el protocolo de enlace TLS.

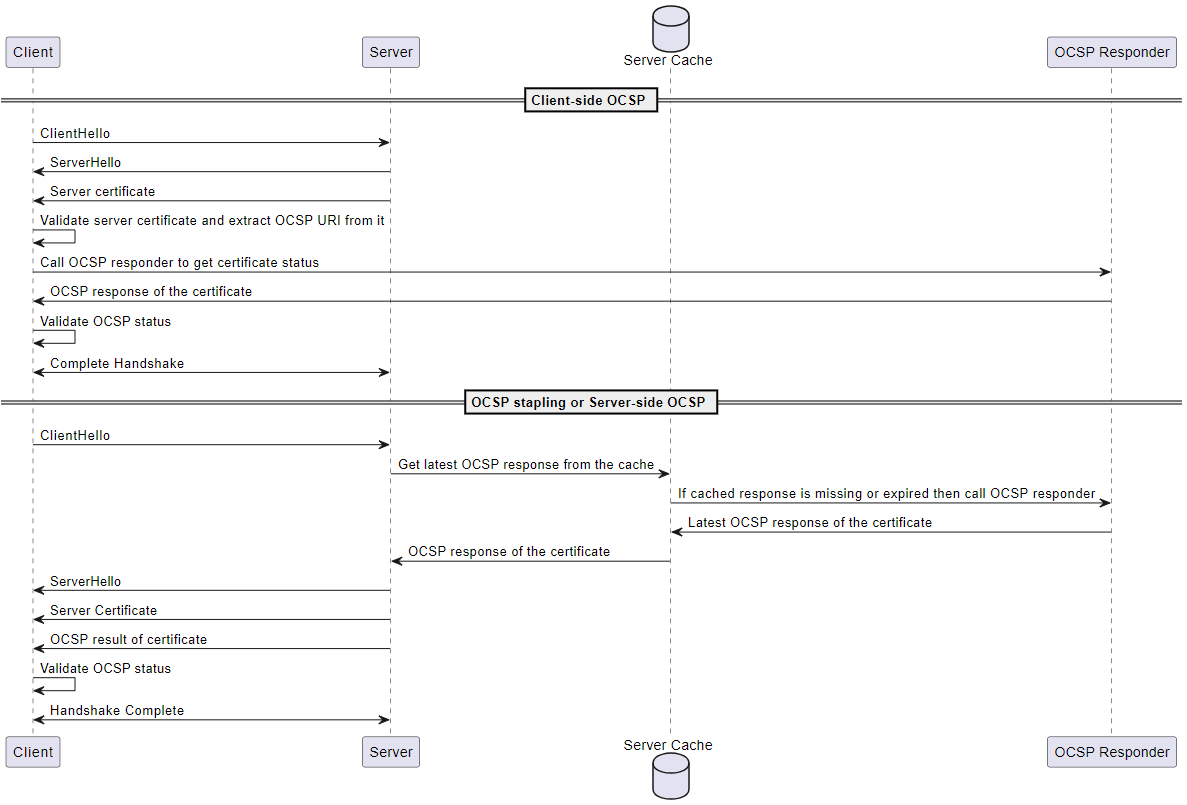

Diagramas del OSCP

En el siguiente diagrama se muestra cómo funcionan el OCSP del cliente y el OCSP del servidor.

OCSP del cliente

El cliente envía un mensaje

ClientHellopara iniciar el protocolo de enlace TLS con el servidor.El servidor recibe el mensaje y responde con un mensaje

ServerHello. El servidor también envía el certificado del servidor al cliente.El cliente valida el certificado del servidor y extrae un URI de OCSP.

El cliente envía una solicitud de verificación de revocación del certificado al respondedor de OCSP.

El respondedor de OCSP envía una respuesta de OCSP.

El cliente valida el estado del certificado a partir de la respuesta de OCSP.

El protocolo de enlace TLS se completa.

OCSP del servidor

-

El cliente envía un mensaje

ClientHellopara iniciar el protocolo de enlace TLS con el servidor. El servidor recibe el mensaje y obtiene la última respuesta de OCSP almacenada en caché. Si falta la respuesta en caché o ha caducado, el servidor llamará al respondedor de OCSP para obtener el estado del certificado.

El respondedor de OCSP envía una respuesta de OCSP al servidor.

El servidor envía un mensaje

ServerHello. El servidor también envía el certificado de servidor y el estado del certificado al cliente.El cliente valida el estado del certificado de OCSP.

El protocolo de enlace TLS se completa.

Funcionamiento de la asociación de OCSP

El grapado OCSP se utiliza durante el protocolo de enlace TLS entre el cliente y el servidor para comprobar el estado de revocación del certificado del servidor. El servidor realiza la solicitud de OCSP al respondedor de OCSP y asocia las respuestas del OCSP a los certificados devueltos al cliente. Al hacer que el servidor haga la solicitud al respondedor de OCSP, las respuestas se pueden almacenar en caché y, a continuación, se pueden utilizar varias veces para muchos clientes.

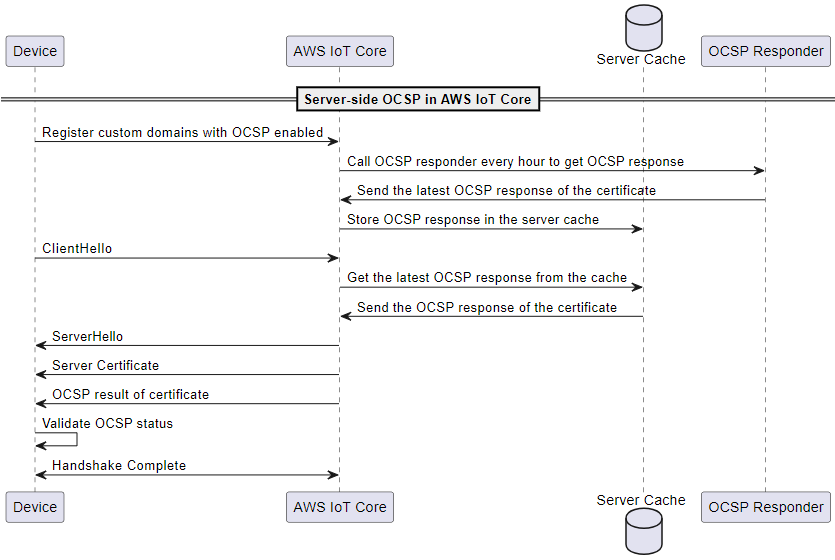

Cómo funciona el grapado OCSP en AWS IoT Core

El siguiente diagrama muestra cómo funciona la asociación de OCSP del servidor en AWS IoT Core.

-

El dispositivo debe estar registrado en dominios personalizados con la asociación de OCSP activada.

-

AWS IoT Core llama al respondedor OCSP cada hora para obtener el estado del certificado.

-

El respondedor de OCSP recibe la solicitud, envía la última respuesta de OCSP y almacena la respuesta de OCSP en caché.

-

El dispositivo envía un

ClientHellomensaje para iniciar el protocolo de enlace TLS. AWS IoT Core -

AWS IoT Core obtiene la última respuesta de OCSP de la memoria caché del servidor, que responde con una respuesta de OCSP del certificado.

-

El servidor envía un mensaje

ServerHelloal dispositivo. El servidor también envía el certificado de servidor y el estado del certificado al cliente. -

El dispositivo valida el estado del certificado de OCSP.

-

El protocolo de enlace TLS se completa.

Ventajas de utilizar la asociación de OCSP en comparación con las comprobaciones de OCSP del cliente

Algunas de las ventajas de utilizar el grapado OCSP de certificados de servidor son las siguientes:

Mejora de la privacidad

Sin la asociación de OCSP, el dispositivo del cliente puede exponer la información a los respondedores de OCSP externos, lo que podría comprometer la privacidad del usuario. La asociación de OCSP mitiga este problema al hacer que el servidor obtenga la respuesta de OCSP y la entregue directamente al cliente.

Mejora de la fiabilidad

La asociación de OCSP puede mejorar la fiabilidad de las conexiones seguras porque reduce el riesgo de interrupciones del servidor OCSP. Cuando se asocian las respuestas de OCSP, el servidor incluye la respuesta más reciente en el certificado. Esto permite a los clientes acceder al estado de revocación incluso si el respondedor de OCSP no está disponible temporalmente. El grapado OCSP ayuda a mitigar estos problemas porque el servidor obtiene las respuestas OCSP periódicamente e incluye las respuestas almacenadas en caché en el protocolo de enlace TLS. Esto reduce la dependencia de la disponibilidad en tiempo real de los respondedores OCSP.

Reducción de la carga del servidor

La asociación de OCSP reduce la carga de responder a las solicitudes de OCSP de los respondedores de OCSP al servidor. Esto puede ayudarle a distribuir la carga de manera más uniforme, lo que hace que el proceso de validación de certificados sea más eficiente y escalable.

Reducción de la latencia

La asociación de OCSP reduce la latencia asociada a la comprobación del estado de revocación de un certificado durante el protocolo de enlace TLS. En lugar de que el cliente tenga que consultar un servidor OCSP distinto, el servidor envía la solicitud y asocia la respuesta de OCSP al certificado del servidor durante el protocolo de enlace.

Habilitar el certificado OCSP de servidor en AWS IoT Core

Para habilitar el engrapado OCSP del certificado de servidor AWS IoT Core, cree una configuración de dominio para un dominio personalizado o actualice una configuración de dominio personalizada existente. Para obtener más información general sobre cómo crear una configuración de dominio con un dominio personalizado, consulte Creación y configuración de dominios administrados por el cliente.

Siga las instrucciones siguientes para habilitar el grapado del servidor OCSP mediante o. Consola de administración de AWS AWS CLI

Para habilitar el grapado OCSP de certificados de servidor mediante la consola: AWS IoT

En el menú de navegación, elija Configuración y, a continuación, elija Crear configuración de dominio o elija una configuración de dominio existente para un dominio personalizado.

Si decides crear una nueva configuración de dominio en el paso anterior, verás la página Crear configuración de dominio. En la sección Propiedades de configuración de dominio, seleccione Dominio personalizado. Introduzca la información para crear una configuración de dominio.

Si decide actualizar una configuración de dominio existente para un dominio personalizado, verá la página Detalles de configuración del dominio. Seleccione Editar.

Para activar la asociación de servidores OCSP, seleccione Habilitar el grapado OCSP del certificado del servidor en la subsección Configuraciones de certificados de servidor.

-

Seleccione Crear configuración de dominio o Actualizar la configuración del dominio.

Para activar la asociación de OCSP de certificado de servidor mediante la AWS CLI:

Si crea una nueva configuración de dominio para un dominio personalizado, el comando para activar la asociación del servidor OCSP puede tener el siguiente aspecto:

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"Si actualiza una configuración de dominio existente para un dominio personalizado, el comando para activar la asociación del servidor OCSP puede tener el siguiente aspecto:

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"

Para obtener más información, consulta CreateDomainConfigurationy consulta la referencia UpdateDomainConfigurationde la AWS IoT API.

Configurar el certificado de servidor OCSP para puntos finales privados en AWS IoT Core

OCSP para puntos de enlace privados le permite utilizar sus recursos OCSP privados dentro de su Amazon Virtual Private Cloud (Amazon VPC) para las operaciones. AWS IoT Core El proceso implica configurar una función Lambda que actúa como un respondedor OCSP. La función Lambda puede usar sus recursos privados de OCSP para crear las respuestas de OCSP que utilizará. AWS IoT Core

Función de Lambda

Antes de configurar el OCSP del servidor para un punto final privado, cree una función Lambda que actúe como un respondedor del Protocolo de estado de certificados en línea (OCSP) compatible con la RFC 6960 y que admita respuestas OCSP básicas. La función Lambda acepta una codificación en base64 de la solicitud OCSP en el formato de reglas de codificación distinguidas (DER). La respuesta de la función Lambda también es una respuesta OCSP codificada en base64 en formato DER. El tamaño de la respuesta no debe superar los 4 kilobytes (KiB). La función Lambda debe estar en la misma configuración del dominio Cuenta de AWS y Región de AWS igual que ella. A continuación se muestran ejemplos de funciones Lambda.

Ejemplo de función de Lambda

Autorizar la invocación AWS IoT de la función Lambda

En el proceso de creación de la configuración del dominio con un respondedor OCSP de Lambda, debe conceder AWS IoT permiso para invocar la función Lambda una vez creada la función. Para conceder el permiso, puede utilizar el comando de la CLI add-permission.

Conceda permiso a su función Lambda mediante el AWS CLI

-

Después de insertar sus valores, introduzca el siguiente comando. Tenga en cuenta que el valor

statement-iddebe ser único. ReemplaceId-1234ResourceConflictException.aws lambda add-permission \ --function-name "ocsp-function" \ --principal "iot.amazonaws.com" \ --action "lambda:InvokeFunction" \ --statement-id "Id-1234" \ --source-arnarn:aws:iot:us-east-1:123456789012:domainconfiguration/<domain-config-name>/*--source-account123456789012La configuración del dominio de IoT ARNs seguirá el siguiente patrón. El sufijo generado por el servicio no se conocerá antes del momento de la creación, por lo que debe reemplazar el sufijo por un.

*Puede actualizar el permiso una vez que se haya creado la configuración del dominio y se conozca el ARN exacto.arn:aws:iot:use-east-1:123456789012:domainconfiguration/domain-config-name/service-generated-suffix -

Si el comando tiene éxito, devuelve una declaración de permiso, como la de este ejemplo. Puede continuar con la siguiente sección para configurar el grapado OCSP para puntos finales privados.

{ "Statement": "{\"Sid\":\"Id-1234\",\"Effect\":\"Allow\",\"Principal\":{\"Service\":\"iot.amazonaws.com\"},\"Action\":\"lambda:InvokeFunction\",\"Resource\":\"arn:aws:lambda:us-east-1:123456789012:function:ocsp-function\",\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\":\"arn:aws:iot:us-east-1:123456789012:domainconfiguration/domain-config-name/*\"}}}" }Si el comando no tiene éxito, devuelve un error, como en este ejemplo. Tendrá que revisar y corregir el error antes de continuar.

An error occurred (AccessDeniedException) when calling the AddPermission operation: User: arn:aws:iam::57EXAMPLE833:user/EXAMPLE-1 is not authorized to perform: lambda:AddPer mission on resource: arn:aws:lambda:us-east-1:123456789012:function:ocsp-function

Configuración del grapado OCSP del servidor para puntos finales privados

Para configurar el grapado OCSP de certificados de servidor mediante la consola: AWS IoT

En el menú de navegación, elija Configuración y, a continuación, elija Crear configuración de dominio o elija una configuración de dominio existente para un dominio personalizado.

Si decides crear una nueva configuración de dominio en el paso anterior, verás la página Crear configuración de dominio. En la sección Propiedades de configuración de dominio, seleccione Dominio personalizado. Introduzca la información para crear una configuración de dominio.

Si decide actualizar una configuración de dominio existente para un dominio personalizado, verá la página Detalles de configuración del dominio. Seleccione Editar.

Para activar la asociación de servidores OCSP, seleccione Habilitar el grapado OCSP del certificado del servidor en la subsección Configuraciones de certificados de servidor.

-

Seleccione Crear configuración de dominio o Actualizar la configuración del dominio.

Para configurar el grapado OCSP de certificados de servidor mediante: AWS CLI

Si crea una nueva configuración de dominio para un dominio personalizado, el comando para configurar el certificado OCSP de servidor para puntos finales privados puede tener el siguiente aspecto:

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"Si actualiza una configuración de dominio existente para un dominio personalizado, el comando para configurar el certificado OCSP de servidor para puntos de enlace privados puede tener el siguiente aspecto:

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"

- enableOCSPCheck

-

Se trata de un valor booleano que indica si la comprobación de grapado OCSP del servidor está habilitada o no. Para habilitar el grapado OCSP del certificado de servidor, este valor debe ser verdadero.

- ocspAuthorizedResponderArn

-

Se trata de un valor de cadena del nombre de recurso de Amazon (ARN) de un certificado X.509 almacenado en AWS Certificate Manager (ACM). Si se proporciona, AWS IoT Core utilizará este certificado para validar la firma de la respuesta OCSP recibida. Si no se proporciona, AWS IoT Core utilizará el certificado emisor para validar las respuestas. El certificado debe estar en la misma configuración Cuenta de AWS y Región de AWS en el dominio. Para obtener más información sobre cómo registrar su certificado de respondedor autorizado, consulte Importar certificados a AWS Certificate Manager.

- ocspLambdaArn

-

Se trata de un valor de cadena del nombre de recurso de Amazon (ARN) de una función Lambda que actúa como un respondedor compatible con la solicitud de comentarios (RFC) 6960 (OCSP) y admite respuestas OCSP básicas. La función Lambda acepta una codificación en base64 de la solicitud OCSP que se codifica con el formato DER. La respuesta de la función Lambda también es una respuesta OCSP codificada en base64 en formato DER. El tamaño de la respuesta no debe superar los 4 kilobytes (KiB). La función Lambda debe estar en la misma configuración del dominio Cuenta de AWS y Región de AWS igual que ella.

Para obtener más información, consulte CreateDomainConfigurationy UpdateDomainConfigurationdesde la referencia de la AWS IoT API.

Notas importantes sobre el uso del certificado de servidor OCSP: grapado en AWS IoT Core

Cuando utilice el certificado de servidor OCSP AWS IoT Core, tenga en cuenta lo siguiente:

-

AWS IoT Core solo admite los respondedores OCSP a los que se puede acceder a través de direcciones públicas. IPv4

-

La función de grapado OCSP AWS IoT Core no admite respondedores autorizados. Todas las respuestas del OCSP deben estar firmadas por la CA que firmó el certificado y la CA debe formar parte de la cadena de certificados del dominio personalizado.

-

La función de grapado OCSP AWS IoT Core no admite dominios personalizados que se crean con certificados autofirmados.

-

AWS IoT Core llama a un respondedor OCSP cada hora y guarda la respuesta en caché. Si la llamada al respondedor falla, AWS IoT Core grabará la respuesta válida más reciente.

-

Si ya no

nextUpdateTimees válido, AWS IoT Core eliminará la respuesta de la memoria caché y el protocolo de enlace TLS no incluirá los datos de respuesta del OCSP hasta la próxima llamada correcta al respondedor del OCSP. Esto puede ocurrir cuando la respuesta en caché caduca antes de que el servidor reciba una respuesta válida del respondedor de OCSP. El valor denextUpdateTimesugiere que la respuesta de OCSP será válida hasta ese momento. Para obtener más información acerca denextUpdateTime, consulte Entradas de registro de OCSP de certificados de servidor. -

A veces, AWS IoT Core no recibe la respuesta del OCSP o elimina la respuesta OCSP existente porque ha caducado. Si se producen situaciones como estas, AWS IoT Core seguirá utilizando el certificado de servidor proporcionado por el dominio personalizado sin la respuesta del OCSP.

-

El tamaño de la respuesta de OCSP no puede superar los 4 KiB.

Solución de problemas al grapar el certificado de servidor OCSP AWS IoT Core

AWS IoT Core Emite la RetrieveOCSPStapleData.Success métrica y las entradas de RetrieveOCSPStapleData registro a. CloudWatch La métrica y las entradas de registro pueden ayudar a detectar problemas relacionados con la recuperación de las respuestas del OCSP. Para obtener más información, consulte Métricas de la asociación de OCSP de certificados de servidor y Entradas de registro de OCSP de certificados de servidor.