Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Visualización de políticas de claves

Puedes ver la política clave de una clave gestionada por el AWS KMS cliente o Clave administrada de AWSde una de tu cuenta mediante la AWS KMS consola o la GetKeyPolicyoperación de la AWS KMS API. No puede utilizar estas técnicas para ver la política de claves de una clave KMS en una cuenta de Cuenta de AWS distinta.

Para obtener más información sobre las políticas AWS KMS clave, consultaPolíticas clave en AWS KMS. Para obtener información acerca de cómo determinar qué usuarios y roles tienen acceso a un clave KMS, consulte Determinar el acceso a AWS KMS keys.

Los usuarios autorizados pueden ver la política de claves para una Clave administrada de AWS o una clave administrada por el cliente en la pestaña Key policy (Política de claves) de la AWS Management Console.

Para ver la política clave de una clave de KMS en AWS Management Console, debe tener los GetKeyPolicy permisos kms: DescribeKey, kms: y kms:. ListAliases

-

Inicie sesión en la consola AWS Key Management Service (AWS KMS) AWS Management Console y ábrala en https://console.aws.amazon.com/kms

. -

Para cambiarla Región de AWS, usa el selector de regiones en la esquina superior derecha de la página.

-

Para ver las claves de la cuenta que se AWS crean y administran para usted, en el panel de navegación, seleccione las claves AWS administradas. Si desea ver las claves de la cuenta que usted crea y administra, elija en el panel de navegación, Claves administradas por el cliente.

-

En la lista de claves KMS, elija el alias o ID de clave de la clave KMS que desea examinar.

-

Seleccione la pestaña Key policy (Política de claves).

En la pestaña Key policy (Política de claves), es posible que vea el documento de política de claves. Esta es la vista de política. En las declaraciones de políticas de claves, puede ver las entidades principales a las que la política de claves ha dado acceso a la clave KMS y las acciones que pueden realizar.

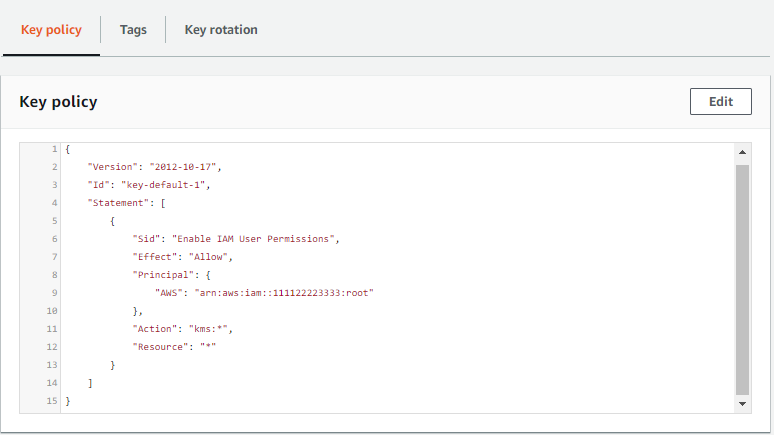

En el ejemplo siguiente se muestra la vista de política de la política de claves predeterminada.

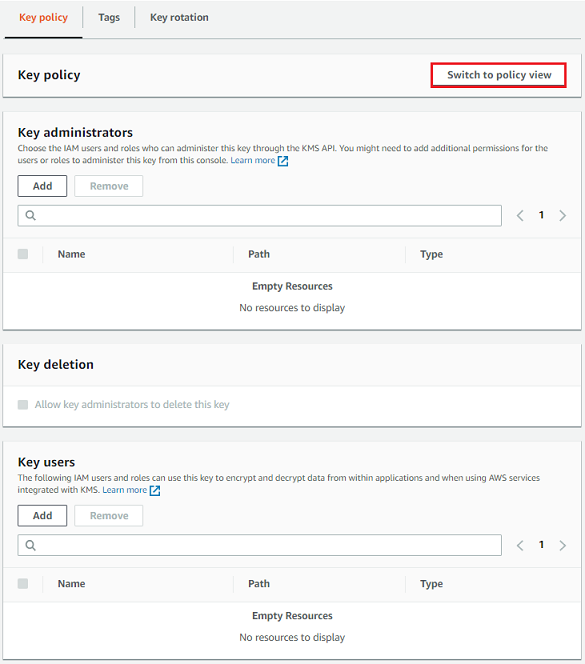

O bien, si creó la clave KMS en AWS Management Console, verá la vista predeterminada con secciones para los administradores de claves, la eliminación de claves y los usuarios clave. Para ver el documento de políticas de claves, elija Switch to policy view (Cambiar a la vista de política).

En el ejemplo siguiente se muestra la vista predeterminada de la política de claves predeterminada.

Para obtener la política de claves de una clave de KMS Cuenta de AWS, usa la GetKeyPolicyoperación de la AWS KMS API. No puede utilizar esta operación para ver una política de claves en una cuenta distinta.

En el siguiente ejemplo, se usa el get-key-policycomando de AWS Command Line Interface (AWS CLI), pero puedes usar cualquier AWS SDK para realizar esta solicitud.

Tenga en cuenta que el parámetro PolicyName es obligatorio aunque default sea su único valor válido. Además, este comando solicita la salida en texto, en lugar de en JSON, para que sea más fácil de ver.

Antes de ejecutar este comando, reemplace el ID de clave de ejemplo por uno válido de su cuenta.

$aws kms get-key-policy --key-id1234abcd-12ab-34cd-56ef-1234567890ab--policy-name default --output text

La respuesta debe ser similar a la siguiente, que devuelve la política de claves predeterminada.