Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Almacenes de claves externos

Los almacenes de claves externos le permiten proteger sus AWS recursos mediante claves criptográficas externas. AWS Esta función avanzada está diseñada para cargas de trabajo reguladas que debe proteger con claves de cifrado almacenadas en un sistema de administración de claves externo controlado por usted. Los almacenes de claves externos respaldan el compromiso de soberanía AWS digital

Un almacén de claves externo es un almacén de claves personalizado respaldado por un administrador de claves externo que usted posee y administra de AWS forma externa. El administrador de claves externo puede ser un módulo de seguridad de hardware físico o virtual (HSMs), o cualquier sistema basado en hardware o software capaz de generar y utilizar claves criptográficas. El administrador de claves externo realiza las operaciones de cifrado y descifrado que utilizan una clave KMS en un almacén de claves externo utilizando el material de claves criptográficas, una función conocida como guardar sus propias claves (). HYOKs

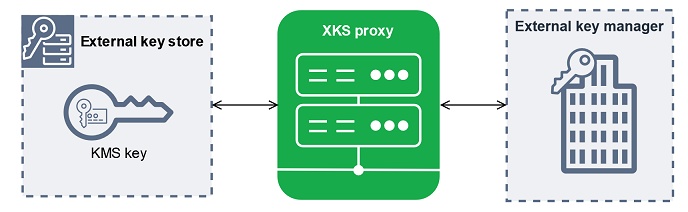

AWS KMS nunca interactúa directamente con su administrador de claves externo y no puede crear, ver, administrar ni eliminar sus claves. En su lugar, solo AWS KMS interactúa con el software de proxy de almacenamiento de claves externo (proxy XKS) que usted proporcione. El proxy del almacén de claves externo interviene en todas las comunicaciones entre AWS KMS y el administrador de claves externo. Transmite todas las solicitudes AWS KMS a su administrador de claves externo y transmite las respuestas de su administrador de claves externo a AWS KMSél. El proxy del almacén de claves externo también traduce las solicitudes genéricas AWS KMS a un formato específico del proveedor que su administrador de claves externo pueda entender, lo que le permite utilizar almacenes de claves externos con administradores de claves de diversos proveedores.

Puede utilizar las claves de KMS en un almacén de claves externo para el cifrado del cliente, incluso con el AWS Encryption SDK. Sin embargo, los almacenes de claves externos son un recurso importante para el cifrado del lado del servidor, ya que le permiten proteger sus AWS recursos en múltiples ubicaciones Servicios de AWS con sus claves criptográficas fuera de ellas. AWS Servicios de AWS

que admiten claves administradas por el cliente para el cifrado simétrico también admiten claves KMS en un almacén de claves externo. Para obtener más información sobre el soporte, consulte la Integración de servicios de AWS

Los almacenes de claves externos permiten utilizarlos AWS KMS para cargas de trabajo reguladas, en las que las claves de cifrado deben almacenarse y utilizarse fuera de ellas. AWS Sin embargo, representan una desviación importante del modelo estándar de responsabilidad compartida y requieren cargas operativas adicionales. Para la mayoría de los clientes, el mayor riesgo para la disponibilidad y la latencia superará los beneficios de seguridad de los almacenes de claves externos.

Los almacenes de claves externos le permiten controlar la raíz de la confianza. Los datos cifrados con las claves de KMS de su almacén de claves externo solo se pueden descifrar mediante el administrador de claves externo que usted controle. Si revoca temporalmente el acceso a su administrador de claves externo, por ejemplo, desconectando el almacén de claves externo o desconectando su administrador de claves externo del proxy del almacén de claves externo, AWS pierde todo el acceso a sus claves criptográficas hasta que lo restaure. Durante ese intervalo, el texto cifrado encriptado con las claves de KMS no se puede descifrar. Si revoca permanentemente el acceso al administrador de claves externo, todo el texto cifrado encriptado con una clave de KMS en su almacén de claves externo no se podrá recuperar. Las únicas excepciones son los AWS servicios que almacenan en caché brevemente las claves de datos protegidas por las claves de KMS. Estas claves de datos seguirán en funcionamiento hasta que desactive el recurso o caduque la memoria caché. Para obtener más información, consulte Cómo afectan las claves de KMS obsoletas a las claves de datos.

Los almacenes de claves externos desbloquean los pocos casos de uso para cargas de trabajo reguladas, en las que las claves de cifrado deben permanecer exclusivamente bajo su control y ser inaccesibles para ellas. AWS Sin embargo, se trata de un cambio importante en la forma en que opera la infraestructura basada en la nube y un cambio significativo en el modelo de responsabilidad compartida. Para la mayoría de las cargas de trabajo, la carga operativa adicional y los mayores riesgos para la disponibilidad y el rendimiento superarán los beneficios de seguridad de los almacenes de claves externos.

¿Necesito un almacén de claves externo?

Para la mayoría de los usuarios, el almacén de AWS KMS claves predeterminado, que está protegido por módulos de seguridad de hardware validados por el FIPS 140-3 de nivel de seguridad 3

Si piensa en un almacén de claves externo, tómese un tiempo para comprender las alternativas, como un almacén de AWS CloudHSM claves respaldado por un AWS CloudHSM clúster del que sea propietario y que usted administre, y claves de KMS con material de claves importado que genere usted mismo HSMs y que pueda eliminar de las claves de KMS cuando lo desee. En particular, la importación de material de clave con un intervalo de caducidad muy breve podría proporcionar un nivel de control similar sin los riesgos de rendimiento o disponibilidad.

Un almacén de claves externo puede ser la solución adecuada para su organización si tiene los siguientes requisitos:

-

Debe utilizar claves criptográficas en su administrador de claves local o en un administrador de claves AWS que no esté bajo su control.

-

Debe demostrar que sus claves criptográficas se conservan únicamente bajo su control fuera de la nube.

-

Debe cifrar y descifrar mediante claves criptográficas con autorización independiente.

-

El material de claves debe estar sujeto a una ruta de auditoría secundaria e independiente.

Si elige un almacén de claves externo, limite su uso a las cargas de trabajo que requieran protección con claves criptográficas fuera de AWS.

Modelo de responsabilidad compartida

Las claves KMS estándar utilizan material clave que se genera y se utiliza para su AWS KMS propiedad y administración. HSMs Usted establece las políticas de control de acceso en sus claves de KMS y las configura para Servicios de AWS que usen claves de KMS para proteger sus recursos. AWS KMS asume la responsabilidad de la seguridad, la disponibilidad, la latencia y la durabilidad del material clave de sus claves de KMS.

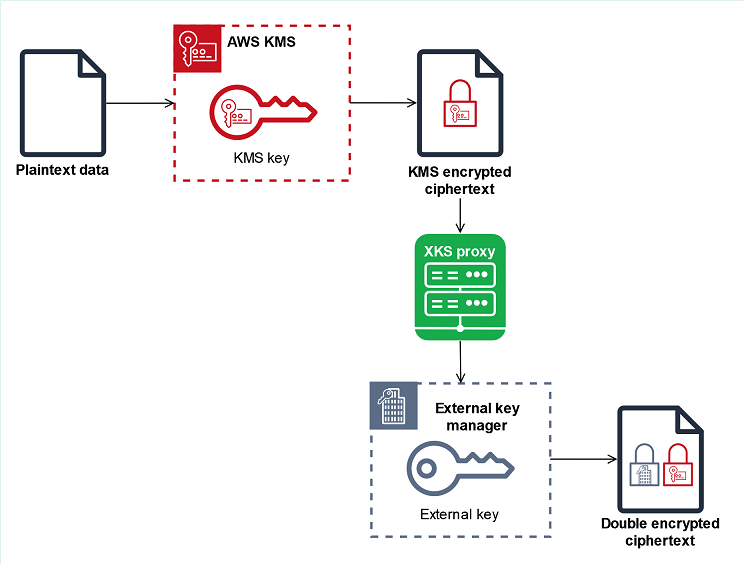

Las claves de KMS de los almacenes de claves externos se basan en el material de clave y las operaciones de su administrador de claves externo. Como tal, el equilibrio de responsabilidades cambia en su dirección. Usted es responsable de la seguridad, la fiabilidad, la durabilidad y el rendimiento de las claves criptográficas de su administrador de claves externo. AWS KMS es responsable de responder con prontitud a las solicitudes y de comunicarse con el proxy de su almacén de claves externo, así como de mantener nuestros estándares de seguridad. Para garantizar que cada clave externa almacene el texto cifrado al menos con la misma seguridad que el AWS KMS texto cifrado estándar, AWS KMS primero cifra todo el texto sin formato con material AWS KMS clave específico de su clave KMS y, a continuación, lo envía a su administrador de claves externo para que lo cifre con su clave externa, un procedimiento conocido como doble cifrado. Como resultado, ni AWS KMS ni el propietario del material de clave externo pueden descifrar por sí solos el texto cifrado con doble cifrado.

Usted es responsable de mantener un administrador de claves externo que cumpla con sus estándares reglamentarios y de rendimiento. También es responsable de proporcionar y mantener un proxy del almacén de claves externo que cumpla con la especificación de la API del proxy del almacén de claves externo de AWS KMS

Revisa las CloudWatch métricas y dimensiones de Amazon que AWS KMS registran los almacenes de claves externos. AWS KMS le recomienda encarecidamente que cree CloudWatch alarmas para supervisar su almacén de claves externo, de modo que pueda detectar los primeros signos de problemas operativos y de rendimiento antes de que se produzcan.

¿Qué está cambiando?

Los almacenes de claves externos solo admiten claves de KMS de cifrado simétrico. En su interior AWS KMS, las claves de KMS se utilizan y administran en un almacén de claves externo prácticamente de la misma manera que se administran otras claves administradas por el cliente, lo que incluye la configuración de políticas de control de acceso y la supervisión del uso de las claves. Para solicitar una operación criptográfica APIs con una clave de KMS en un almacén de claves externo, se utiliza lo mismo con los mismos parámetros que se utilizan para cualquier clave de KMS. El precio también es el mismo que el de las claves de KMS estándar. Para obtener más información, consulte Claves KMS en un almacén de claves externo y Precios de AWS Key Management Service

Sin embargo, con los almacenes de claves externos cambian los siguientes principios:

-

Usted es responsable de la disponibilidad, la durabilidad y la latencia de las operaciones de claves.

-

Usted es responsable de todos los costos de desarrollo, compra, operación y licencias de su sistema de administración de claves externo.

-

Puede implementar la autorización independiente de todas las solicitudes desde AWS KMS su proxy de almacén de claves externo.

-

Puede supervisar, auditar y registrar todas las operaciones de su proxy de almacén de claves externo y todas las operaciones de su administrador de claves externo relacionadas con AWS KMS las solicitudes.

¿Por dónde empiezo?

Para crear y administrar un almacén de claves externo, debe elegir la opción de conectividad proxy del almacén de claves externo, reunir los requisitos previos y crear y configurar el almacén de claves externo.

Cuotas

AWS KMS permite hasta 10 almacenes de claves personalizados en cada Cuenta de AWS región, incluidos los almacenes de AWS CloudHSM claves y los almacenes de claves externos, independientemente del estado de conexión. Además, hay cuotas de solicitudes de AWS KMS sobre el uso de claves KMS en un almacén de claves externo.

Si eliges la conectividad de proxy de VPC para tu proxy de almacén de claves externo, es posible que también haya cuotas en los componentes necesarios VPCs, como las subredes y los balanceadores de carga de red. Para obtener más información sobre estas cuotas, utilice la consola de Service Quotas

Regiones

Para minimizar la latencia de la red, cree los componentes del almacén de claves externo en la Región de AWS más cercana a su administrador de claves externo. Si es posible, elija una región con un tiempo de ida y vuelta (RTT) de la red de 35 milisegundos o menos.

Los almacenes de claves externos son compatibles Regiones de AWS en todos los países AWS KMS admitidos, excepto en China (Beijing) y China (Ningxia).

Características no admitidas

AWS KMS no admite las siguientes funciones en los almacenes de claves personalizadas.

Más información:

Anunciamos el almacén de claves externo de AWS KMS

en el blog de noticias de AWS .

Conceptos del almacén de claves externo

Conozca los términos y conceptos básicos que se utilizan en almacenes de claves externos.

Almacén de claves externo

Un almacén de claves externo es un almacén de claves AWS KMS personalizado respaldado por un administrador de claves externo al AWS que usted posee y administra. Cada clave de KMS de un almacén de claves externo está asociada a una clave externa del administrador de claves externo. Cuando utiliza una clave de KMS en un almacén de claves externo para el cifrado o el descifrado, la operación se realiza en el administrador de claves externo mediante su clave externa, una función conocida como Guardar sus propias claves (HYOK). Esta función está diseñada para organizaciones que deben mantener las claves criptográficas en su propio administrador de claves externo.

Los almacenes de claves externos garantizan que las claves criptográficas y las operaciones que protegen sus AWS recursos permanezcan en el administrador de claves externo que está bajo su control. AWS KMS envía solicitudes a su administrador de claves externo para cifrar y descifrar datos, pero AWS KMS no puede crear, eliminar ni administrar ninguna clave externa. Todas las solicitudes AWS KMS a su administrador de claves externo están mediadas por un componente de software proxy de almacenamiento de claves externo que usted suministra, posee y administra.

AWS Los servicios que admiten claves administradas por el AWS KMS cliente pueden usar las claves KMS de su almacén de claves externo para proteger sus datos. Como resultado, sus datos se protegen en última instancia mediante sus claves mediante las operaciones de cifrado de su administrador de claves externo.

Las claves de KMS de un almacén de claves externo tienen modelos de confianza, acuerdos de responsabilidad compartida y expectativas de rendimiento fundamentalmente diferentes a los de las claves de KMS estándar. Con los almacenes de claves externos, usted es responsable de la seguridad e integridad del material de clave y de las operaciones criptográficas. La disponibilidad y la latencia de las claves de KMS en un almacén de claves externo se ven afectadas por el equipo, el software, los componentes de red y la distancia entre AWS KMS y el administrador de claves externo. También es probable que incurra en costes adicionales para el administrador de claves externo y para la infraestructura de redes y equilibrio de carga que necesita para comunicarse con su administrador de claves externo AWS KMS

Puede utilizar su almacén de claves externo como parte de una estrategia más abarcativa de protección de datos. Para cada AWS recurso que proteja, puede decidir cuáles requieren una clave KMS en un almacén de claves externo y cuáles pueden protegerse mediante una clave KMS estándar. Esto le brinda la flexibilidad de elegir claves de KMS para clasificaciones de datos, aplicaciones o proyectos específicos.

Administrador de claves externo

Un administrador de claves externo es un componente ajeno a AWS que puede generar claves simétricas AES de 256 bits y realizar un cifrado y descifrado simétricos. El administrador de claves externo para un almacén de claves externo puede ser un módulo de seguridad de hardware (HSM) físico, un HSM virtual o un administrador de claves de software con o sin un componente de HSM. Puede estar ubicado en cualquier lugar fuera de AWS, incluso en sus instalaciones, en un centro de datos local o remoto o en cualquier nube. Su almacén de claves externo puede estar respaldado por un único administrador de claves externo o por varias instancias de administrador de claves relacionadas que compartan claves criptográficas, como un clúster de HSM. Los almacenes de claves externos están diseñados para dar soporte a una variedad de administradores externos de diferentes proveedores. Para obtener más información sobre la conexión a su administrador de claves externo, consulte Elección de una opción de conectividad proxy del almacén de claves externo.

Clave externa

Cada clave de KMS de un almacén de claves externo está asociada a una clave criptográfica del administrador de claves externo conocida como clave externa. Al cifrar o descifrar con una clave de KMS en su almacén de claves externo, la operación criptográfica se realiza en su administrador de claves externo utilizando su clave externa.

aviso

La clave externa es esencial para el funcionamiento de la clave de KMS. Si se pierde o se elimina la clave externa, el texto cifrado con la clave KMS asociada será irrecuperable.

Para los almacenes de claves externos, la clave externa debe ser una clave AES de 256 bits que esté habilitada y pueda realizar el cifrado y el descifrado. Para obtener información detallada sobre los requisitos de clave externa, consulte Requisitos para una clave de KMS en un almacén de claves externo.

AWS KMS no puede crear, eliminar ni administrar ninguna clave externa. El material de claves criptográficas nunca sale de su administrador de claves externo. Cuando crea una clave de KMS en un almacén de claves externo, proporciona el ID de una clave externa (XksKeyId). No puede cambiar el ID de clave externa asociado a una clave de KMS, aunque el administrador de claves externo puede cambiar el material de clave asociado al ID de clave externa.

Además de la clave externa, una clave de KMS en un almacén de claves externo también contiene material de clave de AWS KMS . Los datos protegidos por la clave KMS se cifran primero AWS KMS con el material de la AWS KMS clave y, después, mediante el administrador de claves externo con la clave externa. Este proceso de doble cifrado garantiza que el texto cifrado protegido por su clave de KMS esté siempre tan seguro como el texto cifrado protegido solo por AWS KMS.

Muchas claves criptográficas tienen diferentes tipos de identificadores. Al crear una clave de KMS en un almacén de claves externo, proporcione el ID de la clave externa que el proxy del almacén de claves externo utiliza para hacer referencia a la clave externa. Si utiliza un identificador incorrecto, el intento de crear una clave de KMS en su almacén de claves externo no tendrá éxito.

Proxy del almacén de claves externo

El proxy de almacenamiento de claves externo («proxy XKS») es una aplicación de software propiedad y gestionada por el cliente que interviene en todas las comunicaciones entre AWS KMS el administrador de claves externo y el administrador de claves externo. También traduce AWS KMS las solicitudes genéricas a un formato que el administrador de claves externo específico del proveedor comprenda. Se necesita un proxy del almacén de claves externo para un almacén de claves externo. Cada almacén de claves externo está asociado a un proxy del almacén de claves externo.

AWS KMS no puede crear, eliminar ni administrar ninguna clave externa. El material de claves criptográficas nunca sale de su administrador de claves externo. Toda la comunicación entre su administrador de claves externo AWS KMS y su administrador de claves externo está mediada por el proxy del almacén de claves externo. AWS KMS envía las solicitudes al proxy del almacén de claves externo y recibe las respuestas del proxy del almacén de claves externo. El proxy del almacén de claves externo es responsable de transmitir las solicitudes AWS KMS a su administrador de claves externo y de transmitir las respuestas de su administrador de claves externo a AWS KMS

Usted posee y administra el proxy del almacén de claves externo de su almacén de claves externo, y es responsable de su mantenimiento y funcionamiento. Puede desarrollar su proxy de almacén de claves externo basándose en la especificación de la API de proxy de almacén de claves externo

Para autenticarse, el proxy utiliza certificados AWS KMS TLS del lado del servidor. Para autenticarse en su proxy, AWS KMS firme todas las solicitudes enviadas a su proxy de almacén de claves externo con una credencial de autenticación de proxy SigV4. Si lo desea, su proxy puede habilitar el TLS mutuo (mTLS) para tener la seguridad adicional de que solo acepta solicitudes de. AWS KMS

El proxy del almacén de claves externo debe ser compatible con HTTP/1.1 o posterior y TLS 1.2 o posterior con al menos uno de los siguientes conjuntos de cifrado:

-

TLS_AES_256_GCM_ SHA384 (TLS 1.3)

-

TLS_ 0_ 05_ CHACHA2 (POLY13TLS 1.3SHA256 )

nota

No es compatible con AWS GovCloud (US) Region TLS_ 0_ 05_. CHACHA2 POLY13 SHA256

-

TLS_ECDHE_RSA_CON_AES_256_GCM_ (TLS 1.2SHA384 )

-

TLS_ECDHE_ECDSA_CON_AES_256_GCM_ (TLS 1.2SHA384 )

Para crear y utilizar las claves de KMS en el almacén de claves externo, primero debe conectar el almacén de claves externo a su proxy del almacén de claves externo. También puede desconectar el almacén de claves externo de su proxy cuando lo solicite. Cuando lo haga, todas las claves de KMS del almacén de claves externo dejarán de estar disponibles; no se podrán utilizar en ninguna operación criptográfica.

Conectividad proxy del almacén de claves externo

La conectividad proxy del almacén de claves externo («conectividad proxy XKS») describe el método que se utiliza para comunicarse con el proxy del almacén de claves externo. AWS KMS

Especifica la opción de conectividad de proxy al crear el almacén de claves externo y pasa a ser una propiedad del almacén de claves externo. Puede cambiar la opción de conectividad del proxy al actualizar la propiedad del almacén de claves personalizado, pero debe asegurarse de que el proxy del almacén de claves externo pueda seguir accediendo a las mismas claves externas.

AWS KMS admite las siguientes opciones de conectividad.

-

Conectividad de punto final público: AWS KMS envía solicitudes para el proxy de su almacén de claves externo a través de Internet a un punto final público que usted controle. Esta opción es fácil de crear y mantener, pero es posible que no cumpla los requisitos de seguridad de todas las instalaciones.

-

Conectividad del servicio de punto final de VPC: AWS KMS envía solicitudes a un servicio de punto final de Amazon Virtual Private Cloud (Amazon VPC) que usted crea y mantiene. Puede alojar su proxy de almacén de claves externo dentro de su Amazon VPC o alojar su proxy de almacén de claves externo fuera AWS y usar la Amazon VPC solo para comunicarse. También se puede conectar el almacén de claves externo a un servicio de punto de conexión de Amazon VPC propiedad de otra Cuenta de AWS.

Para obtener más información sobre las opciones de conectividad de proxy del almacén de claves externo, consulte Elección de una opción de conectividad proxy del almacén de claves externo.

Credencial de autenticación de proxy del almacén de claves externo

Para autenticarse en su proxy de almacén de claves externo, AWS KMS firme todas las solicitudes enviadas a su proxy de almacén de claves externo con una credencial de autenticación Signature V4 (SiGv4). Establece y mantiene la credencial de autenticación en el proxy y, a continuación, se la proporciona AWS KMS al crear el almacén externo.

nota

La credencial de SigV4 que se AWS KMS utiliza para firmar las solicitudes al proxy de XKS no tiene relación con ninguna de las credenciales de SigV4 asociadas a sus entidades principales. AWS Identity and Access Management Cuentas de AWS No reutilice ninguna credencial SigV4 de IAM para su proxy del almacén de claves externo.

Cada credencial de autenticación del proxy tiene dos partes. Debe proporcionar ambas partes al crear un almacén de claves externo o actualizar la credencial de autenticación del almacén de claves externo.

-

ID de clave de acceso: identifica la clave de acceso secreta. Puede proporcionar este ID en texto sin formato.

-

Clave de acceso secreta: la parte secreta de la credencial. AWS KMS cifra la clave de acceso secreta de la credencial antes de almacenarla.

Puede editar la configuración de la credencial en cualquier momento, por ejemplo, al introducir valores incorrectos, al cambiar la credencial en el proxy o cuando el proxy rota la credencial. Para obtener información técnica sobre la AWS KMS

autenticación en el proxy del almacén de claves externo, consulte Autenticación

Para que pueda cambiar su credencial sin interrumpir las Servicios de AWS que utilizan claves de KMS en su almacén de claves externo, le recomendamos que el proxy del almacén de claves externo admita al menos dos credenciales de autenticación válidas. AWS KMS Esto garantiza que la credencial anterior siga funcionando mientras usted proporciona su nueva credencial a AWS KMS.

Para ayudarlo a realizar un seguimiento de la antigüedad de su credencial de autenticación de proxy, AWS KMS define una CloudWatch métrica de Amazon, XksProxyCredentialAge. Puede usar esta métrica para crear una CloudWatch alarma que le notifique cuando la antigüedad de su credencial alcance el umbral que usted establezca.

Para garantizar aún más la seguridad de que AWS KMS solo responde el proxy de su almacén de claves externo, algunos proxy de claves externos admiten la seguridad mutua de la capa de transporte (mTLS). Para obtener más información, consulte Autenticación mTLS (opcional).

Proxy APIs

Para admitir un almacén de claves AWS KMS externo, un proxy de almacén de claves externo debe implementar el proxy requerido, tal APIs como se describe en la especificación de la API de proxy del almacén de claves AWS KMS externo

En la siguiente tabla se enumeran y describen cada uno de los proxies APIs. También incluye las AWS KMS operaciones que desencadenan una llamada a la API de proxy y cualquier excepción de AWS KMS operación relacionada con la API de proxy.

| API de proxy | Description (Descripción) | AWS KMS Operaciones relacionadas |

|---|---|---|

| Decrypt | AWS KMS envía el texto cifrado que se va a descifrar y el identificador de la clave externa que se va a utilizar. El algoritmo de cifrado requerido es AES_GCM. | Descifrar, ReEncrypt |

| Encrypt | AWS KMS envía los datos que se van a cifrar y el ID de la clave externa que se va a utilizar. El algoritmo de cifrado requerido es AES_GCM. | Cifrar,, GenerateDataKey, GenerateDataKeyWithoutPlaintextReEncrypt |

| GetHealthStatus | AWS KMS solicita información sobre el estado del proxy y de su administrador de claves externo. El estado de cada administrador de claves externo puede ser uno de los siguientes.

|

CreateCustomKeyStore(para conectividad de punto final público), ConnectCustomKeyStore(para conectividad de servicio de punto final de VPC) Si todas las instancias del administrador de claves externo tienen estado |

| GetKeyMetadata | AWS KMS solicita información sobre la clave externa asociada a una clave de KMS en su almacén de claves externo. La respuesta incluye la especificación de la clave ( |

CreateKey Si la especificación de la clave no es |

Cifrado doble

Los datos cifrados por una clave de KMS en un almacén de claves externo se cifran dos veces. En primer lugar, AWS KMS cifra los datos con material AWS KMS clave específico de la clave KMS. A continuación, su administrador de claves externo cifra el texto cifrado por AWS KMS con su clave externa. Este proceso se conoce como doble cifrado.

El doble cifrado garantiza que los datos cifrados por una clave de KMS en un almacén de claves externo sean tan seguros como el texto cifrado con una clave de KMS estándar. También protege el texto sin formato en tránsito desde AWS KMS el proxy del almacén de claves externo. Con el doble cifrado, conserva el control total de sus textos cifrados. Si revoca el acceso de AWS a su clave externa de forma permanente a través de su proxy externo, todo el texto cifrado que quede en AWS se destruirá mediante una operación criptográfica.

Para habilitar el doble cifrado, cada clave de KMS de un almacén de claves externo tiene dos claves de respaldo criptográficas:

-

Un material AWS KMS clave exclusivo de la clave KMS. Este material clave se genera y solo se utiliza en los módulos de seguridad de hardware con certificación AWS KMS FIPS 140-3 de nivel 3

()HSMs. -

Una clave externa de su administrador de claves externo.

El doble cifrado tiene los siguientes efectos:

-

AWS KMS no puede descifrar ningún texto cifrado mediante una clave KMS en un almacén de claves externo sin acceder a las claves externas a través del proxy del almacén de claves externo.

-

No puede descifrar ningún texto cifrado mediante una clave KMS en un almacén de claves externo externo AWS, incluso si dispone de su material de clave externa.

-

No puede volver a crear una clave de KMS que se haya eliminado de un almacén de claves externo, aunque disponga de su material de claves externas. Cada clave de KMS tiene metadatos únicos que incluye en el texto cifrado simétrico. Una nueva clave de KMS no podría descifrar el texto cifrado con la clave original, incluso si utilizara el mismo material de clave externa.

Para ver un ejemplo de doble cifrado en la práctica, consulte Cómo funcionan los almacenes de claves externos.

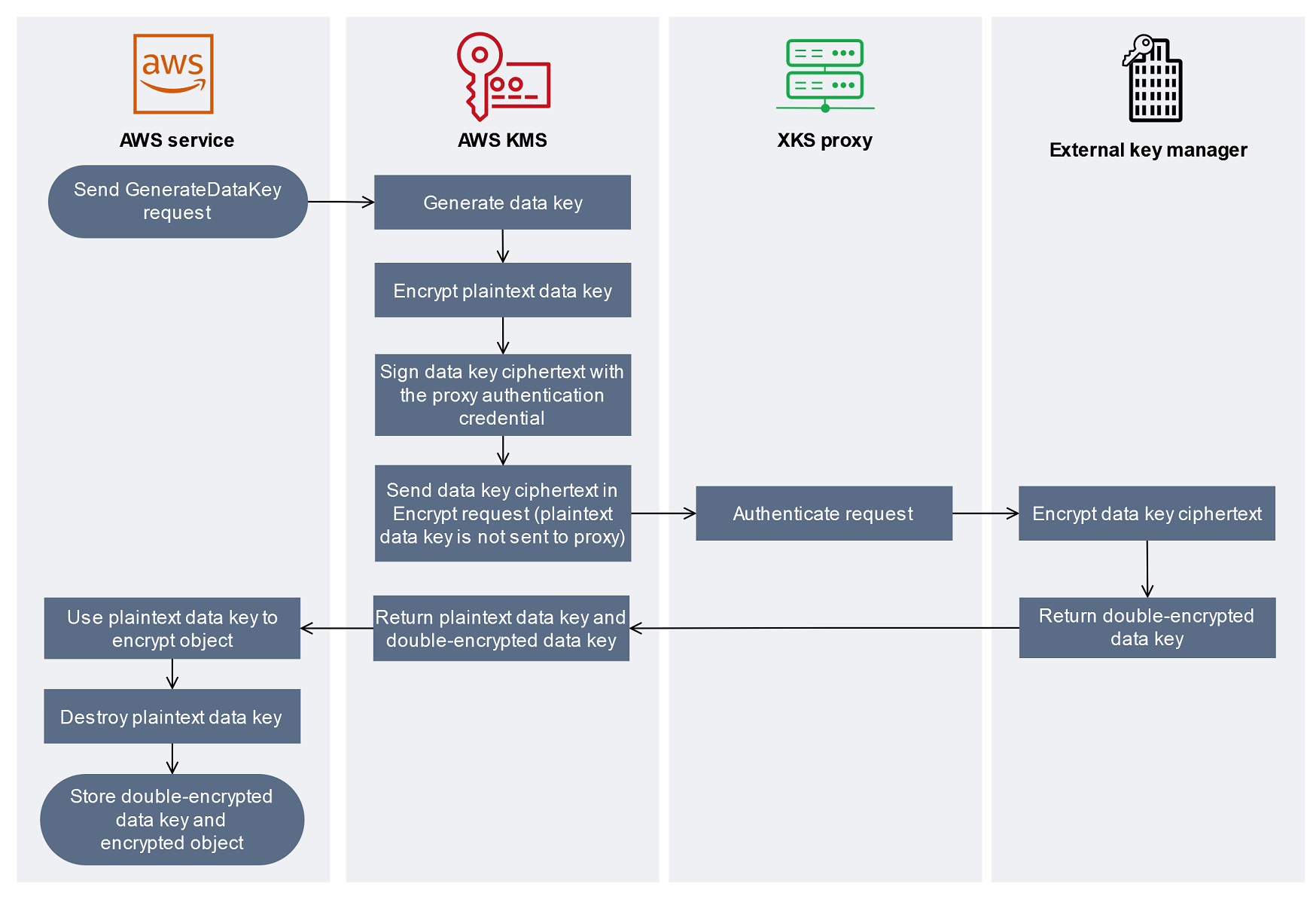

Cómo funcionan los almacenes de claves externos

El almacén de claves externo, el proxy del almacén de claves externo y el administrador de claves externo trabajan en conjunto para proteger los recursos de AWS . El siguiente procedimiento muestra el flujo de trabajo de cifrado típico de Servicio de AWS que cifra cada objeto con una clave de datos única protegida por una clave de KMS. En este caso, ha elegido una clave de KMS en un almacén de claves externo para proteger el objeto. En el ejemplo se muestra cómo se AWS KMS utiliza el doble cifrado para proteger la clave de datos en tránsito y garantizar que el texto cifrado generado por una clave KMS en un almacén de claves externo sea siempre al menos tan seguro como el texto cifrado mediante una clave KMS simétrica estándar con el material clave incluido. AWS KMS

Los métodos de cifrado utilizados por cada entidad que se integra varían. Servicio de AWS AWS KMS Para obtener más información, consulte el tema “Protección de datos” del capítulo Seguridad de la documentación de los Servicio de AWS .

-

Agrega un objeto nuevo a su Servicio de AWS recurso. Para cifrar el objeto, Servicio de AWS envía una GenerateDataKeysolicitud para AWS KMS utilizar una clave KMS en su almacén de claves externo.

-

AWS KMS genera una clave de datos simétrica de 256 bits y se prepara para enviar una copia de la clave de datos en texto plano al administrador de claves externo a través del proxy del almacén de claves externo. AWS KMS inicia el proceso de doble cifrado cifrando la clave de datos en texto plano con el material de clave asociado a la AWS KMS clave KMS en el almacén de claves externo.

-

AWS KMS envía una solicitud de cifrado al proxy del almacén de claves externo asociado al almacén de claves externo. La solicitud incluye el texto cifrado de la clave de datos que se va a cifrar y el ID de la clave externa asociada a la clave KMS. AWS KMS firma la solicitud con la credencial de autenticación proxy del proxy del almacén de claves externo.

La copia en texto sin formato de la clave de datos no se envía al proxy del almacén de claves externo.

-

El proxy del almacén de claves externo autentica la solicitud y, a continuación, la pasa a su administrador de claves externo.

Algunos servidores proxy de almacenes de claves externos también implementan una política de autorización opcional que permite que solo las entidades principales seleccionadas realicen operaciones en condiciones específicas.

-

El administrador de claves externo cifra el texto cifrado de la clave de datos mediante la clave externa especificada. El administrador de claves externo devuelve la clave de datos con doble cifrado al proxy del almacén de claves externo, que la devuelve a AWS KMS.

-

AWS KMS devuelve la clave de datos en texto plano y la copia doblemente cifrada de esa clave de datos al. Servicio de AWS

-

Servicio de AWS Utiliza la clave de datos de texto sin formato para cifrar el objeto de recurso, destruye la clave de datos de texto sin formato y almacena la clave de datos cifrada con el objeto cifrado.

Algunos Servicios de AWS pueden almacenar en caché la clave de datos de texto sin formato para utilizarla en varios objetos o reutilizarla mientras el recurso está en uso. Para obtener más información, consulte Cómo afectan las claves de KMS obsoletas a las claves de datos.

Para descifrar el objeto cifrado, Servicio de AWS deben devolver la clave de datos cifrados a una solicitud AWS KMS de descifrado. Para descifrar la clave de datos cifrada, AWS KMS debe devolverla al proxy del almacén de claves externo con el ID de la clave externa. Si la solicitud de descifrado al proxy del almacén de claves externo falla por algún motivo, AWS KMS no puede descifrar la clave de datos cifrados y Servicio de AWS no puede descifrar el objeto cifrado.