Habilitación del acceso a Internet para funciones de Lambda conectadas a VPC

De forma predeterminada, las funciones de Lambda se ejecutan en una VPC administrada por Lambda que tiene acceso a Internet. Para acceder a los recursos de una VPC de su cuenta, puede agregar una configuración de VPC a una función. Esto restringe la función a los recursos de esa VPC, a menos que la VPC tenga acceso a Internet. En esta página, se explica cómo proporcionar acceso a Internet a las funciones de Lambda conectadas por VPC.

Creación de la VPC

El Flujo de trabajo de creación de VPC crea todos los recursos de VPC necesarios para que una función de Lambda acceda a la Internet pública desde una subred privada, incluidas las subredes, la puerta de enlace NAT, la puerta de enlace de Internet y las entradas de la tabla de enrutamiento.

Para crear la VPC

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel, elija Crear VPC.

-

En Recursos para crear, elija VPC y más.

-

Configurar la VPC

-

En Generación automática de etiquetas de nombre, ingrese un nombre para la VPC.

-

En Bloque de CIDR IPv4, puede conservar la sugerencia predeterminada o, como alternativa, ingresar el bloque de CIDR necesario para su aplicación o red.

-

Si la aplicación se comunica mediante direcciones IPv6, elija Bloque de CIDR IPv6, Bloque de CIDR IPv6 proporcionado por Amazon.

-

-

Configurar las subredes

-

Para Número de zonas de disponibilidad, elija 2. Se recomiendan como mínimo dos AZ para una alta disponibilidad.

-

Para Número de subredes públicas, elija 2.

-

Para Número de subredes privadas, elija 2.

-

Puede conservar el bloque de CIDR predeterminado para la subred pública o, si lo prefiere, puede ampliar Personalizar los bloques de CIDR de la subred e introducir un bloque de CIDR. Para obtener más información, consulte Subred de bloques CIDR.

-

-

En Puertas de enlace NAT, elija 1 por AZ para mejorar la resiliencia.

-

Para Puerta de enlace de Internet de solo salida, elija Sí si optó por incluir un bloque CIDR de IPv6.

-

En Puntos de conexión de VPC, mantenga el valor predeterminado (Puerta de enlace de S3). Esta opción no tiene ningún costo. Para obtener más información, consulte Tipos de puntos de conexión de VPC de Amazon S3.

-

Mantenga la configuración predeterminada para las opciones DNS.

-

Seleccione Creación de VPC.

Configuración de la función de Lambda

Para configurar una VPC al crear una función

Abra la página de Functions

(Funciones) en la consola de Lambda. -

Seleccione Creación de función.

-

En Basic information (Información básica), para Function name (Nombre de función), escriba un nombre para la función.

-

Amplíe Configuración avanzada.

-

Seleccione Habilitar VPC y, a continuación, elija una VPC.

-

(Opcional) Para permitir el tráfico IPv6 saliente, seleccione Permitir tráfico IPv6 para subredes de doble pila.

-

En Subredes, seleccione todas las subredes privadas. Las subredes privadas pueden obtener acceso a Internet a través de una puerta de enlace NAT. La conexión de una función a una subred pública no le concede acceso a Internet.

nota

Si seleccionó Permitir tráfico IPv6 para subredes de pila doble, todas las subredes seleccionadas deben tener un bloque de CIDR IPv4 y un bloque de CIDR IPv6.

-

En el caso de los Grupos de seguridad, seleccione un grupo de seguridad que permita el tráfico saliente.

-

Seleccione Creación de función.

Lambda crea automáticamente un rol de ejecución con la política AWSLambdaVPCAccessExecutionRole administrada por AWS. Los permisos de esta política solo son necesarios para crear interfaces de redes elásticas para la configuración de la VPC, no para invocar la función. Para aplicar permisos con privilegios mínimos, puede eliminar la política AWSLambdaVPCAccessExecutionRole de su rol de ejecución después de crear la función y la configuración de VPC. Para obtener más información, consulte Permisos de IAM necesarios.

Para configurar una VPC para una función existente

Para agregar una configuración de VPC a una función existente, el rol de ejecución de la función debe tener permiso para crear y administrar interfaces de redes elásticas. La política AWSLambdaVPCAccessExecutionRole administrada por AWS incluye los permisos requeridos. Para aplicar permisos con privilegios mínimos, puede eliminar la política AWSLambdaVPCAccessExecutionRole de su rol de ejecución después de crear la configuración de VPC.

Abra la página de Funciones

en la consola de Lambda. -

Elija una función.

-

Elija la pestaña Configuración y, a continuación, elija VPC.

-

En VPC, elija Edit (Editar).

-

Seleccione la VPC.

-

(Opcional) Para permitir el tráfico IPv6 saliente, seleccione Permitir tráfico IPv6 para subredes de doble pila.

-

En Subredes, seleccione todas las subredes privadas. Las subredes privadas pueden obtener acceso a Internet a través de una puerta de enlace NAT. La conexión de una función a una subred pública no le concede acceso a Internet.

nota

Si seleccionó Permitir tráfico IPv6 para subredes de pila doble, todas las subredes seleccionadas deben tener un bloque de CIDR IPv4 y un bloque de CIDR IPv6.

-

En el caso de los Grupos de seguridad, seleccione un grupo de seguridad que permita el tráfico saliente.

-

Seleccione Save.

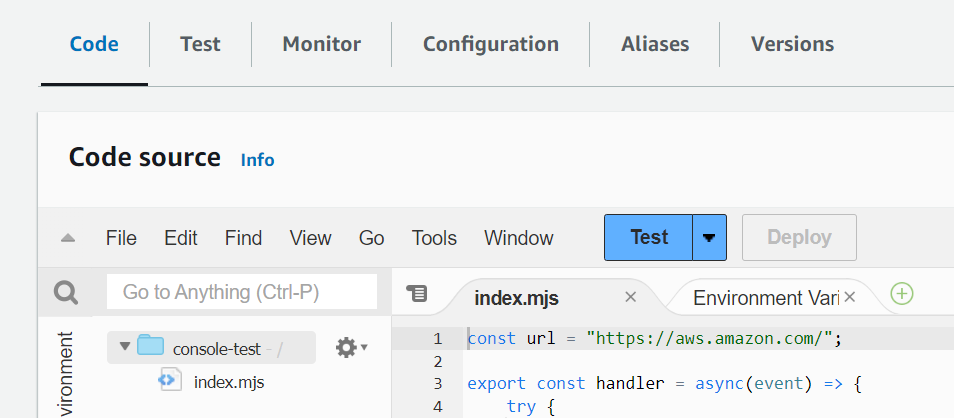

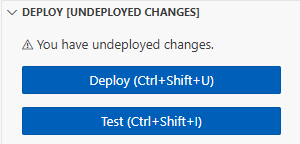

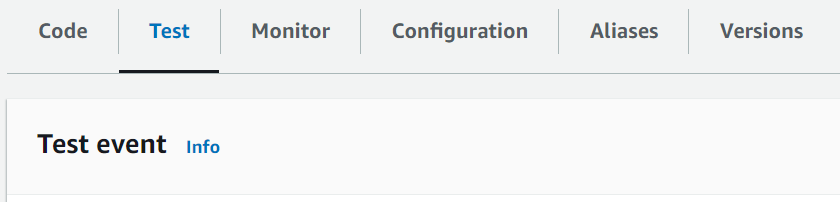

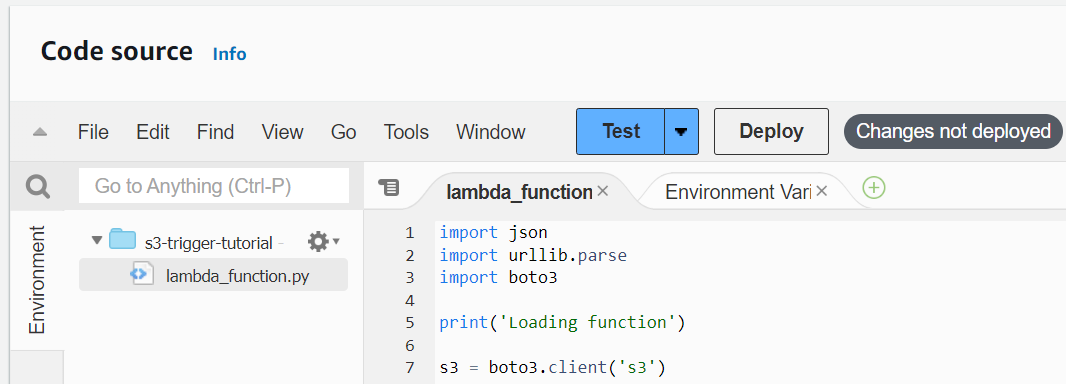

Prueba de la función

Use el siguiente código de ejemplo para confirmar que su función conectada a VPC puede llegar a la Internet pública. Si se ejecuta correctamente, el código devuelve un código de estado 200. Si no funciona, la función agota el tiempo de espera.

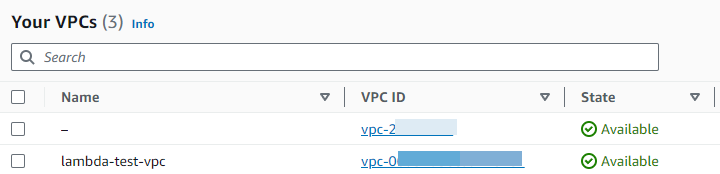

Si ya tiene una VPC, pero necesita configurar el acceso público a Internet para una función de Lambda, siga estos pasos. Este procedimiento supone que la VPC tiene, como mínimo, dos subredes. Si no tiene dos subredes, consulte Crear una subred en la Guía del usuario de Amazon VPC.

Verifique la configuración de la tabla de enrutamiento

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

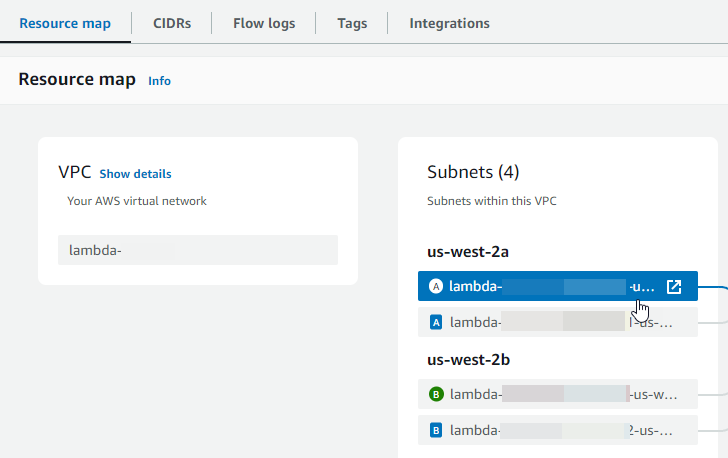

Elija el ID de la VPC.

-

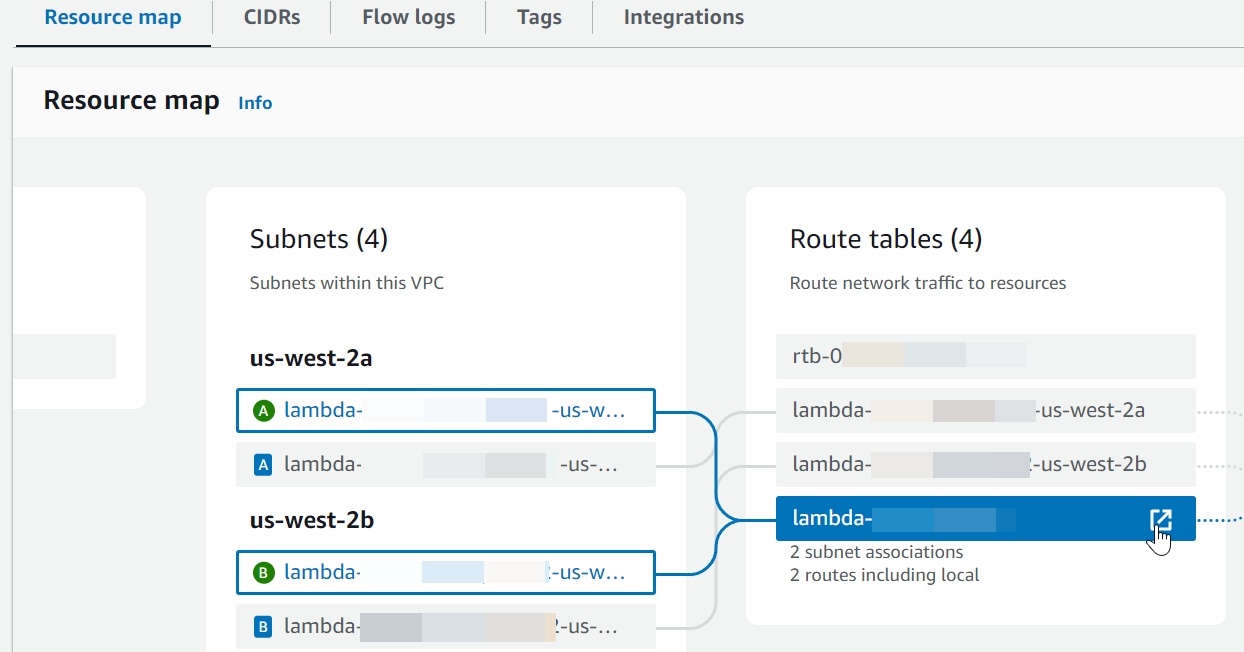

Desplácese hasta la sección Mapa de recursos. Tenga en cuenta las asignaciones de tablas de enrutamiento. Abra cada tabla de enrutamiento que esté mapeada a una subred.

-

Desplácese hasta la pestaña Rutas. Revise las rutas para determinar si su VPC tiene las siguientes tablas de enrutamiento. Cada uno de estos requisitos debe cumplirse mediante una tabla de enrutamiento independiente.

-

El tráfico con destino a Internet (

0.0.0.0/0para IPv4,::/0para IPv6) se enruta a una puerta de enlace de Internet (igw-xxxxxxxxxx). Esto significa que la subred asociada a la tabla de enrutamiento es una subred pública.nota

Si su subred no tiene un bloque CIDR de IPv6, solo verá la ruta IPv4 (

0.0.0.0/0).ejemplo tabla de enrutamiento de la subred pública

-

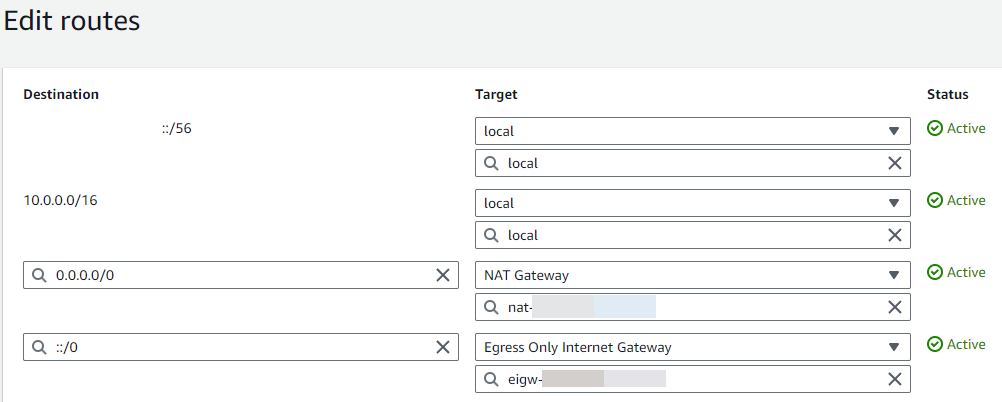

El tráfico con destino a Internet para IPv4 (

0.0.0.0/0) se enruta a una puerta de enlace NAT (nat-xxxxxxxxxx) que está asociada a una subred pública. Esto significa que la subred es privada y puede obtener acceso a Internet a través de una puerta de enlace NAT.nota

Si la subred tiene un bloque de CIDR IPv6, la tabla de enrutamiento también debe direccionar el tráfico IPv6 entrante (

::/0) a una puerta de enlace de Internet de solo salida (eigw-xxxxxxxxxx). Si su subred no tiene un bloque CIDR de IPv6, solo verá la ruta IPv4 (0.0.0.0/0).ejemplo tabla de enrutamiento de subred privada

-

-

Repita el paso anterior hasta que haya revisado cada tabla de enrutamiento asociada a una subred en su VPC y haya confirmado que tiene una tabla de enrutamiento con una puerta de enlace de Internet y una tabla de enrutamiento con una puerta de enlace NAT.

Si no tiene dos tablas de enrutamiento, una con una ruta a una puerta de enlace de Internet y otra con una ruta a una puerta de enlace NAT, siga estos pasos para crear los recursos y las entradas de la tabla de enrutamiento que faltan.

Siga estos pasos para crear una tabla de enrutamiento y asociarla a una subred.

Creación de una tabla de enrutamiento personalizada mediante la consola de Amazon VPC

-

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Tablas de enrutamiento.

-

Elija Create Route Table (Crear tabla de enrutamiento).

-

(Opcional) En Name (Etiqueta), escriba el nombre de la tabla de enrutamiento.

-

En VPC, elija su VPC.

-

(Opcional) Para agregar una etiqueta, elija Add new tag (Agregar etiqueta nueva) e ingrese la clave y el valor de la etiqueta.

-

Elija Create Route Table (Crear tabla de enrutamiento).

-

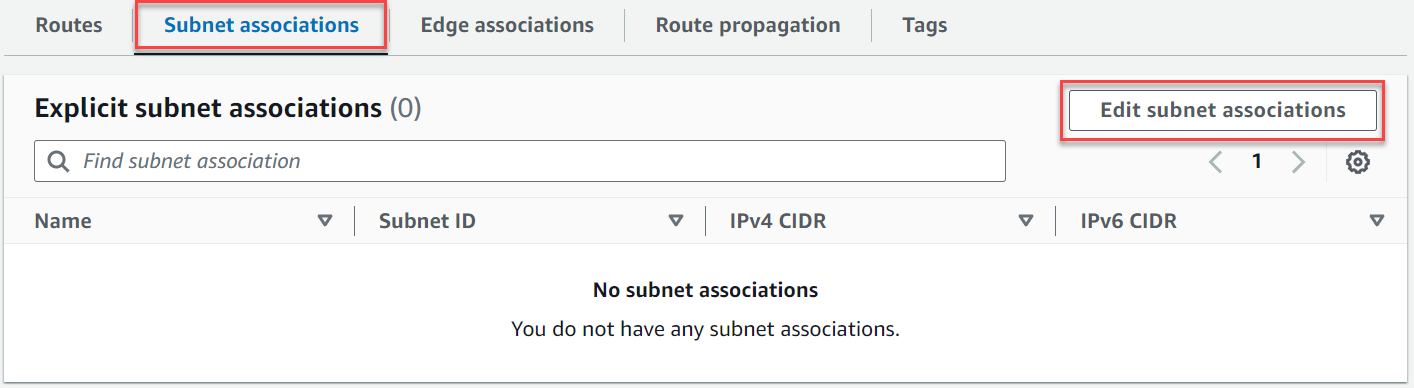

En la pestaña Subnet associations (Asociaciones de subred), elija Edit subnet associations (Editar asociaciones de subred).

-

Seleccione la casilla de verificación para la subred que desee asociar a la tabla de enrutamiento.

-

Seleccione Save associations (Guardar asociaciones).

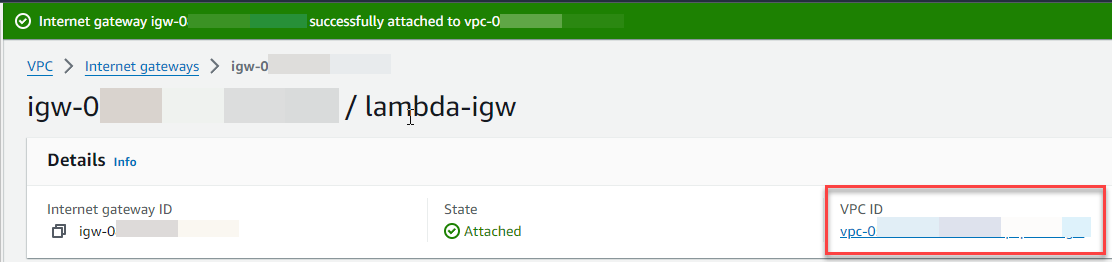

Siga estos pasos para crear una puerta de enlace de Internet, adjuntarla a su VPC y agregarla a la tabla de enrutamiento de la subred pública.

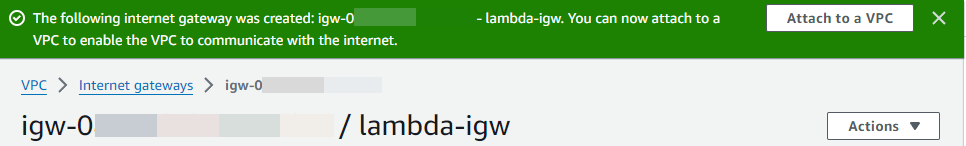

Para crear una puerta de enlace de Internet

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Internet Gateways (Puertas de enlace de Internet).

-

Elija Crear puerta de enlace de Internet.

-

(Opcional) Ingrese un nombre para la puerta de enlace de Internet.

-

(Opcional) Para agregar una etiqueta, elija Agregar etiqueta nueva e ingrese la clave y el valor de la etiqueta.

-

Elija Crear puerta de enlace de Internet.

-

Elija Asociar a una VPC en el banner de la parte superior de la pantalla, seleccione una VPC disponible y, a continuación, elija Conectar puerta de enlace de Internet.

-

Elija el ID de la VPC.

-

Elija el ID de la VPC para abrir la página de detalles de VPC.

-

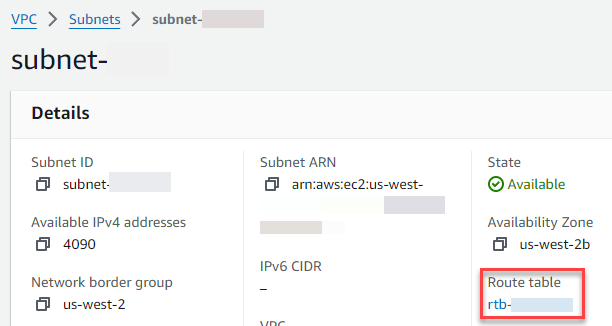

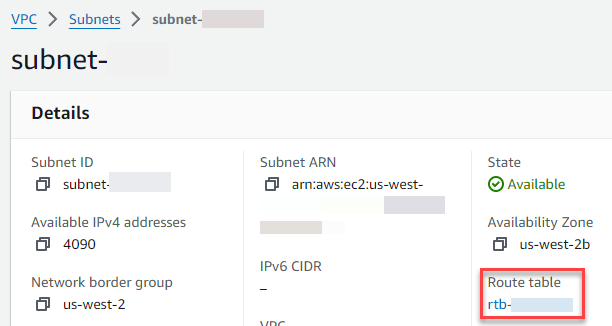

Desplácese hacia abajo hasta la sección Mapa de recursos y, a continuación, elija una subred. Los detalles de la subred se mostrarán en una nueva pestaña.

-

Elija el enlace en Tabla de enrutamiento.

-

Elija el ID de la tabla de enrutamiento para abrir la página de detalles de la tabla de enrutamiento.

-

En Rutas, elija Editar rutas.

-

Seleccione Agregar ruta y, a continuación, introduzca

0.0.0.0/0en el cuadro Destino.

-

En Objetivo, seleccione Puerta de enlace de Internet y, a continuación, elija la puerta de enlace de Internet que creó anteriormente. Si la subred tiene un bloque de CIDR IPv6, también debe agregar una ruta

::/0para la misma puerta de enlace de Internet.

-

Seleccione Save changes (Guardar cambios).

Siga estos pasos para crear una puerta de enlace NAT, asociarla a una subred pública y, a continuación, agregarla a la tabla de enrutamiento de la subred privada.

Creación de una puerta de enlace NAT y asociación a una subred pública

-

En el panel de navegación, elija Puertas de enlace de NAT.

-

Elija Crear una puerta de enlace de NAT.

-

(Opcional) Ingrese un nombre para la puerta de enlace NAT.

-

En Subred, seleccione la subred pública de su VPC. (Una subred pública es una subred que tiene una ruta directa a una puerta de enlace de Internet en su tabla de enrutamiento).

nota

Las puertas de enlace NAT están asociadas a una subred pública, pero la entrada de la tabla de enrutamiento se encuentra en la subred privada.

-

Para el ID de asignación de IP elástica, seleccione una dirección IP elástica o elija Asignar IP elástica.

-

Elija Crear una puerta de enlace de NAT.

Adición de una ruta a la puerta de enlace NAT en la tabla de enrutamiento de la subred privada

-

En el panel de navegación, elija Subnets (Subredes).

-

Seleccione una subred privada en su VPC. (La subred privada es una subred que no dispone de una ruta a una puerta de enlace de Internet en su tabla de enrutamiento).

-

Elija el enlace en Tabla de enrutamiento.

-

Elija el ID de la tabla de enrutamiento para abrir la página de detalles de la tabla de enrutamiento.

-

Desplácese hacia abajo y elija la pestaña Rutas y, a continuación, Editar rutas

-

Seleccione Agregar ruta y, a continuación, introduzca

0.0.0.0/0en el cuadro Destino.

-

En Destino, seleccione Puerta de enlace NAT y, a continuación, elija la puerta de enlace NAT que creó anteriormente.

-

Seleccione Save changes (Guardar cambios).

Siga estos pasos para crear una puerta de enlace de Internet de solo salida y agregar la tabla de enrutamiento de su subred privada.

Para crear una gateway de internet de solo salida

En el panel de navegación, elija Puertas de enlace de Internet de solo salida.

Elija Crear puerta de enlace de Internet de solo salida.

-

(Opcional) Escriba un nombre.

-

Seleccione la VPC en la que desea crear el puerto de enlace a Internet de solo salida.

Elija Crear puerta de enlace de Internet de solo salida.

-

Elija el enlace que aparece en el ID de VPC asociada.

-

Seleccione el enlace en el ID de la VPC para abrir la página de detalles de VPC.

-

Desplácese hacia abajo hasta la sección Mapa de recursos y, a continuación, elija una subred privada. (La subred privada es una subred que no dispone de una ruta a una puerta de enlace de Internet en su tabla de enrutamiento). Los detalles de la subred se mostrarán en una nueva pestaña.

-

Elija el enlace en Tabla de enrutamiento.

-

Elija el ID de la tabla de enrutamiento para abrir la página de detalles de la tabla de enrutamiento.

-

En Rutas, elija Editar rutas.

-

Seleccione Agregar ruta y, a continuación, introduzca

::/0en el cuadro Destino.

-

En Destino, seleccione Puerta de enlace de Internet de solo salida y, a continuación, elija la puerta de enlace que creó anteriormente.

-

Seleccione Save changes (Guardar cambios).

Configuración de la función de Lambda

Para configurar una VPC al crear una función

Abra la página de Functions

(Funciones) en la consola de Lambda. -

Seleccione Creación de función.

-

En Basic information (Información básica), para Function name (Nombre de función), escriba un nombre para la función.

-

Amplíe Configuración avanzada.

-

Seleccione Habilitar VPC y, a continuación, elija una VPC.

-

(Opcional) Para permitir el tráfico IPv6 saliente, seleccione Permitir tráfico IPv6 para subredes de doble pila.

-

En Subredes, seleccione todas las subredes privadas. Las subredes privadas pueden obtener acceso a Internet a través de una puerta de enlace NAT. La conexión de una función a una subred pública no le concede acceso a Internet.

nota

Si seleccionó Permitir tráfico IPv6 para subredes de pila doble, todas las subredes seleccionadas deben tener un bloque de CIDR IPv4 y un bloque de CIDR IPv6.

-

En el caso de los Grupos de seguridad, seleccione un grupo de seguridad que permita el tráfico saliente.

-

Seleccione Creación de función.

Lambda crea automáticamente un rol de ejecución con la política AWSLambdaVPCAccessExecutionRole administrada por AWS. Los permisos de esta política solo son necesarios para crear interfaces de redes elásticas para la configuración de la VPC, no para invocar la función. Para aplicar permisos con privilegios mínimos, puede eliminar la política AWSLambdaVPCAccessExecutionRole de su rol de ejecución después de crear la función y la configuración de VPC. Para obtener más información, consulte Permisos de IAM necesarios.

Para configurar una VPC para una función existente

Para agregar una configuración de VPC a una función existente, el rol de ejecución de la función debe tener permiso para crear y administrar interfaces de redes elásticas. La política AWSLambdaVPCAccessExecutionRole administrada por AWS incluye los permisos requeridos. Para aplicar permisos con privilegios mínimos, puede eliminar la política AWSLambdaVPCAccessExecutionRole de su rol de ejecución después de crear la configuración de VPC.

Abra la página de Funciones

en la consola de Lambda. -

Elija una función.

-

Elija la pestaña Configuración y, a continuación, elija VPC.

-

En VPC, elija Edit (Editar).

-

Seleccione la VPC.

-

(Opcional) Para permitir el tráfico IPv6 saliente, seleccione Permitir tráfico IPv6 para subredes de doble pila.

-

En Subredes, seleccione todas las subredes privadas. Las subredes privadas pueden obtener acceso a Internet a través de una puerta de enlace NAT. La conexión de una función a una subred pública no le concede acceso a Internet.

nota

Si seleccionó Permitir tráfico IPv6 para subredes de pila doble, todas las subredes seleccionadas deben tener un bloque de CIDR IPv4 y un bloque de CIDR IPv6.

-

En el caso de los Grupos de seguridad, seleccione un grupo de seguridad que permita el tráfico saliente.

-

Seleccione Save.

Prueba de la función

Use el siguiente código de ejemplo para confirmar que su función conectada a VPC puede llegar a la Internet pública. Si se ejecuta correctamente, el código devuelve un código de estado 200. Si no funciona, la función agota el tiempo de espera.