Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Manejo de información confidencial

Por lo general, los datos confidenciales contienen información de identificación personal o confidencial que debe protegerse por motivos legales o de cumplimiento. Si el cifrado solo es necesario a nivel de fila o columna, le recomendamos que utilice una capa de landing zone. Se trata de datos parcialmente sensibles.

Sin embargo, si se considera confidencial todo el conjunto de datos, le recomendamos usar los buckets independientes de Amazon Simple Storage Service (Amazon S3) para contener los datos. Se trata de datos muy sensibles. Estos depósitos de S3 independientes se deben utilizar para cada capa de datos y se debe incluir la palabra «sensible» en el nombre del depósito. Le recomendamos cifrar los cubos confidenciales con AWS Key Management Service(AWS KMS) mediante el cifrado del lado del cliente. También debe utilizar el cifrado del lado del cliente para cifrar losAWS Glue trabajos que transforman sus datos.

Uso de una landing zone para enmascarar datos confidenciales

Puede usar una capa de landing zone para conjuntos de datos parcialmente sensibles (por ejemplo, si el cifrado solo es necesario a nivel de fila o columna). Estos datos se ingieren en el depósito S3 de la zona de aterrizaje y, a continuación, se enmascaran. Una vez que los datos se enmascaran, se ingresan al bucket S3 de la capa sin procesar, que se cifra con cifrado del lado del servidor con claves de cifrado administradas por Amazon S3 (SSE-S3). Si es necesario, puede etiquetar los datos a nivel de objeto.

Todos los datos que ya estén enmascarados pueden saltarse la landing zone e ingerirse directamente en el cubo S3 de la capa sin procesar. Hay dos niveles de acceso en el escenario y capas de análisis para los conjuntos de datos parcialmente sensibles; un nivel tiene acceso total a todos los datos y el otro solo tiene acceso a filas y columnas no confidenciales.

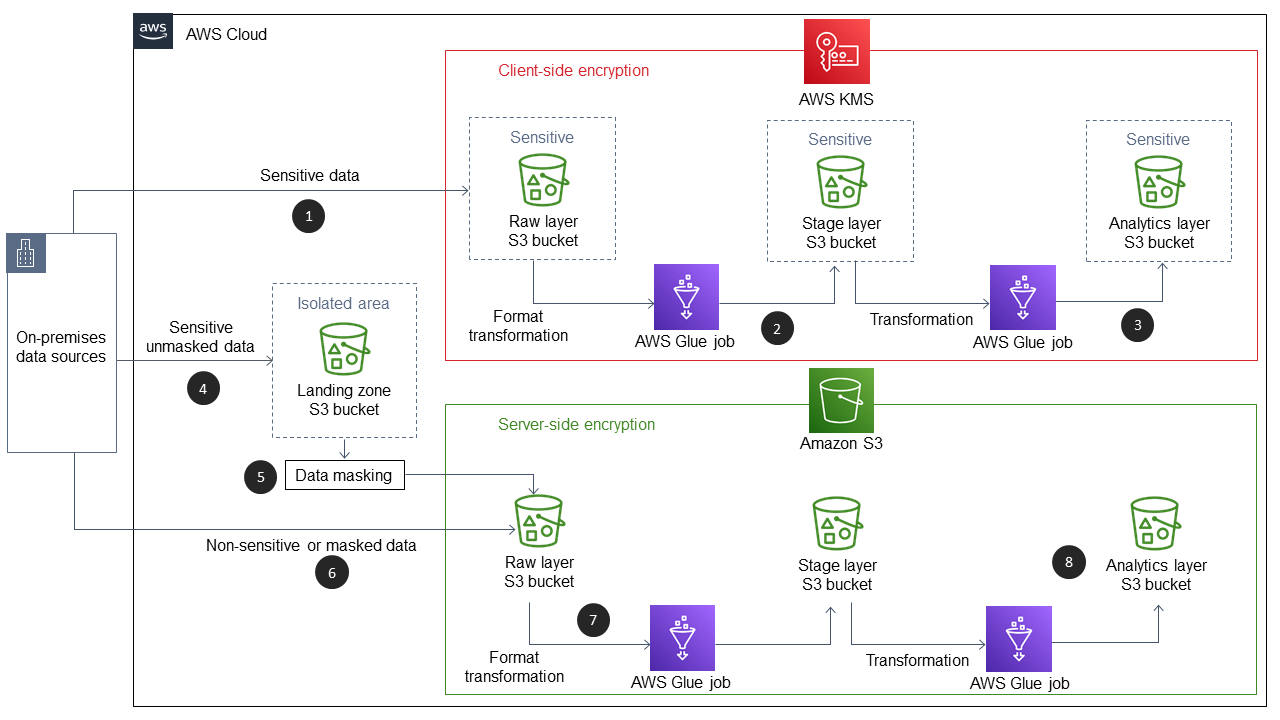

El siguiente diagrama muestra un lago de datos en el que los conjuntos de datos parcialmente sensibles utilizan una landing zone para enmascarar los datos confidenciales, pero los conjuntos de datos altamente sensibles utilizan cubos S3 cifrados y separados. La landing zone se aísla mediante políticas de bucket restrictivas de IAM y S3, y los depósitos cifrados utilizan el cifrado del lado del cliente conAWS KMS.

En el diagrama se muestra el siguiente flujo de trabajo:

-

Los datos altamente confidenciales se envían a un depósito S3 cifrado en la capa de datos sin procesar.

-

UnAWS Glue trabajo valida y transforma los datos en un formato listo para su consumo y, a continuación, coloca el archivo en un bucket S3 cifrado en la capa de fase.

-

UnAWS Glue trabajo agrega datos de acuerdo con los requisitos empresariales y los coloca en un depósito S3 cifrado en la capa de análisis.

-

Los datos parcialmente confidenciales se envían al depósito de la landing zone.

-

Las filas y columnas sensibles se enmascaran y, a continuación, los datos se envían al bucket S3 de la capa sin procesar.

-

Los datos no confidenciales se envían directamente al bucket S3 de la capa sin procesar.

-

UnAWS Glue trabajo valida y transforma los datos en un formato listo para su consumo y coloca los archivos en el bucket S3 de la capa de fase.

-

UnAWS Glue trabajo agrega los datos de acuerdo con los requisitos de la organización y los coloca en un depósito de S3 en la capa de análisis.