Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Automatice los escaneos de seguridad para cargas de trabajo entre cuentas mediante Amazon Inspector y AWS Security Hub

Creado por Ramya Pulipaka (AWS) y Mikesh Khanal (AWS)

Resumen

Este patrón describe cómo buscar automáticamente vulnerabilidades en las cargas de trabajo entre cuentas en la nube de Amazon Web Services (AWS).

El patrón ayuda a crear una programación para los escaneos basados en el host de las instancias de Amazon Elastic Compute Cloud (Amazon EC2) agrupadas por etiquetas o para los escaneos de Amazon Inspector basados en la red. Una AWS CloudFormation pila despliega todos los AWS recursos y servicios necesarios en sus instalaciones. Cuentas de AWS

Los resultados del Inspector de Amazon se exportan a sus cuentas, nubes privadas virtuales () AWS Security Hub e instancias de Amazon Regiones de AWS, y proporcionan información sobre las vulnerabilidades en sus cuentas, nubes privadas virtuales (VPCs) e EC2 instancias de Amazon. Puede recibir estos resultados por correo electrónico o puede crear un tema del Amazon Simple Notification Service (Amazon SNS) que utilice un punto de conexión HTTP para enviar los resultados a herramientas de emisión de tickets, software de información de seguridad y gestión de eventos (SIEM) u otras soluciones de seguridad de terceros.

Requisitos previos y limitaciones

Requisitos previos

Activos Cuentas de AWS que alojan cargas de trabajo entre cuentas, incluida una cuenta de auditoría central.

Una dirección de correo electrónico existente para recibir notificaciones por correo electrónico de Amazon SNS.

Un punto de conexión HTTP existente utilizado por las herramientas de emisión de tickets, el software SIEM u otras soluciones de seguridad de terceros.

Security Hub, habilitado y configurado. Puede usar este patrón sin Security Hub, pero le recomendamos usar Security Hub por la información que genera. Para obtener más información, consulte Configuración del Security Hub en la documentación del Security Hub.

Debe haber instalado un agente de Amazon Inspector en cada EC2 instancia que desee escanear. Puede instalar el agente de Amazon Inspector en varias EC2 instancias mediante AWS Systems Manager Run Command.

Habilidades

Experimente el uso de conjuntos de pilas

self-managedyservice-managedlos permisos de los mismos CloudFormation. Si quieres usarself-managedlos permisos para implementar instancias apiladas en cuentas específicas de regiones específicas, debes crear las funciones AWS Identity and Access Management (IAM) requeridas. Si quieres usarservice-managedlos permisos para implementar instancias apiladas AWS Organizations en cuentas administradas por regiones específicas, no necesitas crear las funciones de IAM requeridas. Para obtener más información, consulte Crear un conjunto de pilas en la CloudFormation documentación.

Limitaciones

Si no se aplica ninguna etiqueta a EC2 las instancias de Amazon de una cuenta, Amazon Inspector escanea todas las instancias de esa cuenta.

Los conjuntos de CloudFormation pilas y el

onboard-audit-account.yamlarchivo (adjunto) deben implementarse en la misma región.El enfoque de este patrón puede escalarse por debajo de la cuota de publicación de 30 000 transacciones por segundo (TPS) para un tema de Amazon SNS en la región EE. UU. Este (Virginia del Norte)

us-east-1(), aunque los límites varían según la región. Para escalar de forma más eficaz y evitar la pérdida de datos, recomendamos utilizar Amazon Simple Queue Service (Amazon SQS) antes del tema Amazon SNS.

Arquitectura

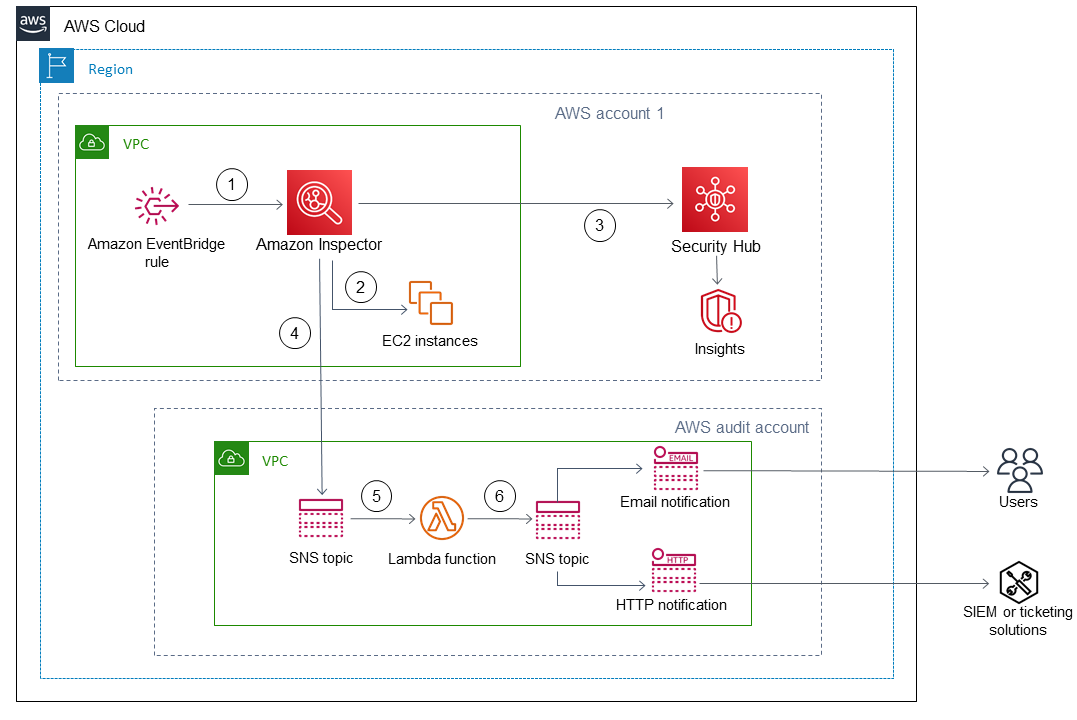

El siguiente diagrama ilustra el flujo de trabajo para escanear automáticamente EC2 las instancias de Amazon.

El flujo de trabajo consta de los pasos siguientes:

Una EventBridge regla de Amazon utiliza una expresión cron para autoiniciarse según un cronograma específico e inicia Amazon Inspector.

Amazon Inspector escanea las EC2 instancias de Amazon etiquetadas de la cuenta.

Amazon Inspector envía los resultados a Security Hub, que genera información sobre el flujo de trabajo, la priorización y la corrección.

Amazon Inspector también envía el estado de la evaluación a un tema de Amazon SNS de la cuenta de auditoría. Se invoca una AWS Lambda función si se publica un

findings reportedevento en el tema de Amazon SNS.La función Lambda busca, formatea y envía los resultados a otro tema de Amazon SNS de la cuenta de auditoría.

Los resultados se envían a las direcciones de correo electrónico que están suscritas al tema Amazon SNS. Los detalles y recomendaciones completos se envían en formato JSON al punto de conexión HTTP suscrito.

Herramientas

AWS CloudFormationle ayuda a modelar y configurar sus AWS recursos para que pueda dedicar menos tiempo a administrarlos y más a centrarse en sus aplicaciones.

AWS CloudFormation StackSetsamplía la funcionalidad de las pilas al permitirle crear, actualizar o eliminar pilas en varias cuentas y regiones con una sola operación.

AWS Control Towercrea una capa de abstracción u orquestación que combina e integra las capacidades de varias otras, incluidas Servicios de AWS AWS Organizations

Amazon EventBridge es un servicio de bus de eventos sin servidor que facilita la conexión de sus aplicaciones con datos de diversas fuentes.

AWS Lambdaes un servicio informático que le ayuda a ejecutar código sin aprovisionar ni administrar servidores.

AWS Security Huble proporciona una visión completa del estado de su seguridad en AWS y le ayuda a comprobar su entorno según los estándares y las prácticas recomendadas del sector de la seguridad.

Amazon Simple Notification Service (Amazon SNS) es un servicio administrado que proporciona la entrega de mensajes de los publicadores a los suscriptores.

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Implemente la CloudFormation plantilla en la cuenta de auditoría. | Descargue y guarde el archivo Inicie sesión en la cuenta AWS Management Console de auditoría, abra la CloudFormation consola Seleccione Preparación de la plantilla en la sección Requisitos previos y, a continuación, seleccione La plantilla está lista. Elija el Origen de la plantilla en la sección de Especificar plantilla y luego elija La plantilla está lista. Cargue el archivo Asegúrese de configurar los siguientes parámetros de entrada:

notaTambién puede implementar la CloudFormation plantilla mediante AWS Command Line Interface (AWS CLI). Para obtener más información al respecto, consulte Crear una pila en la CloudFormation documentación. | Desarrollador, ingeniero de seguridad |

Confirme la suscripción a Amazon SNS. | Abra la bandeja de entrada de correo electrónico y elija Confirmar la suscripción en el correo electrónico que reciba de Amazon SNS. Esto abre una ventana del navegador web y muestra la confirmación de la suscripción. | Desarrollador, ingeniero de seguridad |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Cree conjuntos de pilas en la cuenta de auditoría. | Descargue el archivo En la CloudFormation consola Si quieres usar Si quieres usar Asegúrese de que los siguientes parámetros de entrada estén configurados para sus conjuntos de pilas:

Si quieres escanear las EC2 instancias de Amazon de la cuenta de auditoría, debes ejecutar el | Desarrollador, ingeniero de seguridad |

Valide la solución. | Compruebe que recibe los resultados por correo electrónico o punto de conexión HTTP según la programación que especificó para Amazon Inspector. | Desarrollador, ingeniero de seguridad |

Recursos relacionados

Amplíe sus pruebas de vulnerabilidad de seguridad con Amazon Inspector

(AWS entrada del blog) Corrija automáticamente los hallazgos de seguridad de Amazon Inspector

(AWS entrada del blog) Cómo simplificar la configuración de la evaluación de seguridad mediante Amazon EC2 y Amazon Inspector

(entrada AWS del blog) AWS Systems Manager

Conexiones

Para acceder al contenido adicional asociado a este documento, descomprima el archivo: attachment.zip