Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Acceder a los secretos de Amazon EKS y administrarlos

Amazon Elastic Kubernetes Service (Amazon EKS) le ayuda a ejecutar AWS Kubernetes sin necesidad de instalar ni mantener su propio plano de control o nodos de Kubernetes. Amazon EKS utiliza la codificación Base64

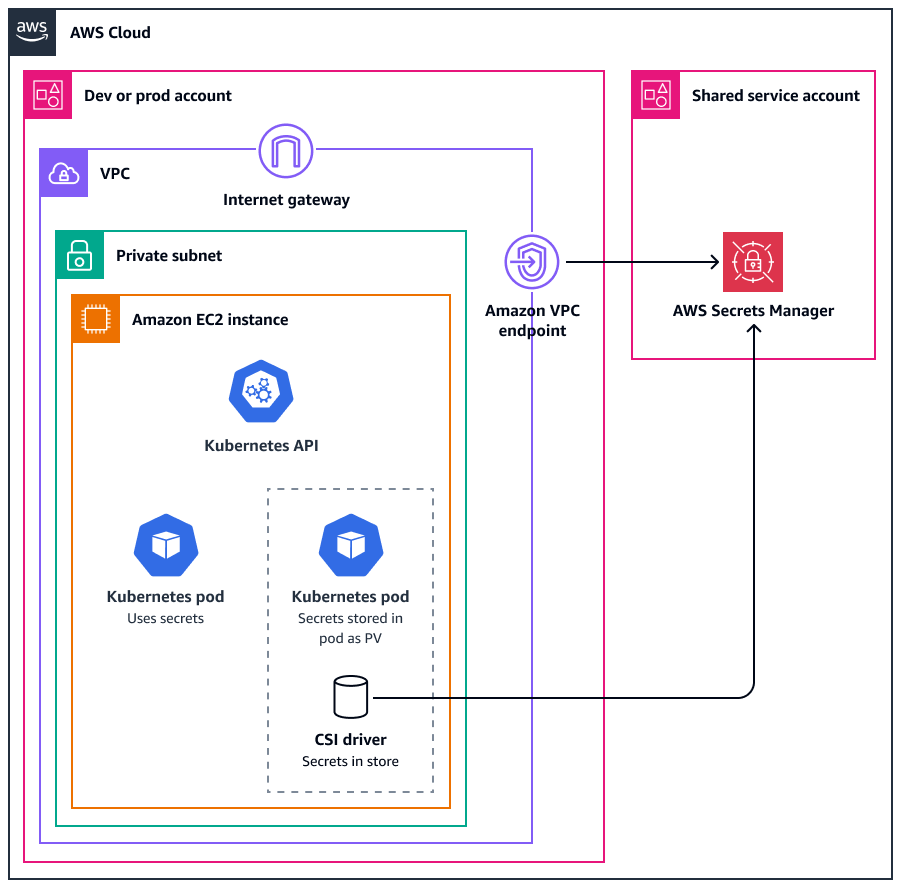

La siguiente imagen muestra Amazon EKS desplegado en una instancia de Amazon Elastic Compute Cloud (Amazon EC2), que actúa como un nodo de trabajo de Kubernetes. Puede utilizar un controlador de interfaz de almacenamiento de contenedores (CSI) para recuperar los secretos de Secrets Manager. Para obtener más información, consulte Cómo utilizar el proveedor de AWS secretos y configuración con el controlador CSI de Kubernetes Secrets Store

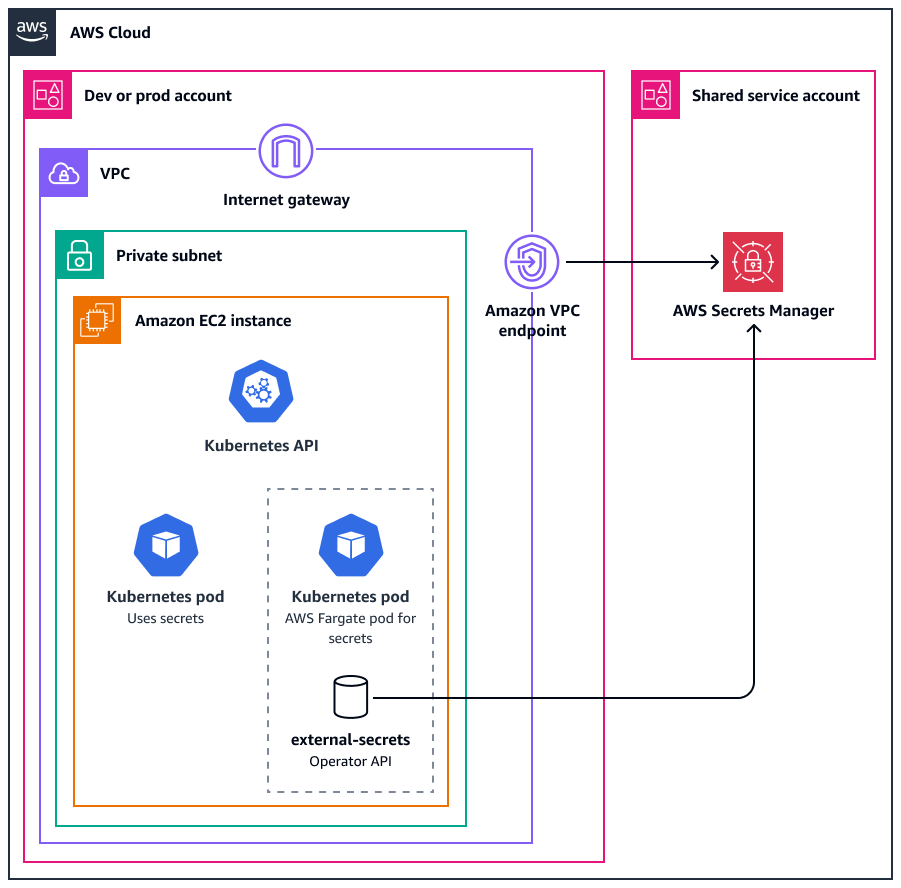

La siguiente imagen muestra Amazon EKS implementado en AWS Fargate. Puede utilizar la API External Secrets Operator