Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Generar contraseñas aleatorias mediante AWS Secrets Manager

El AWS Well-Architected Framework recomienda almacenar y usar los secretos de forma segura. Puede usar la AWS Secrets Manager API para generar contraseñas aleatorias y puede personalizar los requisitos de complejidad de las contraseñas. La GetRandomPassword acción admite cadenas de contraseñas con longitudes de entre 1 y 4096 caracteres. Para obtener más información, consulta GetRandomPassword en la AWS Secrets Manager Referencia de la API de . Se recomienda utilizar este enfoque para generar secretos en lugar de permitir que los usuarios los definan manualmente.

En el siguiente ejemplo de código se muestra cómo se pueden generar contraseñas aleatorias de 20 caracteres que incluyan números, excluyan los signos de puntuación y excluyan los espacios. Puede modificar este ejemplo de código para que cumpla con los requisitos de seguridad de contraseñas de su organización.

data "aws_secretsmanager_random_password" "test" { password_length = 20 exclude_numbers = false exclude_punctuation = true include_space = false }

El uso de la generación aleatoria de secretos al implementar la IaC le ayuda a proteger los datos confidenciales desde el principio, lo que se conoce como cero horas. Nadie conoce los datos confidenciales desde la fase de implementación.

-

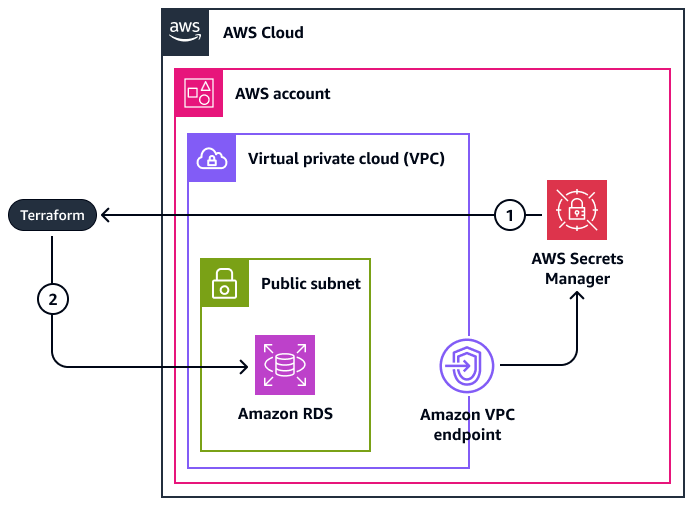

MedianteTerraform, se utiliza AWS Secrets Manager para generar una contraseña secreta aleatoria.

-

Terraformutiliza esta contraseña secreta aleatoria, que está almacenada en AWS Secrets Manager, para acceder a la base de datos.

importante

Cuando se utiliza Terraform como fuente de datos, los secretos no se almacenan en el archivo de estado