Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Se utiliza AWS Lambda para rotar los secretos

El AWS Well-Architected Framework recomienda almacenar y usar los secretos de forma segura. Esta práctica recomendada recomienda automatizar la rotación de credenciales a intervalos regulares. La rotación es el proceso en el que periódicamente se cambia el secreto para que resulte más difícil que un atacante pueda acceder a las credenciales. Muchos marcos y reglamentos de cumplimiento también requieren que se intercambien los secretos.

En el Terraform caso de la IaC, puede utilizar AWS Secrets Manager y AWS Lambdaestablecer una rotación automática. En Secrets Manager, puede configurar la rotación automática de sus secretos. Cuando Secrets Manager rota un secreto, se actualizan las credenciales tanto en el secreto como en la base de datos o servicio.

En el caso de las bases de datos, le recomendamos gestionar las credenciales principales en Secrets Manager y rotar los secretos a intervalos regulares. Secrets Manager proporciona plantillas de funciones de rotación para Lambda para varios tipos de credenciales de bases de datos. Para obtener más información, consulte las plantillas de funciones de AWS Secrets Manager

rotación en la documentación de Secrets Manager y consulte los ejemplos de código

resource "aws_secretsmanager_secret_rotation" "createrotation" { count = var.needrotation == true ? 1 : 0 secret_id = aws_secretsmanager_secret.initiatesecret.id rotation_lambda_arn = aws_lambda_function.rotationlambda.arn rotation_rules { automatically_after_days = 1 } }

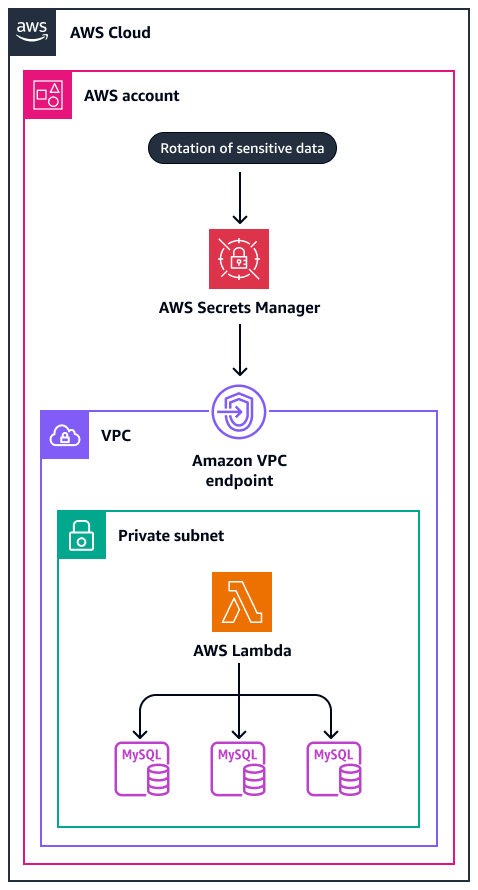

El siguiente diagrama de arquitectura muestra cómo puede utilizar Secrets Manager, un punto final de Amazon VPC y una función Lambda para rotar los datos confidenciales en un. Cuenta de AWS