Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cifrado

En lo que respecta al cifrado, hay dos áreas de enfoque:

-

Cifrado en tránsito

-

Cifrado en reposo

El cifrado nativo de Db2 está integrado en Db2 para proteger los datos en reposo cifrándolos cuando se escriben en el disco. El cifrado nativo de Db2 utiliza un modelo estándar de dos niveles. Los datos reales se cifran con una clave de cifrado de datos (DEK) de Db2 y la DEK se cifra con una clave maestra (MK) de Db2. La DEK se administra dentro de la base de datos, mientras que la MK se almacena externamente en un almacén de claves.

Para lograr el cifrado en reposo, se prefiere el cifrado por volumen de Amazon Elastic Block Store (Amazon EBS) al cifrado nativo de Db2, ya que puede utilizar soluciones nativas de AWS la nube para la configuración y el escalado. El cifrado por volumen de EBS también ayuda a eliminar los gastos operativos innecesarios y el tiempo que se dedica a configurar el cifrado nativo al migrar varios servidores de bases de datos. Para obtener más información, consulte la entrada del blog Architecting for

El cifrado en tránsito es relevante para las siguientes comunicaciones de datos:

-

Entre el cliente y el servidor

-

Entre los servidores de recuperación ante desastres (HADR) de alta disponibilidad (HADR) principales y en espera

-

Entre el servidor de bases de datos y los servicios externos

Los datos que se transmiten se cifran mediante TLS. Además, Db2 admite el cifrado interno del ID de usuario y la contraseña mediante el parámetro del lado del servidor. AUTHENTICATION

TLS utiliza bibliotecas del IBM Global Security Kit (GSKit), que proporciona un túnel seguro para los datos que se envían y almacena los certificados de forma segura en el almacén de claves.

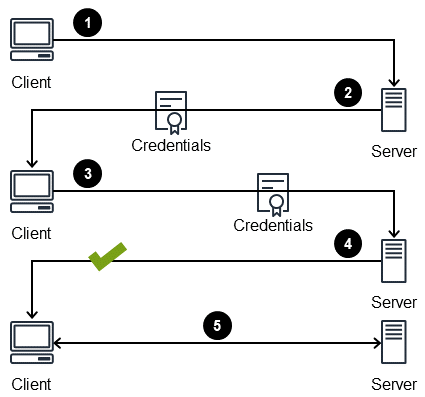

El siguiente diagrama muestra el protocolo de enlace TLS entre el cliente y el servidor.

-

El cliente solicita una conexión TLS y muestra los conjuntos de cifrado compatibles.

-

El servidor responde con un conjunto de cifrado seleccionado y una copia de su certificado digital, que incluye una clave pública.

-

El cliente comprueba la validez del certificado. Si el certificado es válido, se cifran una clave de sesión y un código de autenticación de mensajes (MAC) con la clave pública y se devuelven al servidor.

-

El servidor descifra la clave de sesión y el MAC. A continuación, el servidor envía un acuse de recibo para iniciar una sesión cifrada con el cliente.

-

El servidor y el cliente intercambian datos de forma segura mediante la clave de sesión y el MAC.

Cuando los certificados caduquen, debe renovarlos y actualizarlos en el almacén de claves.

A partir de la versión 11.5.6 de Db2, puede incluir la validación del nombre de host al configurar TLS. La validación del nombre de host ayuda a la conexión del cliente a validar que el nombre de host del certificado del servidor coincide con el nombre de host del cliente. Esta validación puede ayudar a prevenir ataques. person-in-the-middle Además, puede configurar el TLSVersion parámetro en el cliente. A partir de la versión 11.5.8 de Db2, se admite TLS 1.3.