Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Centro de identidad de AWS IAM

El centro de identidades de AWS IAM

Los servicios gestionados de AWS, incluidos Amazon Q, Amazon Q Developer, Amazon SageMaker Studio y Amazon QuickSight, integran y utilizan IAM Identity Center para la autenticación y la autorización. Conecta su fuente de identidad solo una vez al Centro de identidades de IAM y administra el acceso de los empleados a todas las aplicaciones integradas administradas por AWS. Las identidades de sus directorios corporativos existentes, como Microsoft Entra ID, Okta, Google Workspace y Microsoft Active Directory, deben aprovisionarse en el Centro de identidades de IAM antes de poder buscar usuarios o grupos para concederles acceso de inicio de sesión único a los servicios gestionados de AWS. El IAM Identity Center también posibilita experiencias centradas en el usuario y específicas de cada aplicación. Por ejemplo, los usuarios de Amazon Q experimentan continuidad a medida que pasan de un servicio integrado de Amazon Q a otro.

nota

Puede utilizar las funciones del IAM Identity Center de forma individual. Por ejemplo, puede optar por utilizar Identity Center únicamente para gestionar el acceso a los servicios gestionados de AWS, como Amazon Q, y utilizar funciones directas de federación de cuentas e IAM para gestionar el acceso a sus cuentas de AWS.

La propagación de identidades confiable proporciona una experiencia de inicio de sesión único optimizada para los usuarios de herramientas de consulta y aplicaciones de inteligencia empresarial (BI) que requieren acceso a los datos de los servicios de AWS. La administración del acceso a los datos se basa en la identidad del usuario, por lo que los administradores pueden conceder el acceso en función de la membresía actual de los usuarios y grupos del usuario. La propagación fiable de la identidad se basa en el marco de autorización OAuth 2.0

Los servicios gestionados de AWS que se integran con la propagación de identidades de confianza, como el editor de consultas Amazon Redshift v2, Amazon EMR y Amazon QuickSight, obtienen los tokens directamente del IAM Identity Center. El IAM Identity Center también ofrece una opción para que las aplicaciones intercambien tokens de identidad y accedan a ellos desde un servidor de autorización 2.0 externo OAuth . El acceso de los usuarios a los servicios de AWS y a otros eventos se registra en registros y CloudTrail eventos específicos del servicio, de modo que los auditores sepan qué acciones realizaron los usuarios y a qué recursos accedieron.

Para utilizar la propagación de identidades de confianza, debe habilitar IAM Identity Center y aprovisionar usuarios y grupos. Le recomendamos que utilice una instancia organizativa del IAM Identity Center.

nota

La propagación de identidades fiable no requiere que configure permisos para varias cuentas (conjuntos de permisos). Puede habilitar IAM Identity Center y utilizarlo únicamente para la propagación de identidades de confianza.

Para obtener más información, consulte los requisitos previos y las consideraciones para utilizar la propagación de identidades confiable y consulte los casos de uso específicos que admiten las aplicaciones que pueden iniciar la propagación de identidades.

El portal de acceso de AWS proporciona a los usuarios autenticados un acceso de inicio de sesión único a sus cuentas de AWS y aplicaciones en la nube. También puede usar las credenciales generadas en el portal de acceso de AWS para configurar el acceso de AWS CLI o AWS SDK a los recursos de sus cuentas de AWS. Esto le ayuda a eliminar el uso de credenciales de larga duración para el acceso programático, lo que reduce considerablemente las probabilidades de que las credenciales se vean comprometidas y mejora su postura de seguridad.

También puede automatizar la administración del acceso a las cuentas y las aplicaciones mediante el IAM Identity Center. APIs

El IAM Identity Center está integrado con AWS CloudTrail, que proporciona un registro de las acciones realizadas por un usuario en el IAM Identity Center. CloudTrail registra los eventos de la API, como una llamada a la CreateUserAPI, que se graba cuando un usuario se crea, aprovisiona o sincroniza manualmente con el centro de identidad de IAM desde un IdP externo mediante el protocolo System for Cross-domain Identity Management (SCIM). Cada evento o entrada de registro registrada CloudTrail contiene información sobre quién generó la solicitud. Esta capacidad le ayuda a identificar cambios o actividades inesperados que podrían requerir una investigación más profunda. Para obtener una lista completa de las operaciones del Centro de Identidad de IAM compatibles CloudTrail, consulte la documentación del Centro de Identidad de IAM.

Cómo conectar su fuente de identidad actual al Centro de identidades de IAM

La federación de identidades es un enfoque común para crear sistemas de control de acceso, que gestionan la autenticación de los usuarios mediante un IdP central y rigen su acceso a múltiples aplicaciones y servicios que actúan como proveedores de servicios ()SPs. El Centro de identidades de IAM le brinda la flexibilidad de incorporar identidades de su fuente de identidad corporativa existente, que incluye Okta, Microsoft Entra ID, Ping, Google Workspace JumpCloud OneLogin, Active Directory local y cualquier fuente de identidad compatible con SAML 2.0.

El enfoque recomendado es conectar su fuente de identidad existente al Centro de identidades de IAM, ya que proporciona a sus empleados un acceso de inicio de sesión único y una experiencia uniforme en todos los servicios de AWS. También es una buena práctica administrar las identidades desde una única ubicación en lugar de mantener varias fuentes. IAM Identity Center admite la federación de identidades con SAML 2.0, que es un estándar de identidad abierto que permite a IAM Identity Center autenticar a los usuarios desde el exterior. IdPs El IAM Identity Center también es compatible con el estándar SCIM v2.0. Este estándar permite el aprovisionamiento, la actualización y el desaprovisionamiento automáticos de usuarios y grupos entre cualquiera de los centros de identidad externos IdPs y de IAM compatibles, excepto Google Workspace PingOne, que actualmente solo admite el aprovisionamiento de usuarios a través de SCIM.

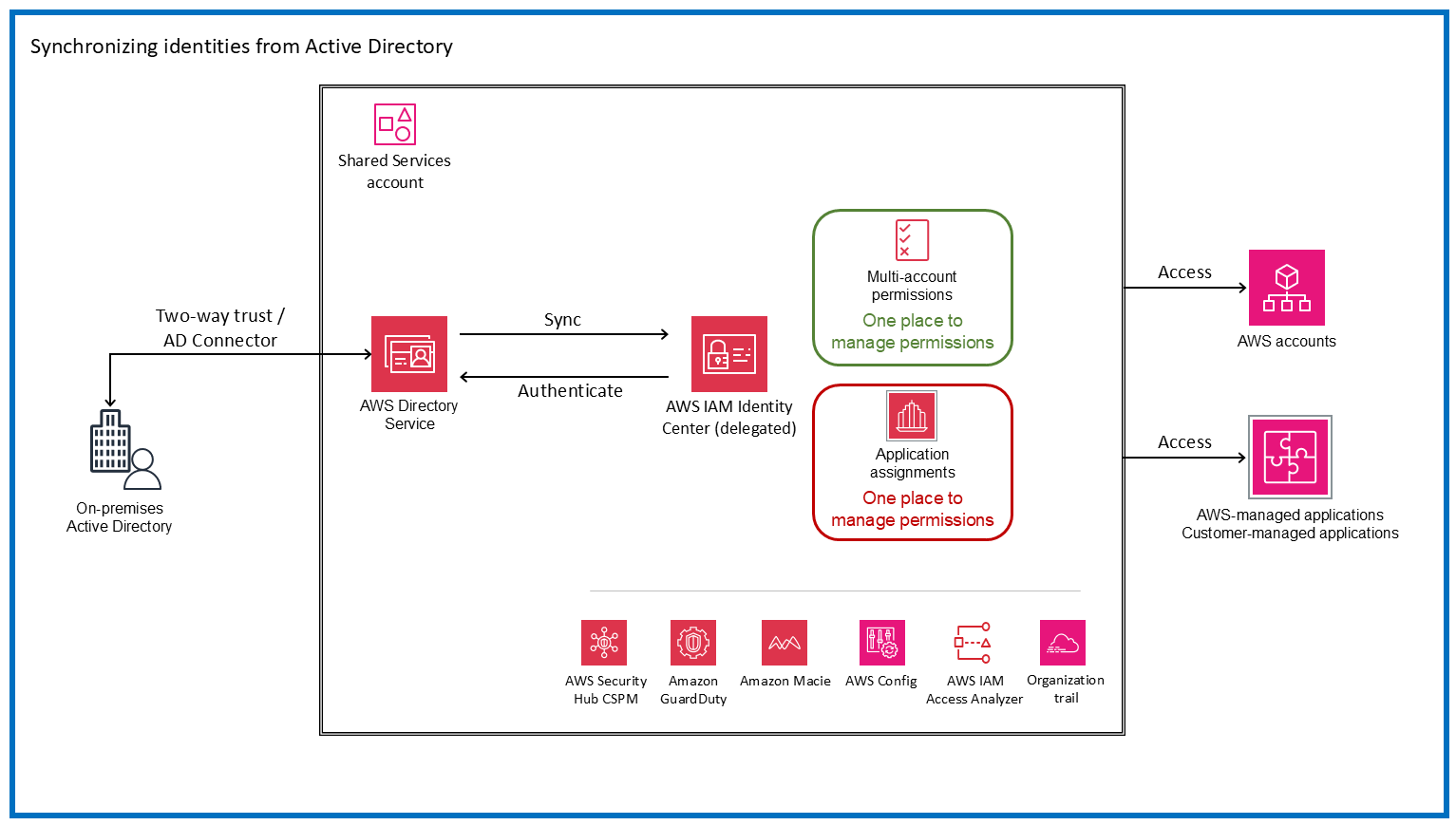

También puede conectar su Microsoft Active Directory existente al Centro de identidades de IAM. Esta opción le permite sincronizar usuarios, grupos y membresías a grupos de un Microsoft Active Directory existente mediante AWS Directory Service. Esta opción es adecuada para grandes empresas que ya administran identidades, ya sea en un Active Directory autogestionado ubicado en las instalaciones o en un directorio de Microsoft AD administrado por AWS. Puede conectar un directorio de AWS Managed Microsoft AD al IAM Identity Center. También puede conectar su directorio autogestionado de Active Directory al IAM Identity Center estableciendo una relación de confianza bidireccional que permita a IAM Identity Center confiar en su dominio para la autenticación. Otro método consiste en utilizar AD Connector, que es una puerta de enlace de directorios que puede redirigir las solicitudes de directorio a su Active Directory autogestionado sin almacenar en caché ninguna información en la nube. En el siguiente diagrama se muestra esta opción.

Beneficios

-

Conecte su fuente de identidad actual al centro de identidades de IAM para agilizar el acceso y ofrecer una experiencia uniforme a sus empleados en todos los servicios de AWS.

-

Administre de manera eficiente el acceso del personal a las aplicaciones de AWS. Puede gestionar y auditar el acceso de los usuarios a los servicios de AWS con mayor facilidad poniendo a disposición la información de usuarios y grupos de su fuente de identidad a través del Centro de identidades de IAM.

-

Mejore el control y la visibilidad del acceso de los usuarios a los datos en los servicios de AWS. Puede habilitar la transferencia del contexto de identidad del usuario desde su herramienta de inteligencia empresarial a los servicios de datos de AWS que utilice sin dejar de utilizar la fuente de identidad elegida y otras configuraciones de administración de acceso de AWS.

-

Gestione el acceso de los empleados a un entorno de AWS con varias cuentas. Puede usar el Centro de identidades de IAM con su fuente de identidad existente o crear un nuevo directorio y administrar el acceso de los empleados a una parte o a la totalidad de su entorno de AWS.

-

Proporcione un nivel de protección adicional en caso de interrupción del servicio en la región de AWS en la que habilitó el Centro de identidad de IAM configurando el acceso de emergencia a la consola de administración de AWS.

Consideración del servicio

-

Actualmente, el IAM Identity Center no admite el uso del tiempo de espera por inactividad, en el que se agota el tiempo de espera de la sesión del usuario o se prolonga en función de la actividad. Admite la duración de la sesión para el portal de acceso de AWS y las aplicaciones integradas del IAM Identity Center. Puede configurar la duración de la sesión entre 15 minutos y 90 días. Puede ver y eliminar las sesiones activas del portal de acceso de AWS para los usuarios del IAM Identity Center. Sin embargo, la modificación y finalización de las sesiones del portal de acceso de AWS no afecta a la duración de la sesión de la consola de administración de AWS, que se define en los conjuntos de permisos.

Consideraciones sobre el diseño

-

Puede habilitar una instancia del centro de identidad de IAM en una sola región de AWS a la vez. Al activar el Centro de Identidad de IAM, este controla el acceso a sus conjuntos de permisos y aplicaciones integradas desde la región principal. Esto significa que, en el improbable caso de que se interrumpa el servicio del Centro de Identidad de IAM en esta región, los usuarios no podrán iniciar sesión para acceder a las cuentas y aplicaciones. Para ofrecer una protección adicional, le recomendamos que configure el acceso de emergencia a la consola de administración de AWS mediante la federación basada en SAML 2.0.

nota

Esta recomendación de acceso de emergencia se aplica si utiliza un IdP externo de terceros como fuente de identidad y funciona cuando el plano de datos del servicio de IAM y su IdP externo están disponibles.

-

Si utiliza Active Directory o crea usuarios en el Centro de identidades de IAM, siga las instrucciones estándar de AWS break-glass.

-

Si planea usar AD Connector para conectar su Active Directory local al Centro de identidades de IAM, tenga en cuenta que AD Connector tiene una relación de one-on-one confianza con su dominio de Active Directory y no admite confianzas transitivas. Esto significa que IAM Identity Center solo puede acceder a los usuarios y grupos del dominio único que está conectado al AD Connector que ha creado. Si necesita admitir varios dominios o bosques, utilice AWS Managed Microsoft AD.

-

Si utiliza un IdP externo, la autenticación multifactor (MFA) se gestiona desde el IdP externo y no desde el IAM Identity Center. El IAM Identity Center admite las capacidades de MFA solo cuando su fuente de identidad está configurada con el almacén de identidades del IAM Identity Center, AWS Managed Microsoft AD o AD Connector.

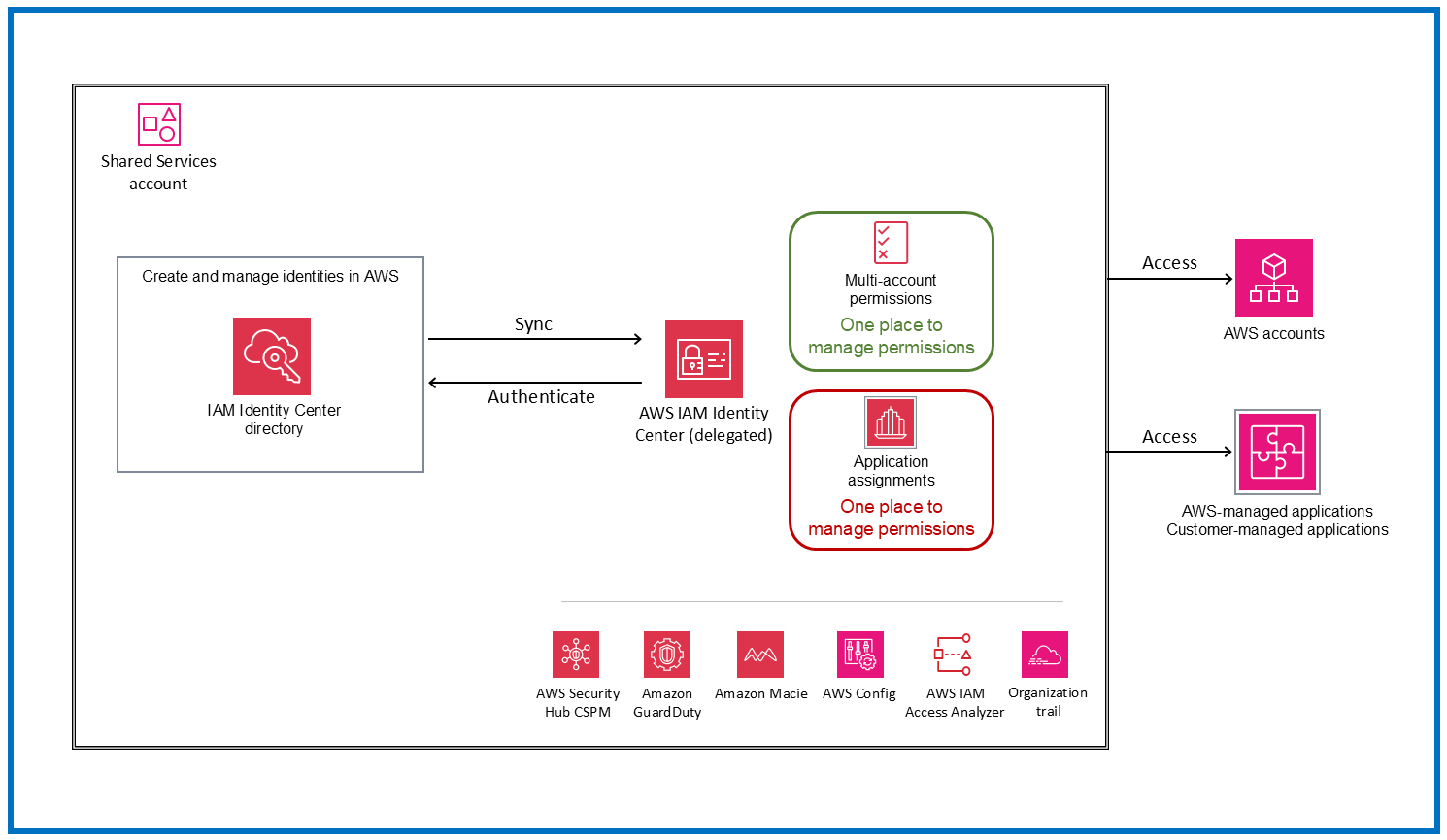

Creación y administración de identidades en AWS

Le recomendamos que utilice el Centro de identidades de IAM con un IdP externo. Sin embargo, si no tiene un IdP existente, puede crear y administrar usuarios y grupos en el directorio del Centro de identidad de IAM, que es la fuente de identidad predeterminada del servicio. Esta opción se ilustra en el siguiente diagrama. Es preferible a crear usuarios o roles de IAM en cada cuenta de AWS para los usuarios del personal. Para obtener más información, consulte la documentación del Centro de identidad de IAM.

Consideraciones sobre el servicio

-

Al crear y gestionar identidades en el Centro de identidades de IAM, los usuarios deben cumplir la política de contraseñas predeterminada, que no se puede modificar. Si desea definir y usar su propia política de contraseñas para sus identidades, cambie la fuente de identidad a Active Directory o a un IdP externo.

-

Cuando cree y administre identidades en el Centro de identidades de IAM, considere la posibilidad de planificar la recuperación ante desastres. El Centro de identidades de IAM es un servicio regional diseñado para funcionar en varias zonas de disponibilidad a fin de resistir los fallos de una zona de disponibilidad. Sin embargo, en el improbable caso de que se produzca una interrupción en la región en la que está habilitado su centro de identidad de IAM, no podrá implementar ni utilizar la configuración de acceso de emergencia recomendada por AWS, ya que el directorio del centro de identidad de IAM que contiene sus usuarios y grupos también se verá afectado por cualquier interrupción en esa región. Para implementar la recuperación ante desastres, debe cambiar la fuente de identidad a un IDP SAML 2.0 externo o a Active Directory.

Consideraciones sobre el diseño

-

El Centro de identidades de IAM solo admite el uso de una fuente de identidad a la vez. Sin embargo, puede cambiar su fuente de identidad actual por una de las otras dos opciones de fuente de identidad. Antes de realizar este cambio, evalúe el impacto revisando las consideraciones a la hora de cambiar la fuente de identidad.

-

Cuando utiliza el directorio del Centro de identidad de IAM como fuente de identidad, la MFA se habilita de forma predeterminada

para las instancias que se crearon después del 15 de noviembre de 2023. Se solicita a los nuevos usuarios que registren un dispositivo MFA cuando inicien sesión en IAM Identity Center por primera vez. Los administradores pueden actualizar la configuración de MFA para sus usuarios en función de sus requisitos de seguridad.

Consideraciones generales de diseño para el IAM Identity Center

-

El IAM Identity Center admite el control de acceso basado en atributos (ABAC), que es una estrategia de autorización que permite crear permisos detallados mediante el uso de atributos. Hay dos formas de transferir los atributos del control de acceso al IAM Identity Center:

-

Si utilizas un IdP externo, puedes pasar los atributos directamente a la aserción SAML mediante el prefijo.

https://aws.amazon.com/SAML/Attributes/AccessControl -

Si utiliza el Centro de identidades de IAM como fuente de identidad, puede añadir y utilizar los atributos que se encuentran en el almacén de identidades del Centro de identidades de IAM.

-

Para utilizar ABAC en todos los casos, primero debe seleccionar el atributo de control de acceso en la página Atributos del control de acceso de la consola del IAM Identity Center. Para pasarlo mediante la aserción SAML, debe establecer el nombre del atributo en el IdP en.

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName> -

Los atributos que se definen en la página Atributos para el control de acceso de la consola de IAM Identity Center tienen prioridad sobre los atributos transferidos a través de las aserciones de SAML desde su IdP. Si desea utilizar únicamente los atributos transferidos desde la aserción de SAML, no defina ningún atributo manualmente en el Centro de identidades de IAM. Tras definir los atributos en el IdP o en el Centro de identidad de IAM, puede crear políticas de permisos personalizadas en su conjunto de permisos mediante la clave aws: PrincipalTag global condition. Esto garantiza que solo los usuarios con atributos que coincidan con las etiquetas de sus recursos tengan acceso a esos recursos en sus cuentas de AWS.

-

-

IAM Identity Center es un servicio de administración de identidades de personal, por lo que requiere la interacción humana para completar el proceso de autenticación para el acceso programático. Si necesita credenciales a corto plazo para la machine-to-machine autenticación, explore los perfiles de EC2 instancias de Amazon para cargas de trabajo en AWS o IAM Roles Anywhere para cargas de trabajo ajenas a AWS.

-

El centro de identidad de IAM proporciona acceso a los recursos de las cuentas de AWS de sus organizaciones. Sin embargo, si desea proporcionar acceso de inicio de sesión único a cuentas externas (es decir, cuentas de AWS ajenas a su organización) mediante el Centro de identidad de IAM sin invitar a esas cuentas a sus organizaciones, puede configurar las cuentas externas como aplicaciones SAML en el

Centro de identidad de IAM. -

El IAM Identity Center admite la integración con soluciones de gestión temporal del acceso elevado (TEAM) (también conocidas como acceso). just-in-time Esta integración proporciona un acceso elevado y limitado en el tiempo a su entorno de AWS multicuenta a escala. El acceso elevado temporal permite a los usuarios solicitar acceso para realizar una tarea específica durante un período de tiempo específico. Un aprobador revisa cada solicitud y decide si la aprueba o la rechaza. El IAM Identity Center admite tanto soluciones TEAM administradas por el proveedor de socios de seguridad de AWS compatibles como soluciones autoadministradas

, que usted mantiene y adapta para cumplir con sus requisitos de acceso con plazos limitados.