Contención del destino

La contención del destino es la aplicación de filtrado o enrutamiento dentro de un entorno para impedir el acceso a un host o recurso de destino. En algunos casos, la contención del destino también implica una forma de resiliencia para verificar que los recursos legítimos se repliquen para garantizar su disponibilidad; los recursos deben separarse de estas formas de resiliencia para aislarlos y contenerlos. A continuación, se indican algunos ejemplos de contención del destino mediante los servicios de AWS:

-

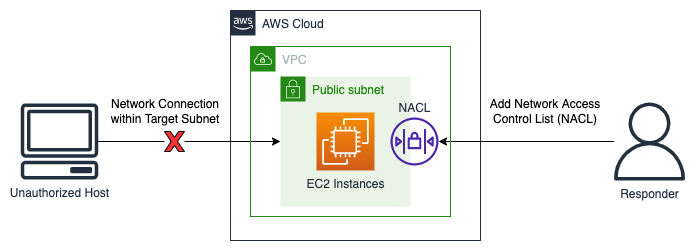

ACL de la red: a las ACL de la red que están configuradas en subredes que contienen recursos de AWS se les pueden agregar reglas de denegación. Estas reglas de denegación se pueden aplicar para impedir el acceso a un recurso de AWS en particular; sin embargo, la aplicación de una lista de control de acceso de la red (ACL de la red) afectará a todos los recursos de la subred, no solo a los recursos a los que se acceda sin autorización. Las reglas enumeradas en una ACL de la red se procesan en orden descendente, por lo que la primera regla de una ACL de la red existente debe configurarse para denegar el tráfico no autorizado al recurso y la subred de destino. Como alternativa, se puede crear una ACL de la red completamente nueva con una sola regla de denegación para el tráfico entrante y saliente y asociarla a la subred que contiene el recurso de destino para impedir el acceso a la subred mediante la nueva ACL de la red.

-

Apagado: apagar un recurso por completo puede ser eficaz para contener los efectos del uso no autorizado. El apagado de un recurso también impedirá el acceso legítimo para satisfacer las necesidades empresariales y evitará que se obtengan datos forenses volátiles, por lo que esta decisión debe tomarse con un propósito determinado y debe juzgarse en función de las políticas de seguridad de la organización.

-

VPC de aislamiento: las VPC de aislamiento se pueden utilizar para contener los recursos de forma eficaz y, al mismo tiempo, permitir el acceso al tráfico legítimo (como las soluciones antivirus [AV] o EDR que requieren acceso a Internet o a una consola de administración externa). Las VPC de aislamiento se pueden preconfigurar antes de un evento de seguridad para permitir direcciones IP y puertos válidos. Los recursos de destino se pueden mover inmediatamente a esta VPC de aislamiento durante un evento de seguridad activo para contener el recurso y, al mismo tiempo, permitir que el recurso de destino envíe y reciba tráfico legítimo durante las fases posteriores de la respuesta ante el incidente. Un aspecto importante del uso de una VPC de aislamiento es que los recursos, como las instancias de EC2, deben apagarse y volver a lanzarse en la nueva VPC de aislamiento antes de utilizarlos. Las instancias de EC2 existentes no se pueden mover a otra VPC ni a otra zona de disponibilidad. Para ello, siga los pasos que se describen en ¿Cómo puedo mover mi instancia de Amazon EC2 a otra subred, zona de disponibilidad o VPC?

-

Grupos de escalado automático y equilibradores de carga: como parte de los procedimientos de contención del destino, los recursos de AWS adjuntos a los grupos de escalado automático y equilibradores de carga deben desvincularse y se debe anular su registro. La desvinculación y anulación del registro de los recursos de AWS se pueden realizar mediante la AWS Management Console, la AWS CLI y el SDK de AWS.

En el siguiente diagrama se muestra un ejemplo de contención del destino en el que un analista de respuesta ante incidentes agrega una ACL de la red a una subred para bloquear una solicitud de conexión de red procedente de un host no autorizado.

Ejemplo de contención del destino